Netskope SSEを通してトラフィックを制御する方法 - Netskope クライアントパケットフロー編

この記事はNetskopeが公開している"Steering Traffic through Netskope Security Service Edge"の翻訳となります。

本記事ではNetskope クライアントパケットフロー編についての翻訳を記載します。

■Netskope パケットフロー

デフォルトでは、NetskopeクライアントはWeb/Cloudアプリが有効になっている場合にはHTTP/HTTPS(TCP 80および443)のトラフィックを傍受します。また、Cloud Firewallモジュールが有効になっている場合は、すべてのTCP、UDP、およびICMPも傍受します。カスタムポートはHTTP/HTTPSトラフィックとして扱われ、SWG(Secure Web Gateway)のルールに基づいて評価されます。トラフィックは、ステアリング設定に基づいてNetskope SSEに誘導されます。

■ステアリング設定

・ステアリング除外

ステアリング除外は、以下のタイプのエレメントに対して設定することができます:

・証明書ピン留めアプリケーション

・Webカテゴリー

・ドメイン

・ソース/デスティネーション・ロケーション

・ソースカントリー

トラフィックがステアリング除外に一致する場合、Netskope クライアントはトラフィックを Netskopeにトンネリングせず、処理とルーティングはオペレーティングシステム(OS)によって処理されます。

ただし、証明書ピン留めアプリケーションには、(Netskope プロキシ) + トンネルをバイパスするオプションがあります。これにより、トラフィックがNetskopeにトンネリングされ、Netskope データプレーン経由で出力されますが、SSL復号化とポリシーの適用はバイパスされます。 可視性が向上するため、証明書ピン留めアプリケーションではバイパス+トンネルを有効にすることを推奨します。これにより、これらのアプリケーションに対してファイアウォールルールを開いて管理する必要がなくなります。

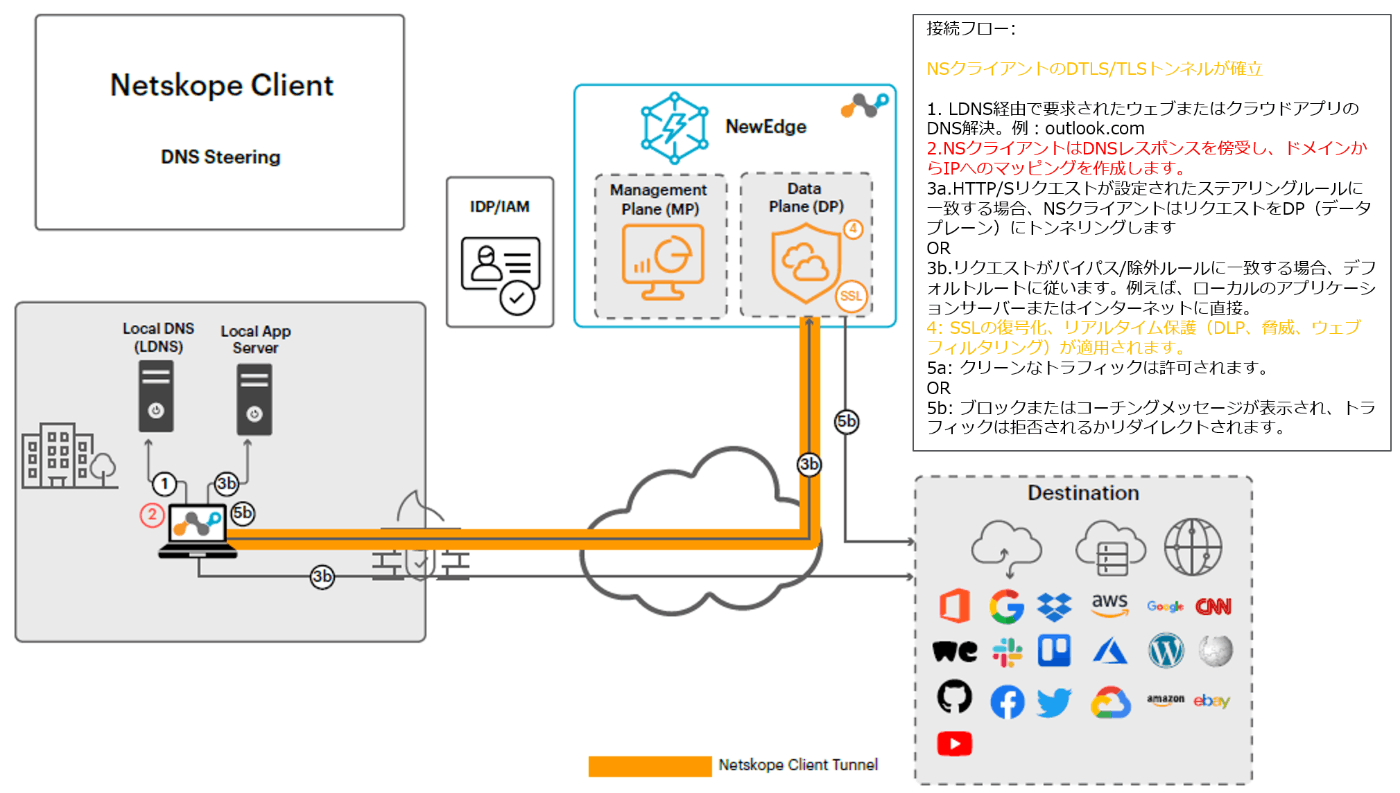

・DNSステアリング

エンドポイントデバイスが任意のインターネットDNSゾーン(例:office.com)を解決できるDNS再帰リゾルバで構成されている場合、NetskopeクライアントはDNSリクエスト/レスポンスを処理し、IPとFQDNのマッピングを維持します。ブラウザやアプリケーションがHTTP/HTTPSリクエストを行うと、NetskopeクライアントはIPとFQDNのマッピングに基づき、トラフィックがステアリングルールにマッチすれば、このリクエストを傍受し、トラフィックはNetskopeプロキシにトンネリングされます。DNSステアリングはデフォルトモードであり、VPNを必要とせず、オンプレミスとリモートで動作します。

図3 Netskopeクライアント - DNSステアリング

Netskopeでは、ブラウザにDNSホスト名解決の使用を強制するため、DNS over HTTPS(DoH)をブロックすることを推奨します。 このようにして、Netskope クライアントは引き続きDNS応答を監視し、IPアドレスとホスト名のマッピングを維持します。

■サードパーティ製VPNクライアントとの相互運用性

リモートで作業する場合、多くの顧客は VPN クライアントを「フル」トンネルモードで構成し、すべてのネットワークトラフィックをエンドポイントからデータセンターに誘導します。 これは通常、管理対象エンドポイントからのトラフィックが企業ネットワークセキュリティ制御の検査を回避できないようにするためのセキュリティのベストプラクティスとして行われます。 Netskopeクライアントが展開されると、Netskope SSEへのTLSおよびDTLSトンネルが確立され、DLP、脅威保護、アクセス制御などのセキュリティ機能を適用して Web/クラウドトラフィックがNetskope SSEに誘導されます。

VPNトンネルがフルトンネルモードで確立された場合、Netskopeクライアント(TLSとDTLS)トンネルはVPNトンネル上でルーティングされます。この場合、以下のような最適でない結果が生じます:

・NetskopeのSSEへのトラフィックは、特にリモートユーザーが企業ネットワークから地理的に離れている分散環境では、最適ではないルートを通ることになります。このようなルーティングは、Netskopeの分散SSEネットワークの多くの利点を無効にします。

・SSL復号化を無効にする必要があるため、社内のセキュリティインフラはNetskope宛てのトラフィックを認識できません。 TLS/DTLSトンネルに対する可視性がないため、追加のセキュリティ価値は提供されません。

・顧客は、SSL/TLS復号化などのセキュリティ処理をオンプレミスインフラストラクチャからオフロードするためにNetskope SSEを活用する利点を十分に理解していない可能性があります。

NetskopeクライアントがサードパーティのVPNクライアントと相互運用するためには、VPNクライアントをスプリットトンネルモードに設定し、Netskopeトンネルがインターネット経由で最も近いNetskopeデータプレーンロケーションに直接イグジットできるようにする必要があります。

スプリットトンネルモードの設定に加え、SSL VPNトラフィックがNetskope SSEに転送されるのを防ぐため、VPNコンセントレータのゲートウェイ IPアドレスをバイパスするNetskope クライアント用のステアリング除外を追加する必要があります。ステアリング除外は、Netskopeテナントユーザーインターフェイス(UI)で設定する必要があります。

VPNアプリケーションの除外設定は以下のドキュメントを参照してください。 https://docs.netskope.com/en/netskope-help/netskope-client/netskope-client-interoperability/vpn-applications/exception-configuration-for-vpn-applications/

スプリットVPNトンネルとフルVPNトンネルの推奨事項や長所/短所については、Netskopeポータルのこちらのブログ記事をご参照ください。

https://www.netskope.com/blog/dont-strangle-your-sase

Discussion