長期休暇明けに確認したい、Netskopeのログ

明けましておめでとうございます。本年も宜しくお願い致します。

さて、長期休暇が明けて初日くらいはのんびりするか・・・とお考えの方も多いかと思いますが、セキュリティ業務担当者にとって長期休暇明けは大事な時期です。

通常、夏季休暇や年末年始は多くの企業が休みに入りますが、これはセキュリティ監視等の守りも薄くなることを意味します。こういった「守りが手薄になる長期休暇」はサイバー攻撃者にとっては狙い目であり、長期休暇明けの大切な業務として「何も起きてなかった」ことを確認することが大切です。

IPAによる長期休暇明けの対策では以下の対策を実施することが推奨されています。

長期休暇明けの対策

1.修正プログラムの適用

長期休暇中にOS(オペレーティングシステム)や各種ソフトウェアの修正プログラムが公開されている場合があります。修正プログラムの有無を確認し、必要な修正プログラムを適用してください。

2.定義ファイルの更新

長期休暇中に電源を切っていたパソコンは、セキュリティソフトの定義ファイル(パターンファイル)が古い状態のままになっています。電子メールの送受信やウェブサイトの閲覧等を行う前に定義ファイルを更新し、最新の状態にしてください。

3.サーバ等における各種ログの確認

サーバ等の機器に対する不審なアクセスが発生していないか、各種ログを確認してください。もし何らかの不審なログが記録されていた場合は、早急に詳細な調査等の対応を行ってください。

Netskopeの何を見るべきか?

多くのセキュリティ担当者の方、もっと言えば経営層の方が最も気にするのは「長期休暇中にマルウェアや不正侵入、情報漏洩はなかったか?」という視点ではないでしょうか?

こういった視点をまとめて「異常はありませんでした」と報告出来ていると、経営層の方も安心出来るでしょう。

今回は、長期休暇明けに見ておきたいNetskopeのログについて紹介します。

1.マルウェアの検出有無の確認

マルウェアの検出チェックは通常はEDR等のログを確認されることが多いとは思いますが、Netskopeでも確認することが可能です。特にOneDriveやBOX等のクラウドストレージに保管されているファイル等にマルウェアが混入されていなかったか?をチェックするという視点はNetskopeの得意な領域です。

また、多層防御の観点からはEDRとNetskopeで検出したマルウェア双方を比較することで、異なるアルゴリズムによる二重チェックとなり、より精度の高いレポートを作成することが可能です。

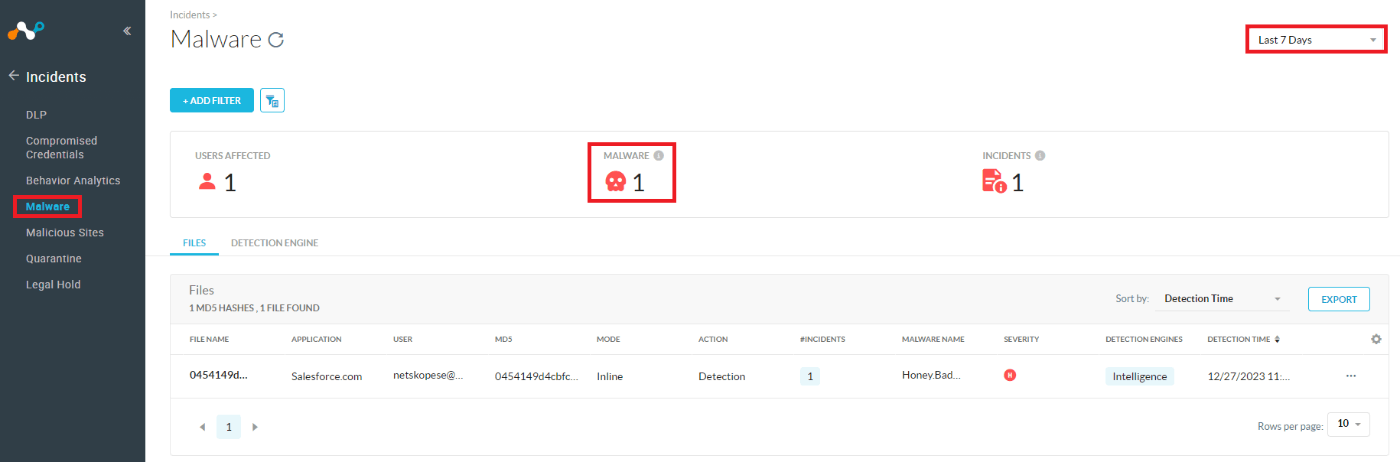

以下の手順を実行すると、Netskopeが検出したマルウェアを確認することが可能です。

- Netskopeにログインします

- Incidents -> Malwareをクリックします

- 画面右上の「日付指定メニュー」をクリックし、表示したい期間を指定します。

今回の例では"Last 7 Days"を選択し過去7日間の検出状況をレポートしています。 - マルウェアが何も検出されていなければ、何も表示されません。

以下の画像は不運にもマルウェアが検出された時の参考画像です。

Netskopeで検出したマルウェアを確認している画面

2.端末のOSバージョンのチェック

Netskopeクライアントがインストールされていれば、Netskopeクライアントがインストールされている端末情報の一覧や、端末のOSバージョンを確認することが可能です。

最新OSバージョンではない端末を抽出し、最新バージョンにバージョンアップしてから電源をONにし、社内ネットワークに接続を許可することでマルウェア感染リスクを低減します。

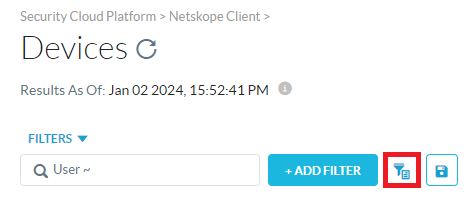

以下の手順を実行すると、Netskope Clientがインストールされている端末のWindowsの最新バージョンではない端末を抽出することが可能です。

- Netskopeにログインします

- Settings -> Security Cloud Platformをクリックします

- NETSKOPE CLIENT -> Devicesをクリックします

Netskopeクライアントがインストールされている端末一覧が表示されます。 - 画面右上の「日付指定メニュー」をクリックし、表示したい期間を指定します。

今回の例では"Last 7 Days"を選択し過去7日間の検出状況をレポートしています。 - "Query Mode"ボタンをクリックします

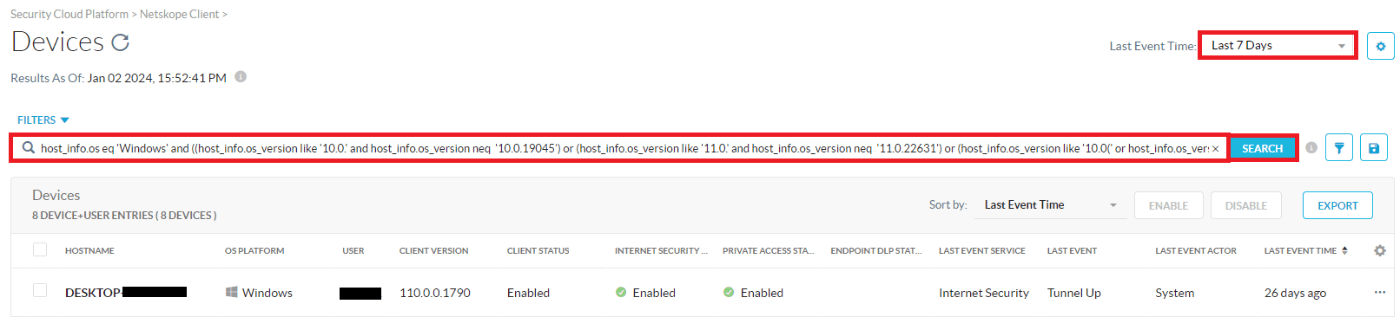

- 検索フィールドにSkope IT Queryを入力します

今回の例では、Windows10のバージョンが10.0.19045以下、Windows11のバージョンが11.0.22631以下の端末を抽出しています。

host_info.os eq 'Windows' and ((host_info.os_version like '10.0.' and host_info.os_version neq '10.0.19045') or (host_info.os_version like '11.0.' and host_info.os_version neq '11.0.22631') or (host_info.os_version like '10.0(' or host_info.os_version like '10.0 ('))

- "SEARCH"ボタンをクリックします

- 検索条件に一致する端末一覧が表示されます

3.不審なアクセスの確認

何をもって不審なアクセスとするか?は色々な観点があるかと思いますが、今回は日本以外からのアクセスを"不審なアクセス"と仮定します。もちろん長期休暇中ですので海外旅行に行かれていたりするケースもありますから、日本以外からのアクセス=不審なアクセスであると断定出来るわけではありませんが、もし該当するアクティビティが検出された場合には「海外旅行など行かれていましたか?」などヒアリングすることは有益です。

Netskopeが検出したクラウドサービスへのアクセスログから、日本以外の地域から発生しているアクティビティを抽出する方法を記載します。

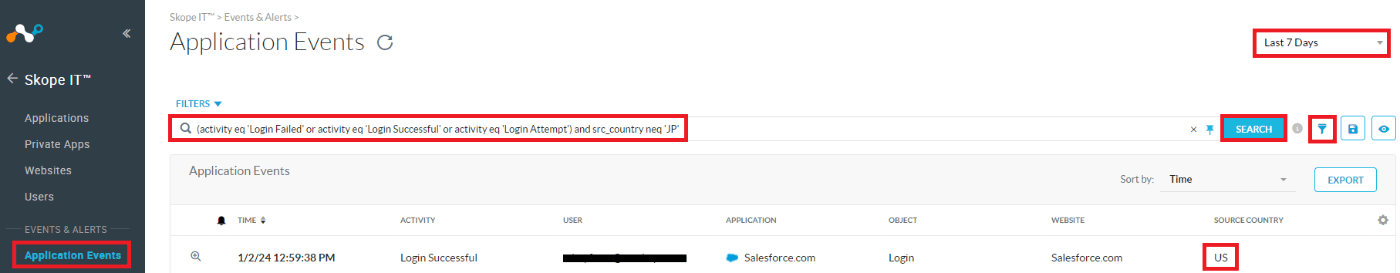

- Netskopeにログインします

- Skope IT -> Application Eventsをクリックします

- 画面右上の「日付指定メニュー」をクリックし、表示したい期間を指定します。

今回の例では"Last 7 Days"を選択し過去7日間の検出状況をレポートしています。 - "Query Mode"ボタンをクリックします

- 検索フィールドにSkope IT Queryを入力します

今回の例では、日本以外からのログイン試行/成功/失敗を抽出しています。

(activity eq 'Login Failed' or activity eq 'Login Successful' or activity eq 'Login Attempt') and src_country neq 'JP'

- "SEARCH"ボタンをクリックします

- 日本以外の国から発生した"ログイン試行"、"ログイン成功"、"ログイン失敗"のイベントが出力されます。

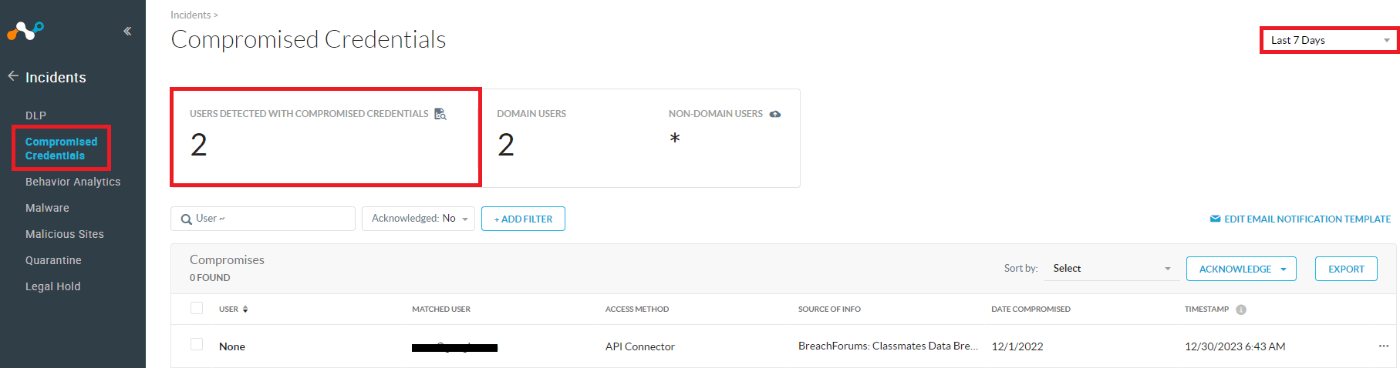

4.ダークウェブ上への認証情報漏えい有無

長期休暇中に従業員が誤ってフィッングメールにひっかかり、ID、PWを盗まれている可能性があります。また、BYOD端末等を利用している場合は長期休暇中にゲーム等をプレイした結果、マルウェアに感染しID、PWが盗まれた等もリスクとして考慮する必要があります。

このような認証情報が盗まれ、ダークウェブ上に流出したとした場合には、該当するユーザーのパスワードを早期に変更する必要があります。

以下の手順を実行すると、こういったリスクに晒されているユーザーIDをNetskopeで確認することが可能です。

- Netskopeにログインします

- Incidents -> Compromised Credentialsをクリックします

- 画面右上の「日付指定メニュー」をクリックし、表示したい期間を指定します。

今回の例では"Last 7 Days"を選択し過去7日間の検出状況をレポートしています。

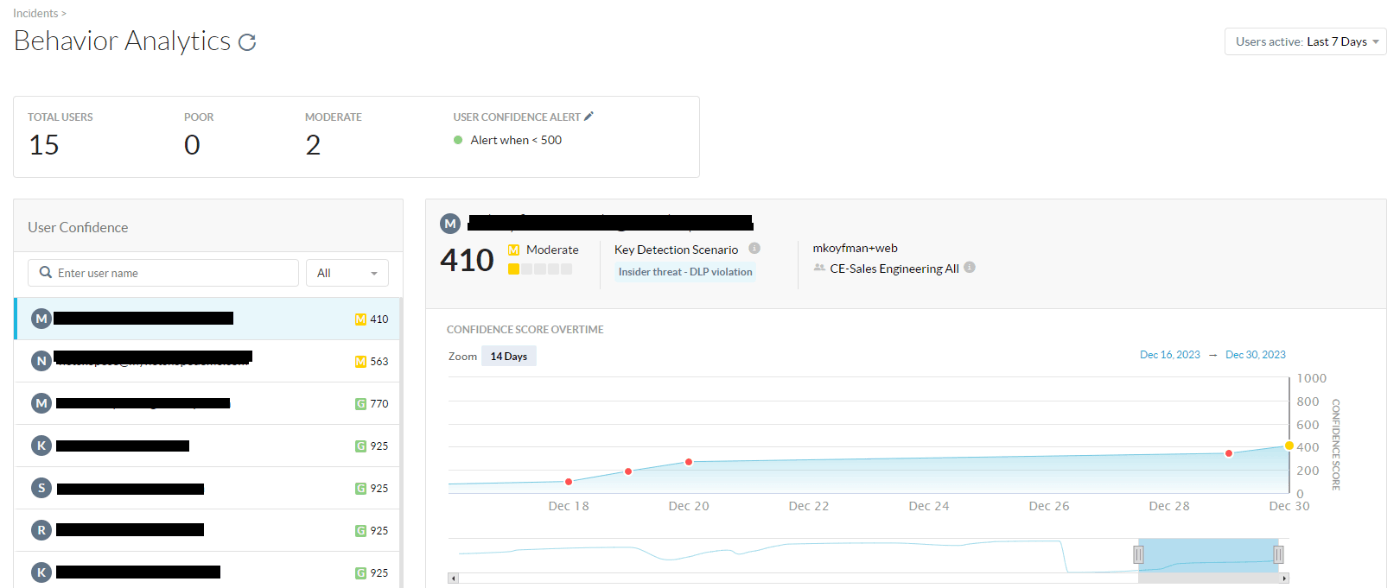

5.情報漏えいに繋がる不審なユーザー行動の有無

長期休暇中であっても熱心な従業員が自宅で仕事をしているかもしれません。情報漏洩をするつもりはなくても「ちょっとだけなら」といった軽い気持ちで、自宅で仕事をするために「私用のOneDriveやGoogleDrive」にファイルをコピーして仕事をしているかもしれません。

このような「悪意の無いルール違反」や、長期休暇中なら監視の目が届かないと考え「転職等を控えた退職予定者による悪意ある大量ファイルコピー」などが発生するリスクがあるかもしれません。

こういった内部犯行を検出するためにNetskopeではユーザーの行動分析を行い、不審な行動を検出することが可能です。

- Netskopeにログインします

- Incidents -> Behavior Analyticsをクリックします

- 画面右上の「日付指定メニュー」をクリックし、表示したい期間を指定します。

今回の例では"Last 7 Days"を選択し過去7日間の検出状況をレポートしています。

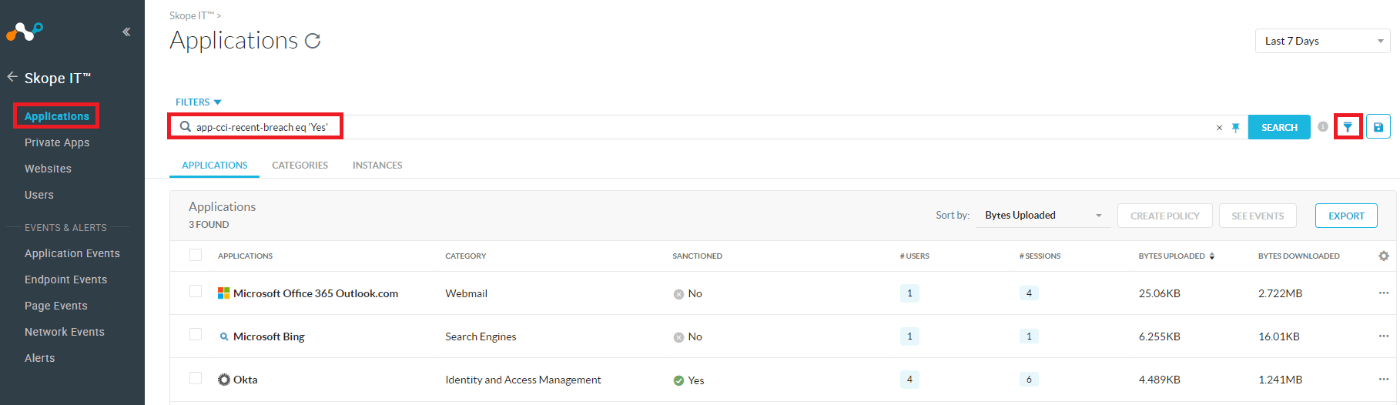

6.サプライチェーンリスクの確認

長期休暇中にサイバー攻撃に遭いやすいというのは自社に限ったことではありません。皆さんが利用しているクラウドサービスプロパイダー自体もサイバー攻撃の標的となっています。

長期休暇中に社内で利用しているクラウドサービスプロパイダー自体が、サイバー攻撃に遭い情報漏えいを起こしたリスクがあります。このようなクラウドサービスプロバイダー自体がサイバー攻撃にあったか?いわゆるサプライチェーンリスクを調査することが可能です。

以下の手順を実行すると、情報漏えいインシデントが発生したクラウドサービスプロパイダーを抽出可能です。

- Netskopeにログインします

- Skope IT -> Applicationsをクリックします

- "Query Mode"ボタンをクリックします

- 検索フィールドにSkope IT Queryを入力します

今回の例では、情報漏えいが発生したクラウドサービスプロパイダーを抽出しています。

app-cci-recent-breach eq 'Yes'

経営層が説明責任を果たすために出来ること

セキュリティの仕事とは常にインシデントが発生しているわけではなく、インシデントが発生しない時もあります。

「何も発生していない」時には経営層への報告は不要と考えられるかもしれませんが、「何も起きていない」ということを自社の監視基準を設けて確認し、「何も起きていません」と報告があることは、経営層にとっては非常に価値がある行為です。

なぜなら、経営層にとっては株主や取引先に対してセキュリティの説明責任を果たす義務があり、その際に「報告書」という形で、「何も起きていない」ことを示すレポートを第三者に提供出来ることは重要な意味があるからです。

もし、セキュリティ担当者が「何も起きていないから報告書は不要」と判断したとすると、経営層は何の根拠もなく「うちは大丈夫です」と第三者に報告するせざるを得なくなります。

今回紹介した機能がNetskopeの全てではありませんが、休暇明けのインシデント確認という観点で経営層に報告するにあたって参考となり得るレポートを抽出するように配慮しました。

ご利用頂いてるNetskopeライセンスや構成によっては、思い通りの結果が得られないこともあります。今回の内容を参考にして自社として必要な情報と、それらを正しく監視するためにはNetskopeをどのように活かせば良いか?といった「アウトプットイメージ」から、Netskopeの設定や運用を見直すきっかけとなれば幸いです。

Discussion