Netskope SSEを通してトラフィックを制御する方法 - Netskope クライアント接続要件編

この記事はNetskopeが公開している"Steering Traffic through Netskope Security Service Edge"の翻訳となります。

本記事ではNetskope クライアント接続要件編についての翻訳を記載します。

■データプレーン(DP)の自動選択

Netskopeは、ユーザーを接続する最適なNetskopeデータプレーンを選択するために複数の方法を利用します。テナントで有効になっている場合、以下の方法が優先されます。

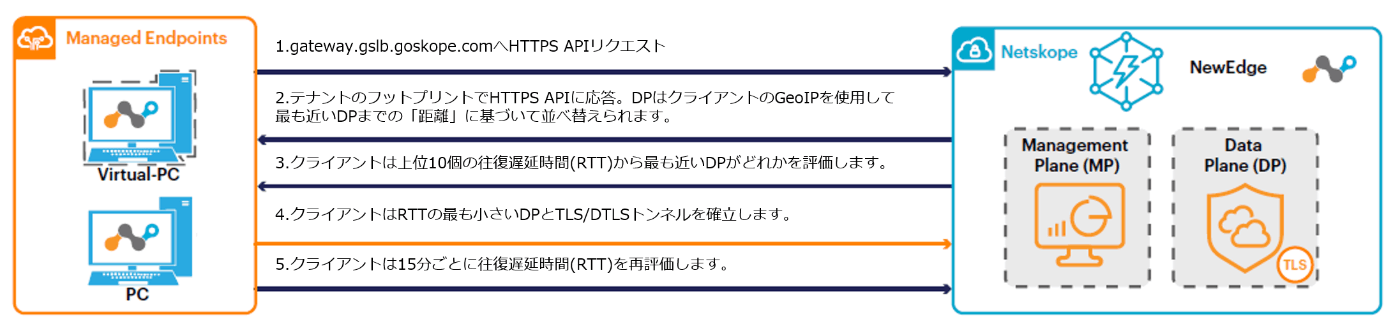

■Netskopeグローバル負荷分散サービス(GSLB)によるDP選択

Netskopeは、自動データプレーン選択プロセスを強化するための新しいサービスを追加しました。クライアントはgateway.gslb.goskope.comにREST APIコールを行います。このAPIは、クライアントのIPジオロケーション(地理情報)と各DP(データプレーン)の往復遅延時間(RTT)に基づいて、トップ10のデータプレーンのリストを提供します。Netskopeクライアントは、最良のRTTに基づいてプライマリとバックアップのデータプレーンを選択します。Netskopeクライアントは、RTTを15分ごとに再評価し、現在アクティブなデータプレーンより25%優れたRTTを持つデータプレーンがあれば、Netskopeクライアントはよりパフォーマンスの良いデータプレーンに切り替えます。

API(gateway.gslb.goskope.com)はNetskopeのSecurity Service Edge(SSE)でホストされており、表2に記載されている送信先IPと通信ポートを使用するため、ファイアウォールルールを開放する必要やGoogle DNSに依存する必要がありません。

GSLBは2023年8月時点で新規にプロビジョニングされたNetskopeテナントすべてで有効になっています。既存のテナントでGSLBを有効にしたい場合は、Netskopeサポートにお問い合わせください。

図1 Netskope GSLB API利用時のAPI選択方法

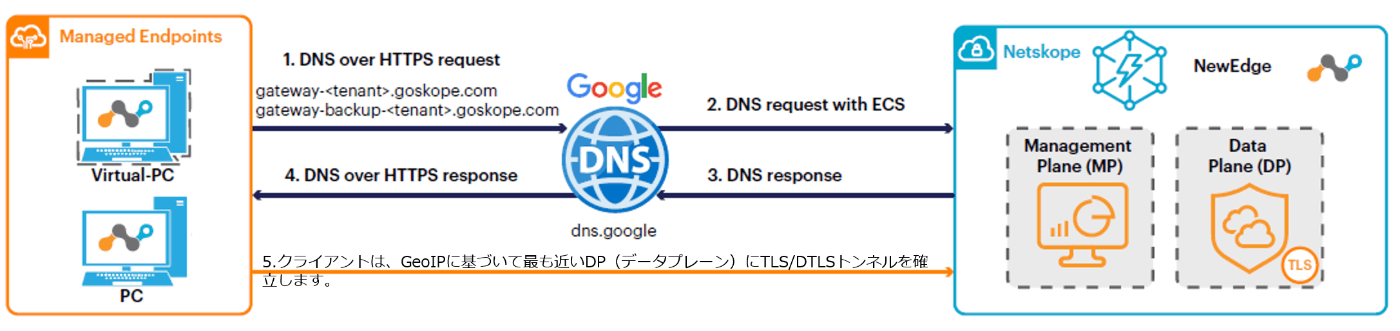

■Google DNSによるDP選択

もしデータプレーンがGSLB APIを通じて決定できない場合、NetskopeクライアントはGoogle DNSへの呼び出しにフォールバックします。この場合、Netskopeクライアントは、最も近いNetskopeデータプレーンを決定する際にDNSルックアップを実行するときにExtended Client Subnet(ECS)拡張を使用します。ECSは、DNSリクエストにおいてクライアントIPの/24サブネットアドレスを提供します。Netskopeクライアントは、DoHリクエストにECSをパラメータとしてサポートするDNS over HTTPS(DoH)プロトコルを使用するよう設計されています。Netskopeクライアントは、すべてのDoH(TCP/443)リクエストについてGoogle DNS(dns.google)を使用し、それをNetskopeの権限のあるDNSリゾルバに転送するように設定されています。Google DNS(dns.google)はデータプレーン選択のためだけに使用されます。

もしNetskopeクライアントがGoogle DNS(8.8.8.8/8.8.4.4)と通信できない場合、それはDHCPによって取得されたかエンドポイント上で設定されたLocal DNS(LDNS)にフォールバックします。

もしLocal DNS(LDNS)がECSをサポートしていない場合、クライアントIPの/24サブネットはNetskopeに提供されません。これは、LDNS IPアドレスに基づいているため、地理的にNetskopeクライアントとは異なる場所にある可能性があり、最適でないデータプレーンの選択につながることがあります。

Netskopeは、Netskope Real-Time Policyを通じてDNS over HTTPS(DoH)をブロックすることを推奨します。これにより、ブラウザは通常のDNSホスト名解決を使用します。この方法で、NetskopeクライアントはDNSの応答を継続して監視し、IPアドレスからホスト名へのマッピングを維持し、必要に応じて任意のステアリング例外を尊重します。

図2 Google DNSを利用する場合のDP選択方法

■クライアントトンネルの確立

Netskope クライアントは常に最も近くてパフォーマンスの良い Netskope データプレーン (DP) と直接 DTLS (UDP/443) または TLS (TCP/443) トンネルの確立を試みます。Netskopeクライアントがデータプレーンと直接接続を確立するためには、Netskopeクライアントはgoskope.comゾーン内のFQDNを解決できる必要があります。

ベストプラクティスは、あらゆる.goskope.comドメイン名のDNS解決を許可することです。もしくは、最低でも以下のFQDNを許可する必要があります:

・gateway-<tenant>.goskope.com

・gateway-backup-<tenant>.goskope.com

・addon-<tenant>.goskope.com

・download-<tenant>.goskope.com

・achecker-<tenant>.goskope.com

・nsauth-<tenant>.goskope.com

・gateway.gslb.goskope.com

最新および更新されたFQDNとIPリストについては、https://docs.netskope.com/en/netskope-client-network-configuration.htmlを参照してください。

インターネットDNSの再帰(DNS recursion)が無効になっている環境では、DNSゾーン転送ルールを作成する必要があります。

もしDNSゾーン転送が厳格に許可されていない場合、Netskopeクライアントのトンネルは使用できず、代わりのステアリング方法が必要になります。たとえば、IPsecまたはGREトンネルを介した明示的なプロキシ(EPoT)などが考えられます。

・ファイアウォールルール / ネットワークACL

Netskopeクライアントは、最良のパフォーマンスを得るためにNetskopeセキュリティサービスエッジ(SSE)への直接接続が必要です。NetskopeクライアントがNetskope SSEに直接接続できるようにするためには、下記で参照されるSSEネットワークのIP範囲へのファイアウォールを通じてTCPとUDP 443を許可する必要があります。NetskopeクライアントはHTTPS、TLS、およびDTLSプロトコルを使用します。以下は、Netskope SSEグローバルネットワークのIP範囲です。

すべてのNewEdge DCのIP範囲の統合リストについては、https://support.netskope.com/s/article/NewEdge-Consolidated-List-of-IP-Range-for-Allowlisting を参照してください。

・ネットワークデバイスでのSSL復号化/検査を無効化する

NetskopeクライアントからNetskope SSEへの通信経路上にある全てのファイアウォールや検査デバイスで、SSL復号化を無効にする必要があります。Netskopeクライアントトンネルのペイロードは、他のセキュリティツールが解析および検査が不可能な独自のフレーミングプロトコルを使用しています。更にセキュリティを強化するために、NetskopeクライアントはNetskopeが発行したSSL証明書に自身を固定することで、トンネルのセキュリティがいかなる形であれ損なわれたり、傍受されたりすることがないようにしています。

・エンドポイント・アンチウイルス/マルウェア

Netskopeクライアントを実行し、Netskope SSEに接続するために、いくつかのNetskopeクライアントのフォルダ、ファイル、およびプロセスをエンドポイントのアンチウイルス/マルウェアアプリケーションに追加する必要があります。

以下URLにあるベストプラクティスの推奨事項に従ってください:

https://docs.netskope.com/en/netskope-help/netskope-client/netskope-client-interoperability/antivirus-applications/exceptions-for-anti-virus-applications/

Discussion