Cloud Firewall Plus の Firewall Endpoint を解説してみた

はじめに

こんにちは、クラウドエースで SRE ディビジョンに所属している Shanks と申します。

Google Cloud Next '23 で Cloud NGFW(Next Generation Firewall)と呼ばれる次世代のファイアウォールソリューションが発表されました。

調査活動として、各コンポーネント/リソースをまとめていくことにします。

本記事では Cloud NGFW の機能である、ファイアウォールエンドポイント(2023/11 時点では Preview)で何ができるのかをまとめます。

ターゲットとなる読者層

- ファイアウォール エンドポイントについて知りたい方

- Cloud NGFW に興味がある方

やること・やらないこと

やること

- 機能の概略紹介

- これまでの課題とその解決方法

- メリット・デメリットの整理

- ユースケースの紹介

- 料金の紹介

やらないこと

- 構築方法の案内

ファイアウォール エンドポイント概要

前提知識:Cloud NGFW とは

Cloud NGFW は単一のプロダクトではなく、複数のサービス群をまとめた総称となります。

本記事で取り扱うファイアウォールエンドポイントは、Cloud NGFW に含まれる Cloud Firewall Plus ティアに追加された機能という位置づけです。

前提知識:Cloud Firewall のティアとは

Cloud Firewall にはティアと呼ばれる区分が存在し、それぞれに料金と機能が設けられています。

現在利用できるティアは「Essentials」「Standard」「Plus」の3種類です。

今回ご紹介するファイアウォールエンドポイントは、Plus ティアで提供される機能です。

| 機能 | Essentials ティア | Standard ティア | Plus ティア |

|---|---|---|---|

| ファイアウォール ポリシー | ✅ | ✅ | ✅ |

| タグの統合 | ✅ | ✅ | ✅ |

| ステートフル インスペクション | ✅ | ✅ | ✅ |

| アドレス グループ | ✅ | ✅ | ✅ |

| Google Cloud Threat Intelligence | ✅ | ✅ | |

| FQDN オブジェクト | ✅ | ✅ | |

| 地理位置情報フィルタリング | ✅ | ✅ | |

| 侵入防止システム(IPS) | ✅ |

これまでのセキュリティ課題

従来のファイアウォールでは、IPアドレスやポート番号などの単純なルールに基づいてアクセスを制御するため、未知の攻撃や高度な攻撃を防ぐことが困難でした。

既存のプロダクトである Cloud Armor を利用することで HTTP/HTTPS ベースの高度な攻撃を検知・防御できます。

しかし、HTTP/HTTPS 以外のプロトコルを利用しているサービスや、Application Load Balancer がシステムの制限によって構成することができない場合、Cloud Armor ではカバーできません。

また、ネットワーク脅威検出機能を提供するサービスとして Cloud IDS がありますが、これにはいわゆる「IPS」としての機能がありませんでした。

そのため、高度な攻撃を検出した際にリアルタイムで通信遮断するには VM にアプライアンス製品を導入して運用する必要がありました。

ファイアウォールエンドポイントで解決できること

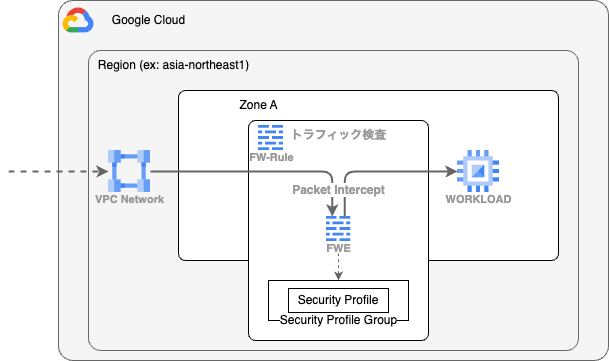

ファイアウォールエンドポイント(以降、FWE と呼称。)は、VPC ネットワーク内で侵入防御などのレイヤー 7 の高度な保護機能(IPS 等に相当)を有効にするクラウド ファイアウォール リソースです。

既存の VPC ネットワークのルーティングを変更することなく FWE で透過的にトラフィックを検査し、Google Cloud 内の通信をセキュアに保ちます。(このような動作をパケットインターセプトと呼びます。)

例えば、外部に公開しているサービスでは、悪意ある第三者による攻撃を受けるリスクが高くなります。

FWE の登場によってこのようなケースにおいても高度な保護機能を利用して侵入防止に繋げることができるようになりました。

サンプルアーキテクチャ

FWE は1つ以上のVPCネットワークに接続可能で、Googleが管理するVMインスタンスで構成されています。

また、FWE はデフォルトで高い可用性を提供しているため、構成として考慮するポイントは多くありません。

注意事項

- リソースを作成するのに多少時間がかかる(おおよそ2〜30分)

- FWE と VPC を関連付けるのにも多少時間がかかる(おおよそ2〜30分)

- ゾーンリソースである

- ゾーン毎にエンドポイントを構成し VPC に紐付ける必要がある

- マルチゾーン構成であればエンドポイント数もその分必要となる

メリット・デメリット

メリット

- 組織レイヤーで FW ルールを継承できる

- 高可用性

- パケットの中身を分析し、悪意あるトラフィックを精査できる

- プロトコルやポートを条件とする FW ルールに加え、より強力なフィルタリングが可能

- L7 の高度な保護機能として動作する

- 1度作成すれば自動的にトラフィックを検査する

- VPC 内のルーティングに影響を与えない(追加設定不要)

- トラフィックを透過的に処理する

デメリット

- 組織ノードに対する強い権限が求められる

- FWE を構成するとき

- FWE を VPC と関連付けるとき

| 機能 | 必要なロール |

|---|---|

| 新しいファイアウォール エンドポイントを作成する | ファイアウォール エンドポイントが作成される組織に対する compute.networkAdmin ロール |

| 既存のファイアウォール エンドポイントを変更する | 組織に対する compute.networkAdmin ロール |

| 組織内のファイアウォール エンドポイントの詳細を表示する | 組織に対する次のいずれかのロール:compute.networkAdminロールcompute.networkUserロールcompute.networkViewer ロール |

| 組織内のすべてのファイアウォール エンドポイントを表示する | 組織に対する次のいずれかのロール:compute.networkAdminロールcompute.networkUserロールcompute.networkViewer ロール |

| ファイアウォール エンドポイントの関連付けを作成する | ファイアウォール エンドポイントの関連付けが作成されるプロジェクトに対する compute.networkAdmin ロール。組織に対する compute.networkUser ロール。これは、ユーザーが管理者である VPC をエンドポイントに関連付ける権限を表します。エンドポイントは組織固有のリソースですが、VPC オーナーによって所有されているとは限りません。 |

| ファイアウォール エンドポイントの関連付けを変更する(更新または削除) | VPC ネットワークが存在するプロジェクトに対する compute.networkAdmin ロール |

| プロジェクト内のファイアウォール エンドポイントの関連付けの詳細を表示する | 組織に対する次のいずれかのロール: compute.networkAdmin ロールcompute.networkViewer ロールcompute.networkUser ロール |

| プロジェクト内のすべてのファイアウォール エンドポイントの関連付けを表示する | 組織に対する次のいずれかのロール: compute.networkAdmin ロールcompute.networkViewer ロールcompute.networkUser ロール |

ユースケース

サービスを外部公開しているケース

インターネットへ外部公開しているサービスでは、悪意ある第三者による攻撃を受けるリスクが高くなります。

そこで、FWE の侵入防止(IPS)機能と深層パケット検査(DPI)機能を活用することで、今まで防げなかった悪意あるトラフィックからシステムを保護することができます。

FWE が効果を発揮する具体的シナリオとしては、以下のようなケースが考えられます。

- 今まで許可していた IP アドレスから攻撃を受けた(内部犯や踏み台の可能性)

- アプリケーションの脆弱性を突いた攻撃を受けた(既知の脆弱性)

- 未知の攻撃を受けた(未知の脆弱性)

FWE の高度な保護機能を活用することで、今まで防げなかった悪意ある第三者の高度な攻撃からシステムを容易に保護することができます。

Cloud Armor WAF との使い分け

類似するサービスとして、Cloud Armor の事前構成 WAF ルールがあります。(以降、Cloud Armor の WAF と呼称。)

Cloud Armor の WAF は、Google が提供するフルマネージドの WAF サービスであり、ModSecurity Core Rule Set(CRS)の複数のシグネチャをもとに Google が構成したルールセットを利用することができます。

Cloud Armor の WAF と、FWE の使い分けは以下のとおりです。

| Cloud Armor | FWE | |

|---|---|---|

| シグネチャ | ModSecurity Core Rule Set(CRS) | Palo Alto Networks の脅威シグネチャ |

| ルールの設定単位 | 攻撃手法 | 脅威シグネチャ |

| チューニング難易度 | 低 | 高 |

| WEBベースの防御 | ✅ | ✅ |

| WEBベースの防御の難易度 | デフォルトで TLS 終端機能があるため容易 | TLS インスペクションを別途構成する必要がある |

| ユースケース | ・Application Load Balancer(ALB)で公開している WEB サービスの保護 | ・ALB を利用せずに公開しているサービスの保護 ・HTTP/HTTPS 以外のプロトコルを使い公開しているサービスの保護 |

| 対応プロトコル | HTTP/HTTPS のみ | HTTP/HTTPS 以外も幅広く対応 |

料金

FWE を含め、 Cloud Firewall Plus はプレビュー期間中のため、現在は無料で使えます。(2023/11 現在)

一般提供(GA)になった際には、下記に対して課金が発生する予定になっています。

- 作成および実行中のエンドポイントごとの 1 時間あたりの料金

- エンドポイントで検査されたギガバイトあたりの料金

また、課金が開始される前に、利用中のユーザーにお知らせがあるようです。

まとめ

-

FWE は VPC 内で侵入防御などの高度な保護機能を提供することができる

- パケットの中身を分析し悪意あるトラフィックを精査できる

- Cloud Firewall Standard で利用できる FW ルールではカバーしきれなかった IPS 機能を提供する

-

FWE は高可用性かつルート設定不要で透過的に通信を検査し、必要に応じて遮断を行う

- ユーザや VM は意識することなくセキュアな通信環境が提供できる

-

組織ノードに対する強い権限が必要な点はデメリット

-

2023/11 現在は無料のプレビュー期間中

Discussion