Armor Enterprise:高性能 WEB セキュリティ導入ガイド

はじめに

Google Cloud Partner Top Engineer で

本記事では高性能 WEB セキュリティ導入ガイドと題して、Cloud Armor Enterprise(以下、Armor)についてご紹介します。

Cloud Armor Enterprise とは

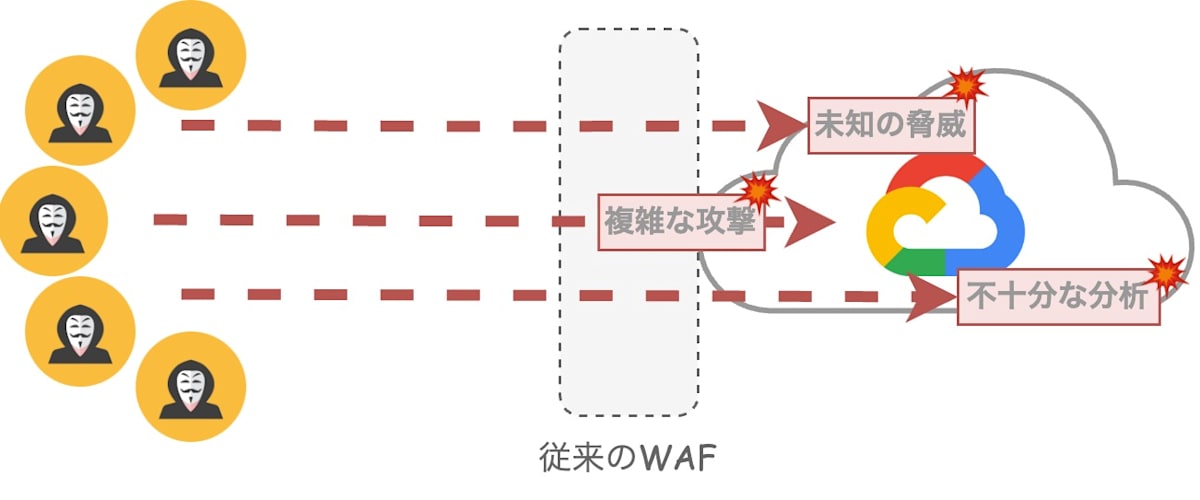

従来の WAF 製品とその課題

図:従来の WAF 製品での課題のイメージ

クラウドを標的とした WEB アプリケーションへの攻撃は巧妙化の一途をたどり、対処に多くの手間が発生しています。

WAF などの対策製品が登場していますが、組織やシステムの成長に伴い運用が複雑になりがちです。

大規模運用では、多数のルールを組み合わせたり、正規ユーザの識別が困難になったりといった以下のような課題を抱えるケースがあります。

- 標準ルールでは捉えきれない高度な攻撃の検出

- ビジネスに直接的な損害を与える悪性ボットの増加と対応負荷の増加

- 正規ユーザのトラフィックと見分けるための高度な分析と運用負荷

- 不十分な攻撃の兆候やアクセスパターン分析による取りこぼし

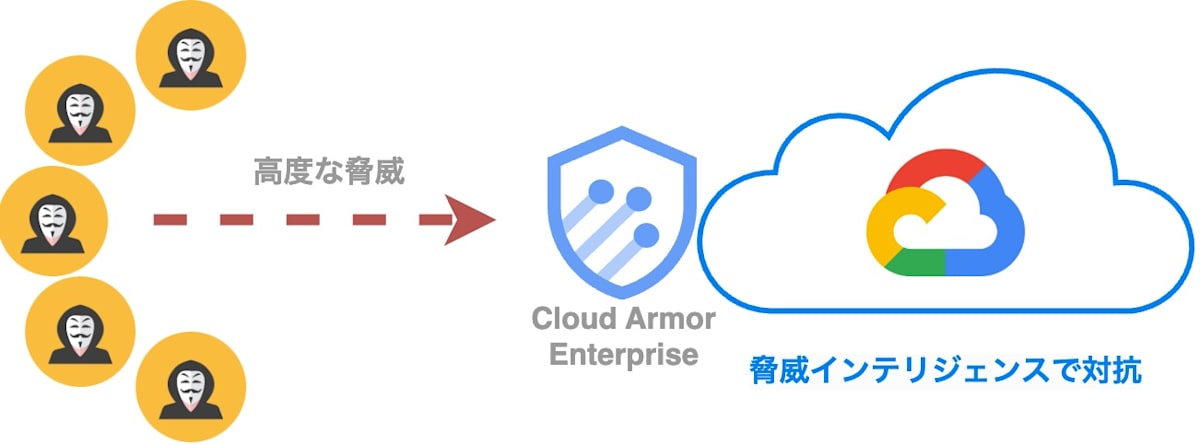

Cloud Armor をその先へ:巧妙化する脅威と運用課題への次なる一手

図:Cloud Armor Enterprise のイメージ

本記事で紹介する Cloud Armor Enterprise(以降、Armor Enterprise)は、適応型保護と脅威インテリジェンスをもとに DDoS 攻撃を代表する高度な L7 攻撃からの保護を提供するセキュリティソリューションです。

利用されている方も多い Cloud Armor Standard(以降、Armor Standard)の機能に加え、Armor Enterprise では下記のような特徴があります。

- トラフィックパターンを自動で学習し未知の攻撃にも対応可能な適応型保護を提供

- ボリューム型 DDoS だけでなく、アプリケーション層の攻撃パターンなども含む

- ベースラインから外れた異常な挙動

- 洗練された悪性ボットを識別し、きめ細やかなブロックやレート制限を提供

- クレデンシャルスタッフィング、不正スクレイピングなど

- ビジネスロジックを標的とするボット攻撃からの効果的な保護

- 脅威インテリジェンスを活用した最新の攻撃者情報やパターン情報の活用

- Google Cloud Armor Threat Intelligence

料金体系

Armor Enterprise は従量課金制のプランと年間サブスクリプションベースの料金プランのどちらかを選択可能です。

【表:各 Tier ごとの料金体系一覧】

| 項目 | Armor Standard | Armor Enterprise(従量制) | Armor Enterprise(年間) |

|---|---|---|---|

| 課金モデル | 従量制(リクエスト数) | 基本料金+追加リソース数の従量制 | 年間サブスクリプション(リソース数を含む) |

| 基本料金 (月額) | なし | $200〜(最初の2リソース含む) | $3,000(最初の100リソース含む) |

| リクエスト料金 | リクエスト数に応じて課金 | 基本料金に込み | サブスクリプションに込み |

| 最低契約期間 | なし | なし | 1年間 |

| セキュリティポリシー | ポリシー 1 件あたり月額 $5 | すべて込み | すべて込み |

| ルール | ルールあたり月額 $1 | すべて込み | すべて込み |

Armor Enterprise で進化したポイント

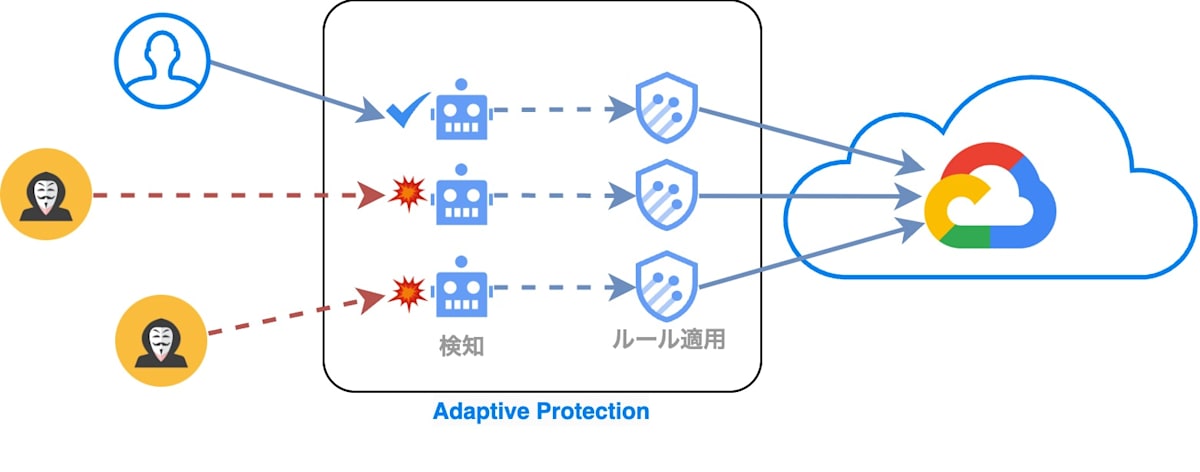

Adaptive Protection

レイヤー7エンドポイントの適応型保護

図:潜在的な攻撃のシグネチャの例 - 公式ドキュメントより引用

適応型保護は、HTTP フラッド攻撃 のようなレイヤ 7 DDoS 攻撃や、アプリケーション レベルでの高頻度な悪意のあるアクティビティからアプリケーションを保護する機能です。

この機能は、機械学習モデルを活用して以下のプロセスを実行します。

- 異常なアクティビティを検出しアラートを発報

- 異常なトラフィックから特性を分析し攻撃シグネチャを生成

- 生成されたシグネチャをもとに攻撃を遮断するためのカスタム WAF ルールの生成

適応型保護のすべてのアラート機能を完全に利用できるのは、Armor Enterprise に登録している場合のみです。

Armor Enterprise に登録していない場合、攻撃シグネチャや推奨ルールを含まない基本的なアラートのみを受け取ります。

ルールの自動デプロイによる運用負荷軽減策

図:ルールの自動デプロイのイメージ

適応型保護の他に、Adaptive Protection では提示されたセキュリティ ルールを自動的にデプロイする機能も搭載されています。

攻撃が検出された際には、潜在的な攻撃トラフィックの特性を示すシグネチャと、その攻撃を軽減するための推奨ルールが提示されます。

例えば、以下のような流れで推奨ルールを自動でデプロイすることも可能です。

- 攻撃を検出

- 潜在的な攻撃トラフィックの特性を示すシグネチャの生成

- 攻撃を軽減するための推奨ルール提示と自動デプロイ

Armor Enterprise では推奨ルールの提示から自動デプロイまでをすべて担い、運用負荷の大幅な削減と品質の向上に繋げることができます。

具体的な構成例

evaluateAdaptiveProtectionAutoDeploy() を使用すると、Adaptive Protection で検出したルールを自動生成し、セキュリティ ポリシーに追加することができます。

以下の例では優先度:1000で悪意あるトラフィックを HTTP 403 でブロックするルールを生成しています。

gcloud compute security-policies rules create 1000 \

--security-policy POLICY_NAME \

--expression "evaluateAdaptiveProtectionAutoDeploy()" \

--action deny-403

高度なネットワーク DDoS 対策

Cloud Armor は、Standard Tier でもボリューム型およびプロトコル ベースの DDoS 攻撃に対する常時保護を提供します。

これに加え、Armor Enterprise では高度なネットワーク DDoS 対策が利用可能です。

この機能は、外部パススルー ネットワーク ロードバランサ、プロトコル転送、および GCE インスタンスのパブリック IP アドレスを保護します。

リージョン単位で有効に設定すると、そのリージョン内のすべてのリージョン エンドポイントに常時適用されます。

表:標準的な DDoS 対策と高度な DDoS 対策の違い

| 機能 | 標準的な DDoS 対策 | 高度な DDoS 対策 |

|---|---|---|

| 保護されるエンドポイント | ・外部ロードバランサ ・プロトコル転送 ・パブリック IP 付き VM |

・外部ロードバランサ ・プロトコル転送 ・パブリック IP 付き VM |

| 転送ルールの適用 | ✅️ | ✅️ |

| 常時有効な攻撃モニタリングとアラート | 🙅🏻 | ✅️ |

| 標的型攻撃の緩和策 | 🙅🏻 | ✅️ |

| 緩和のテレメトリー | 🙅🏻 | ✅️ |

DDoS 請求保護

DDoS 攻撃を実際に受けてしまった際に、サービスダウンと同じくらいビジネスインパクトを与えるのが高額なクラウド利用料の請求です。

Cloud Armor Enterprise Annual サブスクリプションに付帯する DDoS 請求保護 があれば高額請求から身を守ることができます。

これは、DDoS 攻撃 を受けて発生した特定の Google Cloud サービスの料金に対し、最小しきい値を超えた分についてクレジットを提供するものです。

以下のサービスが対象となります。

- Google Cloud Load Balancing で処理されたデータ

- Google Cloud Armor Enterprise で処理されたデータ

- Google Cloud からの Egress 通信

- リージョン間、ゾーン間、インターネット、キャリア ピアリング

DDoS 対応チームサポート

Cloud Armor Enterprise Annual サブスクリプション(および Cloud カスタマーケアのプレミアム アカウント)に加入することで、DDoS 対応サポートを利用できます。

資格要件を満たしている場合、Cloud Console でサポートケースを作成し、Google Cloud Armor DDoS 対応チームにエスカレーションされ、サポート、トリアージ、緩和策の提案を受けることができます。

資格要件を満たしているかについては以下の公式ドキュメントをご参照ください。

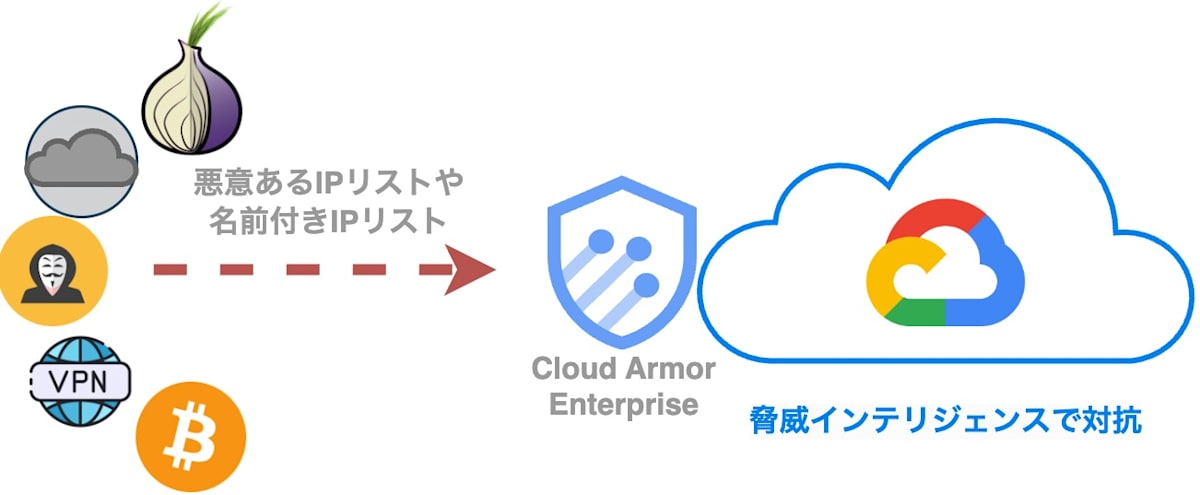

脅威インテリジェンスと名前付き IP アドレスリスト

図:脅威インテリジェンスのイメージ

Armor Enterprise 加入者は、Google の脅威インテリジェンスを利用できます。

Google がキュレーションしたカテゴリに基づいて脅威インテリジェンスが悪意のある第三者の情報を提供し、その情報を活用してセキュリティ ポリシールールを構成することができます。

カテゴリについては以下のものが含まれます。

- Tor 終了ノード(出口ノードの IP アドレス)

- 悪意のある既知の IP アドレス(ダークウェブで活動の痕跡がある IP アドレス)

- サイトのインデックス登録を行う検索エンジンの IP アドレス

- 評価の低い VPN プロバイダが使用する IP アドレス

- 既知の匿名プロキシで使用される IP アドレス

- 既知の暗号通貨マイニング ウェブサイトで使用される IP アドレス

- 悪意のある自動ツールを実行するパブリック クラウド IP アドレス範囲

構成したセキュリティ ポリシールールには evaluateThreatIntelligence という一致式を使用し、許可または拒否したいカテゴリ名を指定することで利用できます。

evaluateThreatIntelligence の例

gcloud compute security-policies rules create 1000 \

--security-policy=NAME \

--expression="evaluateThreatIntelligence('FEED_NAME')" \

--action="ACTION"

また、サードパーティプロバイダ(CDNプロバイダなど)の名前付き IP アドレスリストをセキュリティ ポリシーに組み込むことも可能になり、設定と管理が簡素化されます。

Armor Enterprise はこれらのリストの IP アドレス情報を自動的に同期してくれるため、リスト内の情報が変更された場合も自動的に最新の状態を保ってくれます。

運用と脅威モニタリング

モニタリングとロギング

SS:適応型保護ダッシュボード - 公式ドキュメントより引用

Adaptive Protection により疑わしい攻撃が検出されると、検知した脅威アクティビティを Cloud Logging と Cloud Monitoring にエクスポートします。

Cloud Logging

Cloud Logging では攻撃を受けたバックエンド サービスや特定したトラフィック パターンの変化を記録し、どの程度の異常として評価するかを示す信頼度スコアを提示します。

また、ログには、攻撃トラフィックの特性を示す攻撃シグネチャと、攻撃を軽減するために適用可能な Google Cloud Armor 推奨ルールも含まれています。

Cloud Monitoring

Cloud Monitoring では一定期間のトラフィック量が表示されます。

その中でも警告される可能性のあるグラフにアノテーションが付き、攻撃のシグネチャと提案ルールが表示されます。

このとき提案されたルールを同じセキュリティ ポリシーに追加することでより簡便に脅威の特定と対応を完了させることができます。

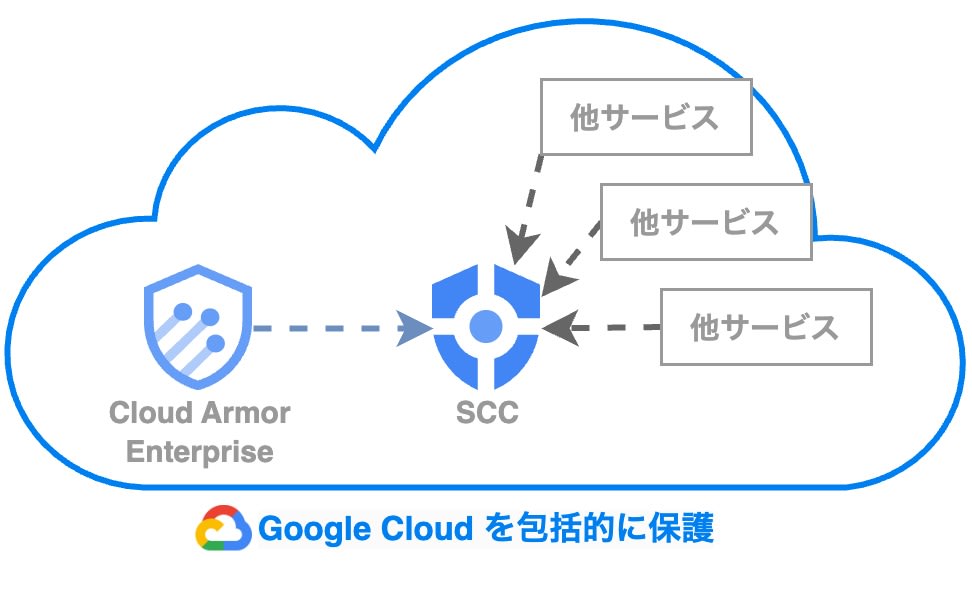

SCC との連携による包括的なセキュリティ運用

Security Command Center(SCC)とは

図:Security Command Center と Cloud Armor の連携

SCC は、Google Cloud 環境全体のセキュリティ状況を一元的に把握し、脅威の検出やリスク管理を支援する統合セキュリティサービスです。

Cloud Armor によって検出された脅威や攻撃に関する検出結果は、SCC ダッシュボードに集約されます。

主な検出イベントは以下のとおりです。

- [トラフィックの急増]:アプリケーションに対する L7 DDoS 攻撃の兆候

- [拒否率の増加]:セキュリティ ポリシーによってブロックされた悪意のあるトラフィックの増加

また、適応型保護からの検出結果も SCC ダッシュボード上の [アプリケーションに対する DDoS 攻撃] カテゴリの下に表示されます。

ここには、攻撃の詳細や関連するシグネチャが含まれます。

これにより、WEB アプリケーションの保護状況だけでなく、他の Google Cloud 全体のセキュリティイベントとまとめて分析・対応することが可能になります。

SCC についての詳細は、以前執筆しました Google Cloud のセキュリティ運用に関する技術ブログ記事をご参照ください。

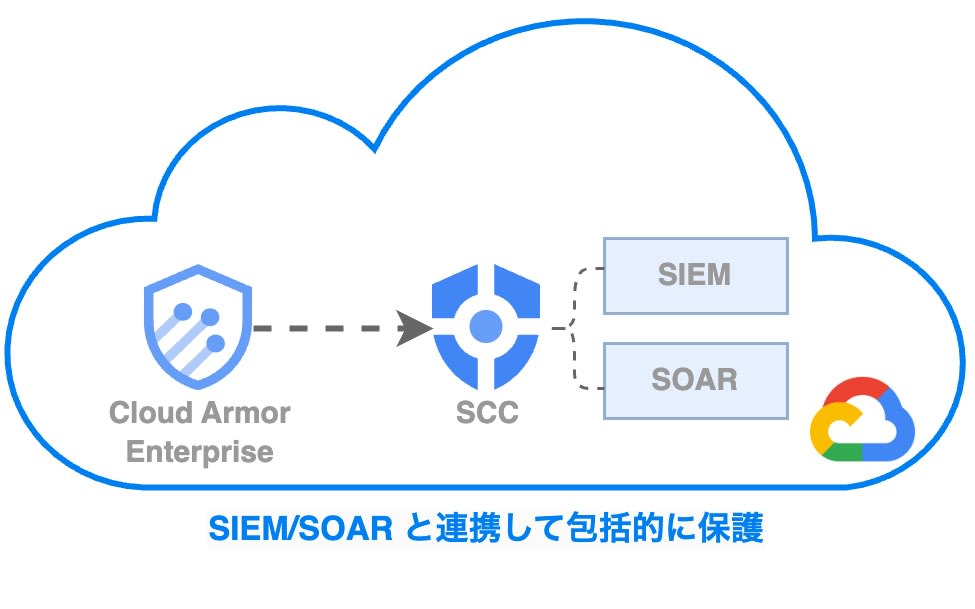

Armor Enterprise x SCC Enterprise

図:Security Command Center Enterprise と Armor Enterprise の連携

Armor Enterprise と SCC Enterprise を連携することで、上述の利点に加え、以下の機能を一気通貫で提供します。

- 検出結果をセキュリティログやイベントと関連付け、SIEM による詳細な調査や分析の実施

- インシデント対応を SOAR でチケット管理し SOC によるセキュリティ運用をサポート

- SCC Enterprise に搭載の Gemini で検知・遮断したイベントを自然言語で把握しトリアージ負荷を軽減

まとめ

Google Cloud Armor Enterprise は、WEB アプリケーションやサービスを複雑で多様な脅威から保護するための高度なセキュリティサービスです。

Standard Tier の基本機能に加え、機械学習を活用した適応型保護、高度なネットワーク DDoS 対策、脅威インテリジェンスの活用、手厚いサポートオプション(DDoS 請求保護、DDoS 対応チーム)などを提供することで、より強力かつ包括的な保護を実現します。

また、Cloud Logging や Cloud Monitoring による詳細な可視化とモニタリング、そして Security Command Center Enterprise との連携により、検出された脅威に対する迅速な把握と対応が可能となり、効率的なセキュリティ運用に貢献します。

重要な WEB アプリケーションを運用されており、より強固なセキュリティ対策をお求めの場合は、Cloud Armor Enterprise の導入をぜひご検討ください。

Discussion