Associate Google Workspace Administrator 認定試験範囲の解説

こんにちは。クラウドエース株式会社で Google Cloud 認定トレーナーをしている廣瀬 隆博です。

ヘヴィメタル界隈では、「A というバンドが解散したら A' というバンドが生まれた」ということが少なくはないと個人的に感じています。そんな流れがやってきたのか、Google Cloud 界隈でも「試験の提供が終わったと思ったら、似たような試験が開始された」という状況が発生しました。今回の内容に関しては「確かにそういう試験も必要か」と思う一方で「新旧両方の試験が存在しても良かったんじゃないか?」と個人的には思ったりします。

何故かと言えば、提供が終了した試験の解説ブログを公開していたからですね・・・

めげずに新試験も解説していく所存ですが、提供を終了した旧試験の解説記事を以下にリンクして供養することにします。

本記事を読み始める前に

本記事は Associate Google Workspace Administrator の認定試験範囲について解説するものであり、システム運用に対してある程度の知識・経験を保有している方に向けた内容となっています。どなたにも理解いただけるように、なるべく平易な表現を心がけておりますが、あらかじめご了承ください。

試験範囲の概要

解説を始める前に、そもそもどんな試験なんだ? ということに少し触れておきましょう。

以前は Professional レベルでしたが、その試験を提供を終了して Associate レベルに生まれ変わったという、少し珍しい経緯の試験ですね。

試験範囲も似ているのですが、模擬試験を解いてみると 問われる知識が違う ことに気づきます。

Professional レベルだった以前は「設計や導入に携わるエンジニア」を想定しており、Associate レベルの今は 「日常的な運用管理者を想定している」 ような印象を受けます。

ユーザーが Google Workspace を使って円滑に日常業務をこなしつつ、セキュリティを保ち、トラブル対応能力さえも求められるといったところでしょうか。

以前の試験と似たところもあるので、これからの解説内容は以前の記事から流用している点も多くあります。

逆にいえば、既に Professional Google Workspace Administrator 試験を合格済みの方は、比較的簡単に受験の準備ができるかもしれませんね。

本試験では、後述する「管理コンソール」を用いたユーザーやデバイス、グループの管理について多く問われる印象です。

主要なサービスは メール、ドライブ、カレンダー、Meet でしょうか。

それでは、順に解説していきましょう。

ディレクトリ サービス

Google Workspace は ディレクトリ サービス としての機能を備えています。では、ディレクトリ サービスとは何か、Google の生成 AI である Gemini に聞いてみました。

ディレクトリ サービスとは、ネットワーク上の資源(サーバー、プリンター、ユーザーアカウントなど)に関する情報を一元的に管理し、提供するサービスです。

つまり、ユーザー アカウントだけではなく、デバイスなども管理できる わけですね。具体的にはパソコンやスマートフォンです。しかも、ChromeOS や Android といった Google 製品だけではなく、Windows や macOS、iOS といった 著名な他社製品も管理対象にできます。 いわゆる Mobile Device Management(以下、MDM) としても使用することができますね。

ライセンス

Google Workspace のライセンスは数種類あるのですが、それとは別にエンドポイント管理や Vault、アーカイブ ユーザーのライセンスもあってちょっとややこしいですね。まずは公式サイトの比較表を見ておきましょう。別に暗記する必要はないですよ。

エンドポイント管理ライセンス

PC やスマートフォンなどのデバイスを管理するためのライセンスです。大まかには 基本のエンドポイント管理、高度なエンドポイント管理、およびエンタープライズ エンドポイント管理の 3 種類 があります。ライセンスの種類はもっと多く、暗記するのは辛いので、3 種類あることだけでも覚えておきましょう。

Vault ライセンス

各種データの監視や監査に用いるのが Vault です。データの保持や破棄、開示に必要な情報の収集などが可能です。主に法的な要件に対応するための機能ですね。

前述のライセンス比較を見た方は気づいたかもしれませんが、Vault は Business Plus 以上のエディションに標準で含まれる機能です。値段も少し高くなるので、法的な要件に対応する一部のメンバーだけライセンスを使えればよい 場合には、Vault のライセンスをアドオンすることが可能です。

Vault の詳細は本記事の後半にありますので、ここでは概要だけ触れることにします。

アーカイブ ユーザー

退職などにより Google Workspace を利用しなくなったユーザーのデータを、法務・コンプライアンス対応のために長期間・安価に保管することを目的とした状態です。

アーカイブしたユーザー アカウントはログインできなくなります。元の Google Workspace ライセンスは解放されますが、代わりに、安価な アーカイブ ユーザー ライセンス が必要になります。

保管されたデータには、Google Workspace 管理者が Vault を通じてアクセスすることができます。通常の方法でドライブからアクセスすることはできないので注意しましょう。

ドメイン

Google Workspace をフル活用するためには、ドメイン が必要となります。このブログを例にすると、zenn.dev の部分ですね。

機能が制限された状態で利用するメリットはないので、ぜひともドメインを準備しましょう。

ドメインの所有権証明

Google Workspace へドメインを登録するためには、ドメインの所有権を証明 する必要があります。証明用の Domain Name System(以下、DNS)レコードを取得し、ドメインの DNS サーバーに TXT レコードとして追加することで所有権を証明することができます。

Google「このランダム文字列を登録してね」 → 利用者「登録したよ」 → Google「登録してあるね!ドメインを所有していることが確認できたよ!」といった感じのフローですね。

ユーザー アカウント

ドメインの所有権を証明したので、さっそく ユーザー アカウント を追加してみましょう。

管理コンソールからユーザーを作成する

管理コンソール と呼ばれる Google Workspace 管理画面の URL は https://admin.google.com/ です。初めて見た人でも簡単にユーザーを作成できると思います。

私の所属するクラウドエース株式会社の兄弟会社である吉積情報株式会社(以下、吉積情報)が管理コンソールに関する記事を公開していますので、画面イメージを確認されたい方はご参照ください。

CSV ファイルからユーザーを一括作成する

管理コンソールは簡単な操作でユーザーを追加することができます。しかし、大量にユーザーを登録することには向いていません。例えば 100 人のユーザーを追加する場合、100 回も同じ操作をすることは少々骨が折れるでしょう。これが 1000 人ともなれば、少なくとも私は画面操作以外の方法を考えます。

そういった場合、CSV ファイルを用いたユーザーの一括作成 が可能です。手順はそれほど難しくなく、下記の公式サイトからテンプレート ファイルをダウンロードし、ユーザー情報を入力してアップロードするだけです。表計算ソフトに慣れている方であれば、それほど苦労せずにデータを用意できるでしょう。

既存のディレクトリ サービスと同期してユーザーを作成する

例えば、社内で Active Directory が稼働しており、同じユーザーを Google Workspace にも作成したいといった要件があります。そういった場合、Google Cloud Directory Sync を用いることでユーザーを同期することができます。これは試験で問われやすいので、是非覚えておきましょう。

また、最近では Directory Sync が追加されたようですね。本記事執筆時点ではベータ版ですが、Microsoft Entra ID(旧称 Azure Active Directory)からの同期に対応しているようです。

アカウントの一時停止・削除

様々な理由でユーザー アカウントを使わなくなることがあります。それぞれの対応方法には明確な違いがあるため、目的に合わせて正しく使い分けることが重要ですね。

なお、アーカイブ ユーザーについてはライセンスの項目で解説しております。そちらも合わせて理解しておきましょう。

削除

アカウントを削除するとライセンスは解放されますが、そのアカウントが所有しているデータも削除されます。アカウント削除によってデータが失われることを避けるため、Google Workspace では、削除の際にデータの所有権を移管することができます。「うっかり消してしまった」では済まされないことが多いので、後任の担当者などにデータの所有権を移管するようにしましょう。

なお、削除してから 20 日以内は復元することも可能です。

一時停止

休職などで一時的にログインを防ぎたい場合に利用します。アカウントとデータは完全に保持されるため、ライセンスは消費されたままです。一時停止を解除すれば、すぐに元の状態で利用を再開できます。

ディレクトリの公開設定

アカウントを一元管理することで、アドレス帳のように「ドメイン内のメンバー情報を得る」ことが可能となります。これはメリットである一方、そういった情報を与えたくない場合の注意事項ともなります。

例えば、外部の企業に所属するメンバーに対して社内の開発案件を一部委託するような場合でしょうか。データ漏洩防止の観点から社内の統制された Google アカウントを使用して欲しい一方で、開発案件とは関係ないメンバーの情報は取得して欲しくありませんよね。

そういった要件のある場合、ディレクトリの公開設定 で情報が得られる範囲を限定したり、いっそ何も情報が得られないようにしてしまいましょう。

グループ

グループ とは、ユーザーを 1 つのまとまりとして扱う機能です。主な目的は 「コミュニケーションの効率化」と「権限管理」 の 2 つです。

コミュニケーションの効率化

グループにまとめたユーザーで円滑にコミュニケーションするための機能として提供されているものは次のとおりです。

メーリング リスト

グループはメールアドレスと同じ形式で作成されます。このアドレス宛に送信されたメールは、グループに参加しているユーザー全員へ配信 されます。例えば部署ごとのメールアドレスが必要な場合に便利ですね。

共同トレイ

グループに送られてきたメールを複数人で対応するような場面で便利な機能が 共同トレイ です。例えば顧客からの問い合わせ用としてグループを作成している場合、問い合わせごとに担当者を割り当てたり、担当者が休暇の場合は上司が変わりに対応するようなことが考えられます。

共同トレイについても吉積情報が画面イメージ付きの分かりやすい記事を公開していますので、管理コンソールを確認してみたい方はご参照ください。

セキュリティ グループ

グループを作成する際、「セキュリティ」というチェックボックスをオンにすると、そのグループは 権限管理ための強力な機能を持つ「セキュリティ グループ」 になります。少しややこしいのですが、セキュリティ グループであってもメール機能は使用可能です。通常のグループにセキュリティ機能を追加するような形ですね。

ただし、グループの作成後にセキュリティ機能を追加することはできません。

セキュリティ機能の有無に悩んだら、とりあえずオンにしておいても良いかもしれませんね。

グループの使用例

コミュニケーションやセキュリティの機能を活用することで実現できる仕組みについて、いくつか例示していきます。

ドライブ権限管理

冒頭で少し出てきたドライブですが、データへのアクセス権を管理する必要があります。その際に個人ではなくグループへアクセス権を付与することで、参加しているユーザー全員にアクセス権を付与することができる ようになります。

また、部署の異動などによって権限をはく奪する必要がある場合も、グループのメンテナンスだけで対応が可能となるので便利ですね。これが個別のユーザーであった場合、ファイルを 1 つずつチェックして権限をはく奪しなくてはならず、手間がかかってしまいます。

会議案内

後ほど出てくるカレンダーでは、予定を管理することができます。グループを用いることで、参加しているユーザー全員の予定を登録することが可能 です。部の全員が参加する会議の案内などに活用することができるでしょう。

動的グループ

様々なグループの使い方を解説してきましたが、もっと活用するために「メンバーを柔軟に変更したい」こともあるでしょう。例えば、「東京本社に所属する」といった条件で制御したい場合、メンバーを個別登録しても対応可能です。それが数千人ともなれば、ちょっとした手間ですよね。

こういった場合、動的グループ を使うと便利です。例えば、「ユーザー プロファイルの『拠点』が『東京』と指定されている場合」のような条件を設定可能です。この条件を満たしたユーザーが自動的に登録されるグループとして動作してくれるわけですね。うまく活用すれば、プロファイルだけメンテナンスすればグループが動的に変更されて、各種制御も自動反映させることが可能です。

一方、動的グループは個別にメンバーを登録することができないといった制約があるので、軽く公式ドキュメントを眺めておくと良いですね。

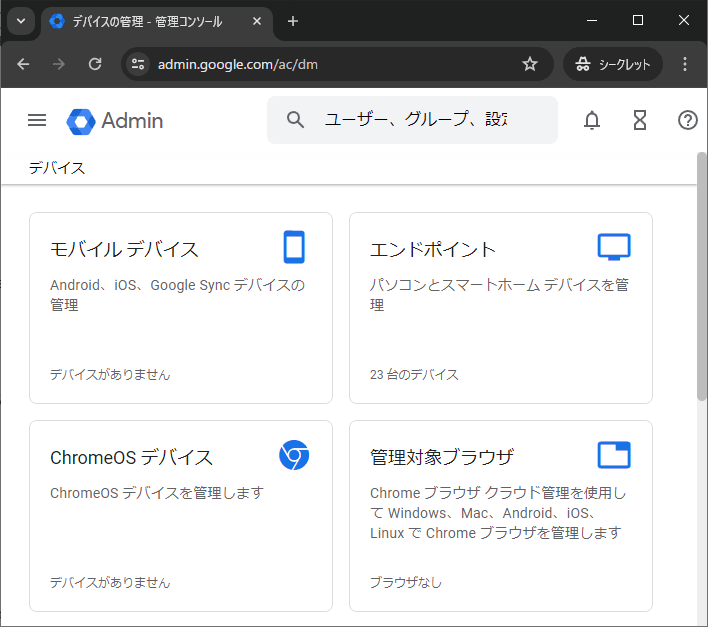

デバイス管理

冒頭で MDM としての機能も備えていると説明しました。組織としてシステムを使用させる場合、支給したデバイスに限定したいというのはよくある要件だと思います。それだけではなく、デバイスの設定やアプリケーションについても制御することが可能です。

対応デバイス

個人的な所感も含まれていますが、公式サイトではデバイスとエンドポイントという 2 つの言葉が同様の意味合いで使われているようです。一方で、管理コンソールではパソコンとスマートホーム デバイスを対象としてエンドポイントと表記しているようですね。ちょっとややこしいですが、各デバイスについて簡単に見ていきましょう。

モバイル デバイス

Android、iPhone、iPad がサポート されています。一般的なスマートフォンとタブレットを網羅しており、大変便利ですね。Android と iPhone および iPad では、機能が異なるものもあります。全てを覚えるのは大変ですが、興味があればそれぞれ実機を用意して制御してみると理解の助けになると思います。

エンドポイント

Microsoft Windows、Apple Mac、Linux、およびスマートホーム デバイス がサポートされています。モバイル デバイスと同様に、それぞれ使用できる機能が異なります。特に Microsoft Windows は組織で使われることも多いためか、多彩な機能が提供されているようですね。

Chrome デバイス

別途 ChromeOS に特化した資格対策記事を公開していますので、そちらをご確認ください。Google の製品であるため、Google Workspace とも親和性が高く、かなり便利な機能が提供されています。

デバイスの承認とブロック

Google Workspace が管理する各種データへのアクセス要否を制御することができます。要は管理者が承認したデバイスだけを許可するための機能 ですね。ブロックはデバイスの紛失時に役立つ機能ですね。

ワイプ

デバイスから Google Workspace のデータを削除する操作が ワイプ です。主にデバイスの紛失やユーザーの離職に対応するための機能ですね。管理コンソールから遠隔でワイプする操作を リモートワイプ と呼び、デバイス管理において一般的に使用される言葉ですので覚えておきましょう。

ポリシー

ポリシー を日本語に翻訳すると 方針 でしょうか。Google Workspace では、ユーザーに様々な設定を実装する際に用いられます。サービスや機能の利用可否であったり、パスワードのルール策定など、さまざまな設定が提供されています。

管理外のアカウントの利用を防ぐ

Google Workspace を利用する場合、気になるのは「管理外の Google アカウント利用を防ぐ」ことでしょう。

個人用の Gmail アカウントもそうですが、他社が管理する Google アカウントも利用させたくはないですね。

そういった場面では、ログイン可能なドメインを制御することで対応が可能です。

組織部門

Active Directory における Organizational Unit(OU)と同等の機能 といえば、すんなり理解できる方も多いでしょう。Google Cloud であれば、リソース階層におけるフォルダですね。組織部門 と呼ばれるフォルダのようなものでユーザーやデバイスをグループ化し、階層構造の上から下へポリシーを継承することで組織内を一元管理するための仕組みとなります。

設計のコツとして、例えばユーザーとデバイスで組織部門の構造を分けることが挙げられます。私は過去に以下のような設計をしたことがあります。

- 同じユーザーであってもファット クライアントとシン クライアントで異なるポリシーを設定したい

- 交代制勤務のため複数人でデバイスを共用するが、役職ごとにポリシーを設定したい

- 一部のメンバーやデバイスにだけライセンスを割り当てたい

継承した設定のオーバーライド

前述の通り、階層構造の上から下へポリシーは継承(オーバーライド)されます。実は、継承された設定を上書きすることも可能なんです。組織全体では二要素認証を強制するが、特定の高権限部門は更に強力な「セキュリティキーの使用」を強制するといった使い方が可能となります。

上から下に継承したものは唯一無二で絶対に変えられないというわけではないので、うまく使いこなして設計していきましょう。

メール

様々なテキスト コミュニケーション ツールが使われるようになった昨今、特に組織内では以前ほどメールが使われなくなったかもしれません。しかし、対外的には今でも主流であるメールは、セキュリティがとても重要です。フィッシングなどの攻撃手段に用いられることもあり、組織のドメイン名が付与されたメールアドレスが悪用されれば、信用の失墜にも繋がる でしょう。

そうならないように、Google Workspace におけるメールの仕組みやセキュリティはしっかり押さえておきましょう。

組織名でメールを使用する

前述のドメインの所有権証明が終わっていれば、組織名のメールアドレスを作成できるようになります。しかし、実際にメールが Google Workspace へ届くようにするためには、DNS に対して設定が必要 です。

MX レコード

Mail Exchanger(以下、MX)レコード とは、DNS のリソースレコードの一種で、特定のドメイン宛ての電子メールをどのメールサーバーに転送すればいいかを指定するレコードです。つまり、この設定を Google Workspace のものに変更すれば良いわけですね。

メール セキュリティ

MX レコードを指定すると Google Workspace のメールが使えるようになりますが、それだけではセキュリティに懸念があります。

メール セキュリティが強固なものの例として、携帯電話会社のメールが挙げられます。携帯電話会社の迷惑メール フィルター設定が強い状態でもメールが届くように設定するのは一苦労でした。逆に言えば、そういった送信先に対しても迷惑メールとして振り分けられないような設定が実装されていれば、一定のセキュリティが保たれていると言えるでしょう。

では、各設定について簡単に触れていきましょう。

なりすまし対策

メールにおけるなりすましとは、差出人を詐称することです。

例えば、悪意を持った第三者が金融機関になりすまして「パスワードが漏洩したので、次の URL から新しいパスワードを設定してください」と送ってきたとします。騙されたユーザーは金融機関をかたる偽の Web サイトで認証情報を入力してしまい、アカウントが乗っ取られることに繋がります。

こういった攻撃を防ぐために なりすましメールではないことを証明する 必要があり、これらを正しく実装することで迷惑メール フィルターを回避することができるようになるわけです。言い換えると、これらの設定が不十分であれば疑わしいメールと判断され、組織の信用を損なう可能性があるので注意しましょう。

全ての対策を実装し、チェックが PASS になっていると良いですね。

SPF

Sender Policy Framework(以下、SPF) とは、ドメインからメールを送信するサーバーの IP アドレスを SPF レコードとして DNS に定義しておくことで、第三者がなりすまして送信したメールを疑わしいと判断する仕組みです。要は ウチの組織からメールを送るのはこの IP アドレスだから!他は偽物だからね! と宣言するような感じです。

Google Workspace のみを用いる場合、SPF レコードは以下となります。

v=spf1 include:_spf.google.com ~all

他の例は公式サイトに記載されていますので、ざっと目を通しておきましょう。説明動画も公開されているので、理解の助けとなります。

DKIM

DomainKeys Identified Mail(以下、DKIM) とは、電子署名を用いた認証方式です。ウチのメールはこの鍵で開くからね! と DNS サーバーに公開鍵を登録しておくことでなりすましを防ぎます。

SPF と同様に DKIM についても説明動画が公開されていますので、是非見ておきましょう。

DMARC

Domain-based Message Authentication, Reporting and Conformance(以下、DMARC) とは、SPF や DKIM の検証に失敗した場合の処理方法を指定するものです。受信側が以下のポリシーを設定することで、疑わしいメールの処理方法を決定します。

- 「none」に設定された場合、通常どおりにメールが配信される

- 「quarantine」に設定された場合、受信者の迷惑メールフォルダに送信される

- 「reject」に設定された場合、受信者に配信されません。

ARC

Authenticated Received Chain(以下、ARC) とは、メール転送によって SPF や DKIM の認証に失敗し、DMARC によって迷惑メールとして扱われることを防ぐ仕組みです。メール転送時にヘッダーへ ARC 署名を追加し、受信者が検証することで DMARC 認証に失敗したメールでも正常として処理されます。

ここでは、これ以上の説明は避けることにします。理由は簡単で、Google Workspace では特にユーザーが設定を加えることなく動作する仕組みであるためです。

BIMI

Brand Indicators for Message Identification(以下、BIMI) とは、メールにロゴを表示する機能です。これまでの設定とは少し異なりブランディングが主目的ですが、DMARC が必須であることから、本項目で合わせて解説します。

色々準備が必要で時間を要する仕組みであり、ロゴを配布するために BIMI をサポートした Web サーバーが必要となります。また、DMARC ポリシー を none 以外に設定しましょう。DNS サーバーでの対応も必要となります。

詳細は公式サイトをご参照ください。

改ざん対策

登場した当時のメールは暗号化されていませんでした。Web サイトもそうでしたが、通信を盗聴すると内容が筒抜けになってしまいますね。対策としても Web サイトと同じで、何かしらの仕組みで暗号化してしまえば良い わけです。また、メールの中身が読めないようになることで改ざん対策にもなりますね。

STARTTLS

Google Workspace は 既定で TLS 接続を試みる ため、特に設定を意識する必要はありません。この際に送信側メールサーバーから受信側メールサーバーに STARTTLS とメッセージを送付して暗号化の要否を決定するため、仕組みの名称としても広く知られています。Gmail の GUI では、灰色の鍵アイコンが表示されます。

MTA-STS

STARTTLS は、受信側メールサーバーが TLS 接続に対応していれば暗号化して送信するという仕組みになっています。つまり、受信側次第では暗号化せずにメールが送られてしまいます。これを防ぐために MTA-STS を用いることで、TLS 接続を強制 することができます。

BIMI と同じように、MTA-STS にも Web サーバーと DNS サーバーが必要となります。Web サーバー上にポリシーを公開し、DNS サーバーに MTA-STS を使用していると宣言します。送信側メールサーバーは Web サーバー上のポリシーを確認し、定義された要件に従って TLS 接続を確立、メールを送信します。

公開されたポリシーに対応していない場合、メールが送信されないことで TLS 接続を強制する仕組みですね。

S/MIME

STARTTLS や MTA-STS 以前より存在する仕組みが S/MIME です。組織が個別に用意した証明書でメールを暗号化することで盗聴を防ぎ、署名することで改ざんを防ぎます。証明書の購入・維持にコストは発生しますが、より信頼性が高いと言えるでしょう。Gmail の GUI では、緑色の鍵アイコンが表示されます。

メール ルーティング

メール ルーティング とは、メールを送信してから受信者のメールボックスへ届くまでの経路のことです。また、経路には各種セキュリティ対策が実装されていることが一般的ですね。

ここでは、一般的なルーティングについて記載します。

分割配信

受信メールをルールに基づいて 分割配信 することができます。例えばメールシステムの変更を計画している場合、一斉に全員を切り替えることはリスクがあるでしょう。そういった際に、一部のユーザーだけ新しいシステムを試す といった使い方が可能です。

二重配信

複数の宛先にメールを配信することができます。これもメールシステム変更が良い例であり、移行期間内に新システムを使い始めてね、期間が終わったら旧システムにはメールが届かないよ といった使い方ができます。

キャッチオール

存在しなかったり、正しくないメールアドレスへのメールを、特定のメールボックスで受け取ることができる機能が キャッチオール です。これを使っていない場合、送信元に そのメールアドレスは存在しません といったメールが自動返信がされます。

退職して削除されたメールアドレスに送られたメールを受け取るような使い方もできますが、一方でキャッチオール メールボックスの管理・運用が必要になりますので、要件次第といったところでしょう。キャッチオールに入ったメールを放置すると、送信者からすれば 送ったメールにいつまでも返信がない といった不信感を与えてしまいかねません。

別のユーザーに転送

こちらのほうが退職者のメール対応には向いています。退職者に届いたメールを後任や上司に転送するような使い方ですね。とはいえ、いつまで転送し続けるべきか悩ましい ところもあるので、個人的には退職者のアドレスに向けて送られたメールは送信エラーになって良いのではないかと感じています。(個人の感想です)

スパムメール対策

メール運用と言えば スパムメール対策 です。日本語にすると迷惑メール対策ですね。思わず言い切ってしまうくらい、スパムメールは数多く飛び交っています。総務省によると、本記事執筆時点でも全体の 4 割はスパムメール だそうですので、しっかり対策しましょう。

Gmail は既定の状態でもかなり優秀であり、露骨なスパムメールが届くことはあまり多くありません。しかし、世間には標的型攻撃メールのような、特定の組織を狙い撃ちにするものもあります。そういったものが既定の対策を潜り抜けて届いた場合、さまざまな方法で対応することができます。

特定のメールアドレスやドメインからのメールをブロックする

迷惑メールだと分かっている送信者や送信元を対象に、メールをブロック することができます。標的型攻撃メールが届いた場合、積極的に使いたい機能ですね。

カスタム迷惑メールフィルタ

様々なルールに従って迷惑メールをコントロールするのが カスタムメールフィルタ です。誤って迷惑メールに分類されてしまっているものを通常通り受信するような設定が可能です。

迷惑メールフィルタ レポート

迷惑メールをフィルタした結果はレポートとして参照可能です。セキュリティ ダッシュボードから閲覧可能なので、定期的に確認するとフィルタの更新に役立つかもしれません。

高度なフィッシングと不正なソフトウェアへの対策

Gmail はデフォルトでも優秀なスパムメール対策が動作しており、日常的に Gmail を使用している方はその恩恵を感じているかと思います。とはいえ、これは一般的に広く適用される対策であり、組織に特化したものではありません。

既定のルールをより自組織に特化させる必要があれば、是非とも高度なフィッシングと不正なソフトウェアへの対策を使用してみましょう。

コンテンツ コンプライアンス

誤って会社の機密情報が添付されたメールを外部へ送信してしまうというのは、容易に想像できるセキュリティ インシデントかと思います。そういったトラブルを避けるための高度なメール フィルタリングを コンテンツ コンプライアンス と呼びます。

便利な点として、定義済みコンテンツ というものが提供されています。例えばクレジットカード番号が分かりやすいかもしれませんね。わざわざメールで送ることはない情報だと思うので、そういったコンテンツが含まれているメールの送信をブロックする、といった動作を設定できます。

メールログ検索

メールログ検索(Email Log Search、ELS)を使用すると、組織内のユーザーが送受信したメールを検索し、詳細を確認できます。すべてのメールを検索することも、送信者、日付、メッセージ ID で特定のメールを検索することも可能です。

名前は仰々しいですが、組織内のメール送受信履歴は検索できるということを覚えておけば OK ですね。

アカウントの委任

組織の経営層など多忙な人は、メールをすべて確認することが煩わしい場合もあります。そういった方々は秘書のような代理人が様々な業務を代行するものですが、メールについても同様です。アカウントを委任することで、共同トレイと同じように代理人が対応することが可能となります。

署名

ビジネスメールを取り扱う方々にとって、メールの末尾に記載される署名はおなじみのものでしょう。組織として統一したメール署名としたい場合、Google Workspace では管理側から署名を設定することが可能です。意外と便利な機能なので、覚えておくと役に立つことも多いですね。

ドライブ

ドライブ とは、ファイル共有プラットフォームです。いわゆるファイルサーバーのようなもの、とイメージすると分かりやすいでしょう。

ドライブの種類

ドライブにアクセスすると、似たような名前がいくつか表示されます。まずはこれらの違いを理解しましょう。

マイドライブ

マイドライブ とは個人向けのファイル保管場所であり、アクセス権を設定しない限りは非公開です。

共有アイテム

他者から共有されたファイルが 共有アイテム に表示されます。

共有ドライブ

マイドライブとは異なり、共有ドライブ のファイルは組織が保有します。そのため、ユーザーアカウントの削除によってデータが失われません。

権限管理

ドライブの権限管理はディレクトリ サービスとそれほど変わりません。フォルダをツリー上に作成し、上位から下位へ権限を継承することで権限を管理します。ユーザーだけではなく、グループで権限を付与できる点も同様ですね。

権限は比較的シンプルで、以下から選択することができます。読んで字のごとくな権限を持っているので、詳細は本記事では省略します。

- オーナー

- 編集者

- 閲覧者

- 閲覧者(コメント可)

削除済みのファイルを復元する

ユーザーがファイルを削除してゴミ箱を空にした後、25 日以内であれば管理者が復元 することができます。

パソコン版ドライブ

ドライブは便利ですが、Web ブラウザからの利用に手間を感じる方もいるでしょう。そういった場合、パソコン版のドライブ を使用することができます。ただし、管理者がコンソールで許可した場合のみ使用可能ですのでご注意ください。

DLP

Data Loss Prevention(以下、DLP) とは、クレジットカード番号などの機密性が高い情報を検出・保護する仕組みです。

DLP のルール

DLP は必ず有効というわけではなく、必要に応じて設定する機能 です。保護すべき情報などをルールとして定義し、ルールに反する外部共有などが発生した際にアラートを通知することができます。ただし、ファイル形式などに制限があるため、公式サイトの情報に軽く目を通しておきましょう。

ドライブ共有の信頼ルール

ドライブはファイル共有が可能なので、情報漏洩には気を付けなくてはなりません。信頼ルールを使うことで、組織内外に関係なくファイル共有のルールを設定することができます。外部とやり取りしない役割のメンバーは外部共有を禁止してしまうと、情報漏洩の可能性を減らせるので良いですね。

カスタム テンプレート

多くの組織では、プレゼンテーション用にスライドの書式を統一していると思います。Google Workspace では、そういったファイルを カスタム テンプレート として提供することが可能です。ユーザーがテンプレートを勝手に複製してしまうことで「ファイルサーバーに入ってるテンプレート、どれが最新か分からない」みたいな事象を防ぐことに繋がるので、うまく活用しましょう。

カレンダー

名称通りであり、スケジュール管理に用いることが多い カレンダー です。ただ、ちょっとした使い方のコツがあり、会議室や社用車など、組織における共用リソースの管理にも活用することができます。

グループ カレンダー

個人のカレンダーではなく、共用の グループ カレンダー を作成することも可能です。私の所属する会社では勉強会のカレンダーが存在しており、興味のあるユーザーはこのカレンダーを参照することで社内の勉強会を把握することができるようになっています。

共用リソース管理

組織の建物を登録し、そこに紐づける形で 共用リソース を登録します。あとは他人のカレンダーを予約するのと同じ要領で共用リソースを予約することができます。

共用リソース権限設定

共用リソースには権限を設定することができますので、ユーザーによる予約の可否や予定変更の可否を要件に応じて設定しましょう。

会議室の自動キャンセル

どこの組織でも、「会議室が予約されているけど実際には使われていない」という問題は起こり得るでしょう。私も過去にはそういった場面に遭遇してきました。そこで便利なのが、会議室の自動キャンセル機能 です。主催者以外の参加者が全員辞退した際に自動キャンセルしたりできます。この機能には例外指定も可能なので、一人用の会議ボックスは単独で予約できるようにすることも可能ですね。

Meet

Web 会議に用いる Meet ですが、様々な管理機能が提供されています。「いきなり知らない人が会議に参加してきてビックリ」とならないような対策も可能ですので、順にみていきましょう。

なお、各エディションの機能比較が「Meet の機能概要」みたいに使えて便利ですね。

動画設定の管理

Meet は様々な機能が提供されて便利ですが、組織として制限したい場合もあります。例えば録画や文字起こしは便利ですが、情報漏洩の観点から「社外の人に貸し出しているアカウント」では使ってほしくないという事があるかもしれません。そういった場合は録画や文字起こしを制限することが可能です。他にもデフォルトの動画の品質を指定することで回線の帯域を考慮したりできるので、機能一覧を眺めてみると試験対策になるかもしれませんね。

安全性設定の管理

Meet を安全に使うための管理機能も提供されています。組織外のアカウントは参加リクエストを必須とすることで「外部の人が入ってくる前に身構える」ことができますね。一方的に発信するセミナーのような使い方をする場合、チャットや Q&A、アンケートなどを使わせたくないこともあるでしょう。うまく活用して組織内で安全に Meet が使えるようにしていきましょう。

自動録画・自動文字起こし

録画や文字起こしは便利な機能なので、会議のたびに使っている人もいるでしょう。特に文字起こしは毎回自動で取得されても良いほどに便利な機能なので、「いっそ組織全体で自動取得しよう」という需要があるかもしれません。そういった要望があれば、是非とも自動化しましょう。

Google Meet ハードウェア

会議室から複数名が同じ Meet に参加するような利用形態も多いかと思います。そういった用途に適したハードウェアが販売されています。カレンダーに共用リソースとして登録して管理するので、覚えておきましょう。

その他のセキュリティ

これまでの解説にもセキュリティに関する内容は含まれていました。しかし、他にも Google Workspace には多数のセキュリティ機能が存在します。いくつか解説していきましょう。

Vault

各種データの監視や監査に用いるのが Vault です。メール、ドライブ、カレンダーなど、これまでに解説したサービスに対して、データの保持や破棄、開示に必要な情報の収集などが可能です。主に法的な要件に対応するための機能ですね。

データ保持・破棄

Vault で 保持期間 を設定した場合、ユーザーがメールやファイルを削除、ごみ箱を空にしてもデータは保持されます。逆に、破棄すべき日数に到達した場合、ユーザーが削除操作をしていなくても削除されます のでご注意ください。

前述の Meet 自動録画を一定期間で自動削除させるような使い方もできますね。

データ検索・書き出し

案件と呼ばれるワークスペースを作成し、条件を指定することで データを検索・書き出すことが可能 です。ユーザーが消しちゃったメールを見たいという要件でも使えなくはないですが、そういった目的の機能ではないのでおススメはできません。

セキュリティ調査ツール

上位のエディションでは、セキュリティ調査ツール が提供されています。例えば以下のような用途に適していますので、ざっと見ておくと試験対策に役立つでしょう。

- フィッシングといった悪意あるメールの調査

- ファイル共有状況の調査

- オーナーが不明なドライブ ファイルを移管

- Chat のメッセージを調査

まとめ

久しぶりに Google Workspace の事を深く調べましたが、新たに得られた知見も多かったですね。冒頭にも記載したように「問われる知識が違う」ことで新たな発見に繋がったんじゃないかと感じました。既に Professional Google Workspace Administrator をお持ちの方にも是非受験して欲しい試験だと思うので、皆さんも挑んでみてください。

クラウドエース株式会社 Google Cloud 認定トレーナーの廣瀬 隆博がお届けしました。また次の記事でお会いしましょう。

Discussion