Google Cloud のセキュリティ製品 Chronicle の概要を紹介

はじめに

こんにちは、クラウドエースで SRE 部に所属している池ヶ谷と申します。

Google Cloud の認定資格の勉強をしていて、「Chronicle」という単語を聞いたことがある方が多いかと思います。

私も Associate Cloud Engineer(ACE)や Professional Cloud Architect(PCA)の勉強中に練習問題や模擬試験に出てきました。そのため、Chronicle の概要を掴むことや、操作方法の習得は Google Cloud の認定資格の取得に役立つかと思います。

しかし、他のリソースと異なり、使用するためには Google Cloud への問い合わせが必要なため、気軽にお試しで使用して勉強することができません。

また、インターネット上に情報が少なく、情報があった場合でも初学者向けではない場合が多く、概念把握が難しいかと思います。

そこで、私は Chronicle の Skills boost を体験したので、そこで得た情報を共有して Chronicle について理解する助けになればと思い、この記事を執筆しました。

対象読者

- Chronicle を聞いたことがあるが、 SIEM と SOAR について知らない方

- Chronicle についてざっくりとした概要を掴みたい方

取り扱わない内容

- Chronicle に関する詳しい解説

- 詳細な使い方

- 具体的な料金

Chronicle の概要

Chronicle について調べてみる

まず、Chronicle について調べてみると以下の Google Cloud の公式ドキュメントが確認できます。 どうやら Chronicle には Chronicle SIEM と Chronicle SOAR が存在するようです。そもそも、SIEM と SOAR がどのような物なのかがわからないので調べてみました。

インシデントへの対応

SIEM と SOAR の説明の前に DDoS 攻撃を例にインシデントが発生した際の対応方法について説明します。DDoS 攻撃とは、複数のコンピュータから大量のパケットを送りつけることで、ウェブサイトやサーバーなどのサービスを妨害する攻撃です。

このようなインシデントがもし起こってしまった場合を想定します。

1 脅威の検出

様々な機器のパフォーマンス低下やエンドユーザの報告から異常を検知します。

ログやメトリクスを確認し、異常なトラフィック増加や特定のサービスへのリクエスト集中などの DDoS 攻撃の兆候を探します。

2 分析

様々な機器から出力された大量のログから攻撃に関わるログを洗い出し、どこにどのような攻撃が行われたかを調査します。

3 対応

正当なトラフィックのみがシステムに到達するようにフィルタリングするためのルールを機器に手動で設定します。

4 復旧

攻撃が収束した後、手動で影響を受けたサービスやシステムの正常な状態を復旧します。

上記の手順を手動で作業することは多くの人員と時間を割きます。また、封じ込めの遅れは被害の拡大につながる恐れがあり、早急の対処が求められますが手作業であると作業速度に限界があり、人為的ミスにも繋がります。これらを効率的に、かつ正確に処理できる方法があれば、セキュリティ対策の質を大きく向上させることができると考えられます。

SIEM とは

SIEM は「Security Information and Event Management」の略称で「シーム」と読みます。コンピュータやネットワークシステムのセキュリティログを一元的に収集・管理・分析することで、攻撃や情報漏洩などの脅威を早期に検知する仕組みのことです。

SIEM は以下の機能を備えています。

- データの収集

サーバーのみではなく、ネットワーク機器などの様々な機器から出力されるログを収集します。 - データの整形

様々なデータソースから出力されたログを共通のフォーマットに整形します。 - アラートの発報

異常なログが検出された場合や、セキュリティポリシー違反があった場合アラートを発報します。

SOAR とは

SOAR は Security Orchestration Automation and Response の略称で、「ソアー」と読みます。これは、セキュリティインシデントの発生時に、ツールやシステムを連携させ、自動化によって迅速な対応を可能にするための仕組みです。自動化はプレイブックと呼ばれる検出されたインシデントまたは脅威に対しての手順を実行することで実現します。

SOAR を用いて自動化すると以下のようなメリットがあります。

-

インシデント対応の迅速化・効率化

-

人為的ミスの削減

-

セキュリティ運用の負担軽減

SIEM は一元的なログの収集からアラートの発報までが役割でした。一方 SOAR は問題が起こった後のフローを自動化することが役割です。しかし、SIEM と SOAR はどちらも抽象的な概念であるため、重複する機能が存在する場合や両機能を備える製品も存在します。

Chronicle とは

上記を踏まえて Chronicle についてのドキュメントを読んでみると、Chronicle SIEM はログやセキュリティに関する情報を Google Cloud 内外から収集、分析し、アラートを発報します。Chronicle SOAR は SIEM から受け取ったアラートに応じてインシデントへの対応を実行します。つまり、Chronicle は SIEM と SOAR 機能を併せ持つ、セキュリティ関連のデータを収集・分析し、セキュリティ脅威に対する迅速な対応を可能にする製品だと言えます。

Chronicle の利点

ここまでは SIEM と SOAR の観点から Chronicle とはどのような製品なのか概要を説明しました。SIEM や SOAR の製品は多岐に渡り、どの製品も上記の機能を有しています。そこでここからは、主な Chronicle の利点や機能について 4 つほど紹介します。

- Google Cloud のインフラを活用しているので負荷に応じて柔軟にスケールする。

- 非常に高速な検索機能を有しており、ペタバイト規模のデータを 1 秒未満で検索できる。

- ログ保存量に依存しない課金モデルなので大量のログを保存する際にも料金を気にせず使用することができる。

- Google Cloud の研究チームである、GCTI(Google Cloud Threat Intelligence)から最新の脅威に関する情報が提供されるので、常に最新の脅威に対応することができる。

Chronicle は上記以外にも利点や機能を有しています。

その他の利点や機能については公式サイトをご覧ください。

デモサイトでの体験

Chronicle を使用するためには Google Cloud の担当者に連絡が必要であったり、煩雑な手順を踏む必要があります。そのため、手軽に検証することができません。しかし、Skills boost ではデモサイトが用意されており、今回はこちらで基本的な操作を試してみました。

デモサイトを開いてみる

非常にシンプルな UI が表示されました。Chrome で新しいタブを開いた時とそっくりですね。また、右下のボタンから対話的なチュートリアルを体験することができます。

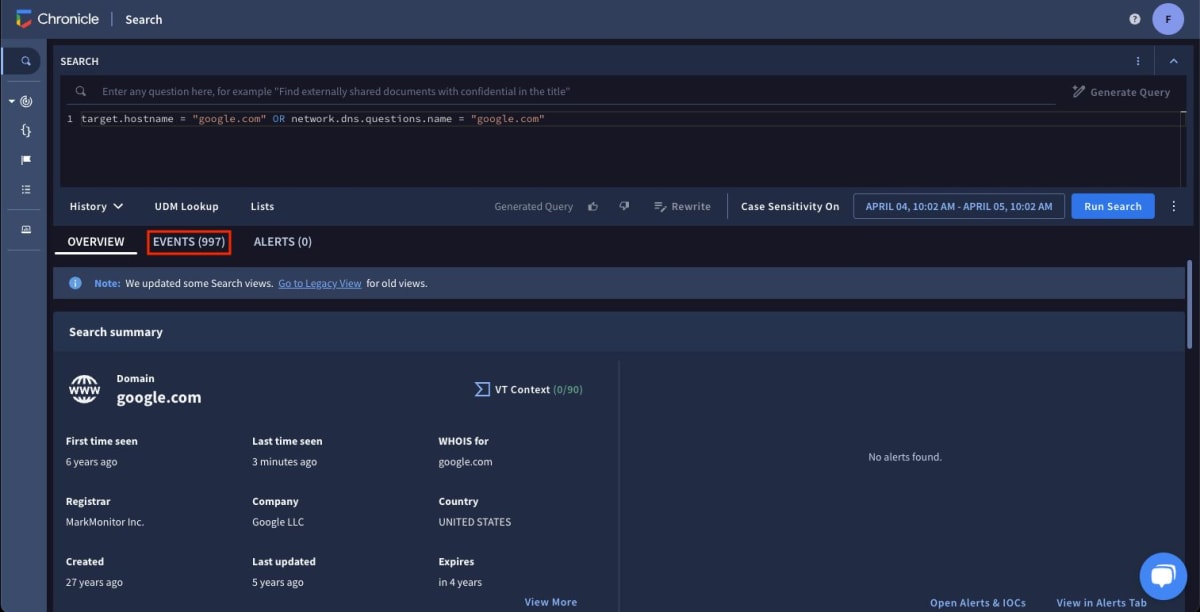

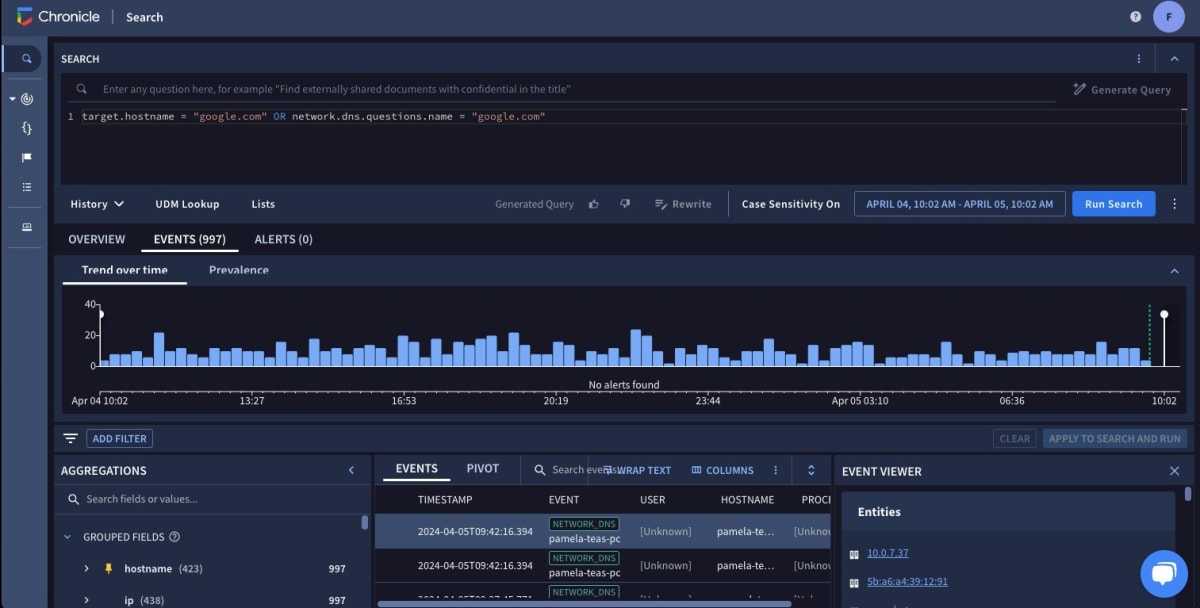

イベントを検索する

検索ボックスからイベント(ログ)を検索することができます。デモサイトでは最初からイベントが保存されています。例えば「google.com」のドメインで検索すると「google.com」の概要が表示され「EVENTS」タブに切り替えると、「google.com」とのイベントを確認することができます。

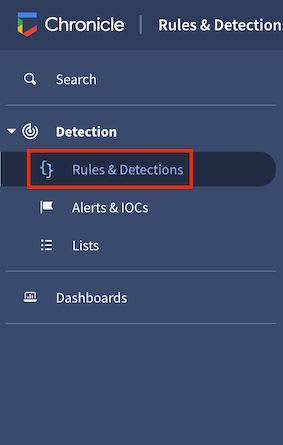

ルールを作成する

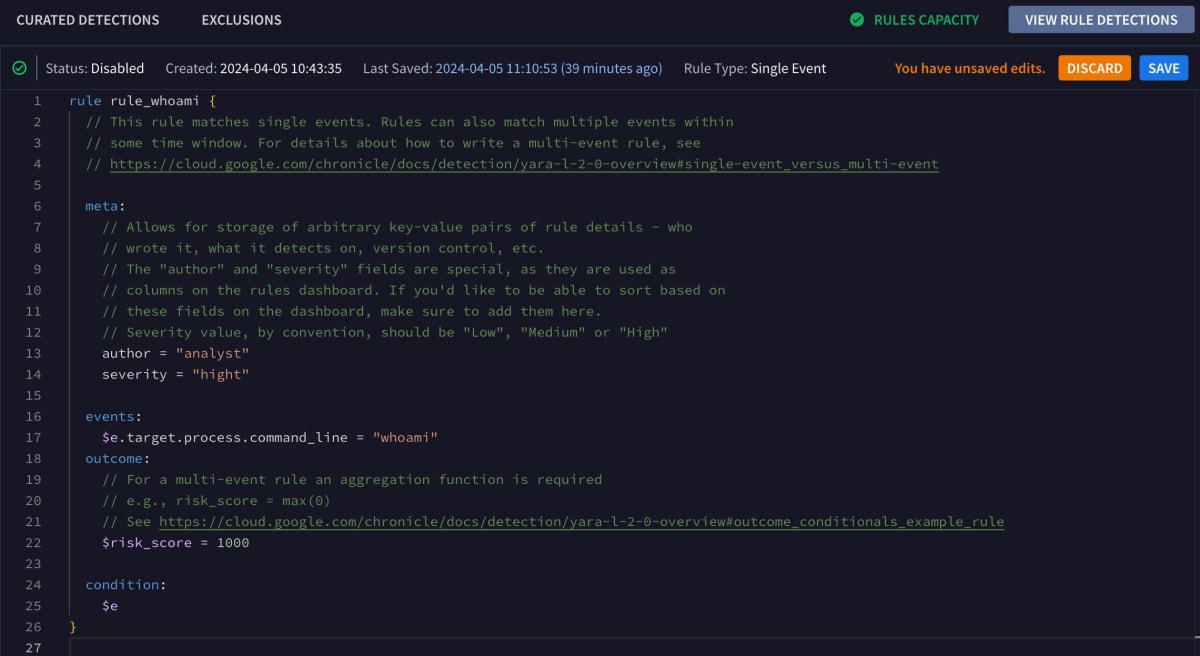

異常を検知するルールを作成してみます。

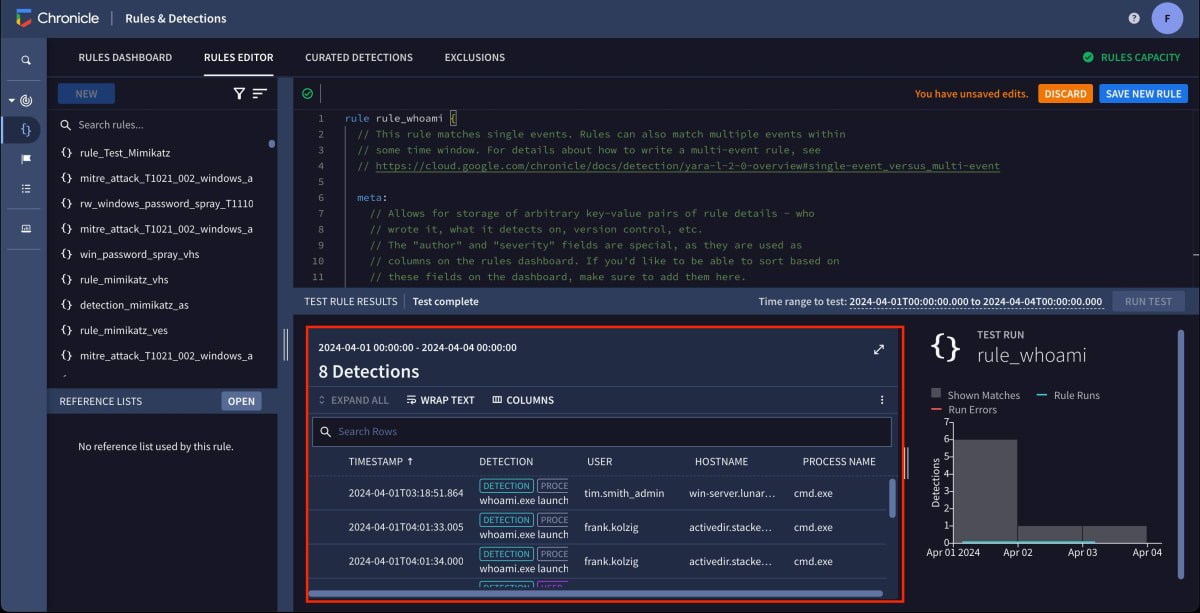

左メニューから「Rules & Detections」を選び「RULES EDITOR」タブに切り替えることでルールを作成できます。

YARA-L2.0 言語でルールを作成することができます。下の画像では「whoami」コマンドを検知するルールです。

ルールをテストする

作成したルールを過去のイベントを使用してテストすることができます。

下の画像では 4 月 1 日 0 時から 4 月 4 日 0 時のイベントを使用して作成した「rule_whoami」をテストしています。検出したイベント数とその詳細を知ることができます。

まとめ

本ブログでは、Google Cloud の Chronicle について、SIEM と SOAR の概念から掘り下げて説明し、Chronicle の利点や機能について紹介しました。

Chronicle は、SIEM と SOAR の機能を組み合わせたセキュリティ製品であり、Google Cloud のインフラを活用しているので柔軟にスケールし、セキュリティ関連のデータを収集・分析し、一連の対応を可能にします。さらに Google Cloud の研究チームが提供する最新の脅威情報により、脅威へ迅速に対応できます。また、データ量に依存しない料金体系が用意されていること、シンプルな UI も魅力の一つです。

私は数ヶ月前まで Chronicle について聞いたことはありましたが、どのような製品であるのかわからない状態でした。そのような数ヶ月前の私と同じような立場の方にもわかりやすいことを意識して執筆しました。本記事が Chronicle について知りたい人の助けになれば幸いです。

関連記事

Discussion