Passkeysを利用したFIDO認証!(APPLE🍎)

こんにちは! 初めまして、チェリニャン😽です。

初めての記事は認証のことを持ってきました!🥳

パスワードやセキュリティは繰り返し注意しても、もっと注意しなければならない重要なことですよね。

そのためにどんどん多段階認証や複雑なバリデーションが要求されてきました。

でも、どんどん複雑になる認証はユーザを疲れさせました、、、

同じパスワードを幾つのサイトで繰り返して使用するのは全然良くないけど、結局はそうする人が多くなりました。

これをどうしたら解決できるか!真剣に悩んでいた人たちがいたんですが、

FIDO Alliance と World Wide Web Consortium です!!

このチームは "パスワード無しの認証を行おうこと" を実現しました!

その技術でありアイデアをFIDO認証って呼びます。

FIDO認証

Fast IDentity Online

FIDO認証はパスワードと個人情報の処理無しで認証ができるようにする認証方法です。

今回Appleが導入するのもこのFIDO認証です。

PasskeysというKeyを使って認証を行うことです!

ユーザ側の認証はすごく簡単です。

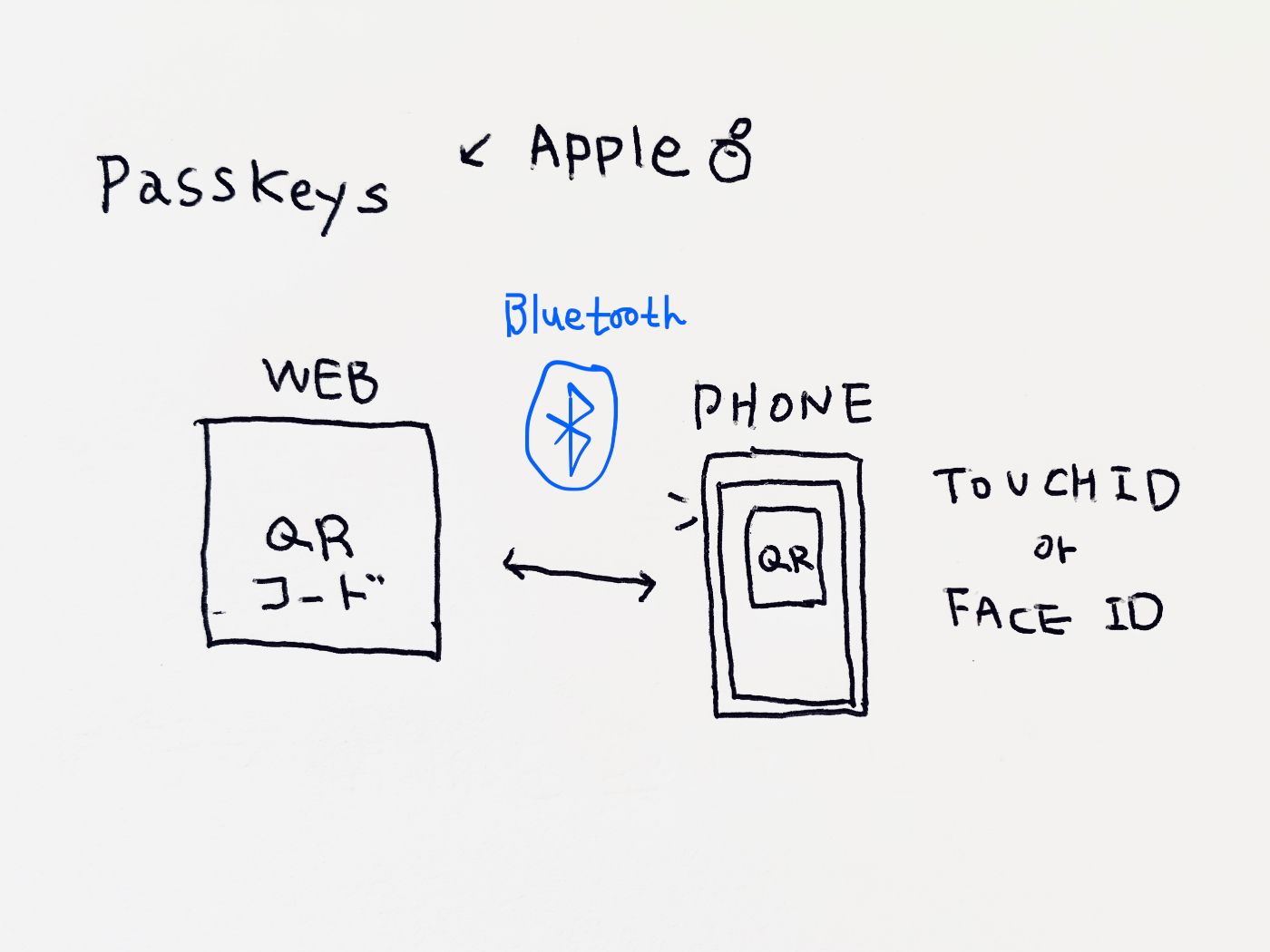

ウェブサイトで会員登録をする時、QRコードを付与されます。

付与されたQRコードをスマートフォンで撮ったら同期化が進んで、その後は自分のスマートフォンのTouchIDやFaceIDなどの生体認証を通じて簡単に認証できます。

Passkeys

Passkeys

そして、加入したそれぞれのWebにそれぞれのkeyを付与するため、偽物のWebに間違ってkeyを送信する危険もないです。

それぞれのウェブに固有のkeyを付与

それぞれのウェブに固有のkeyを付与

ユーザがウェブのQRコードを取る時はBluetoothを利用するため、偽物のWebが迷惑メールやSMSで遠距離からQRコードを送る遠隔攻撃もできないです。

Bluetooth利用

Bluetooth利用

Passkeysを利用したログイン過程

Passkeysを利用してどうログインプロセスが行うのかを簡単に記述します。

PasskeysにはPublic KeyとPrivate Keyがあります。

ログインを始まるとPublic Keyはサーバ側に、Private Keyは個人のデバイス側にあることになります。

サーバ側がPublic Keyで作成したログイン課題をデバイスに送信したら、

個人デバイス側のPrivate Keyがその課題を解決します。

だから、固有のPrivate Keyをサーバ側に送信しなくても認証が可能になります!

Public KeyとPrivate Key

Public KeyとPrivate Key

考えたこと

世界中の多くの人々が利用するAPPLEのIOSでFIDO認証を適用すると言いました。

ウェブエンジニアの立場ではこれは結構大きな変化だと思います。

認証の過程はもちろん、フロントのUIやUXでも!

今までの会員登録やログイン画面と異なる新しい画面を考えなければならないと思いました。

過程がとても簡略になって、セキュリティの観点でも安全になったのでユーザーの加入や利用がより活発になると予想される中、

一方では新しい技術によって発生する問題もうまく対処できるようにしなければならないと考えました。

今日の記事は以上になります!有難うございました☺️☕️

*FIDO AllianceのApple関連記事

Discussion