📘

Microsoft Intune によるBitLocker 設定方法

背景

- クライアント端末をIntuneで管理しており、BitLockerを設定したい。

結論

- エンドポンとセキュリティもしくはデバイス構成プロファイルから設定可能。

- サイレントモードでBitlockerを有効にすることも可能。この場合バックグラウンドでユーザーには通知なくBitlockerが有効化される。

- Bitlocker関連の設定値がそれなりにあるが、TPM+認証(PIN)くらいは構成しておいたほうがいい。

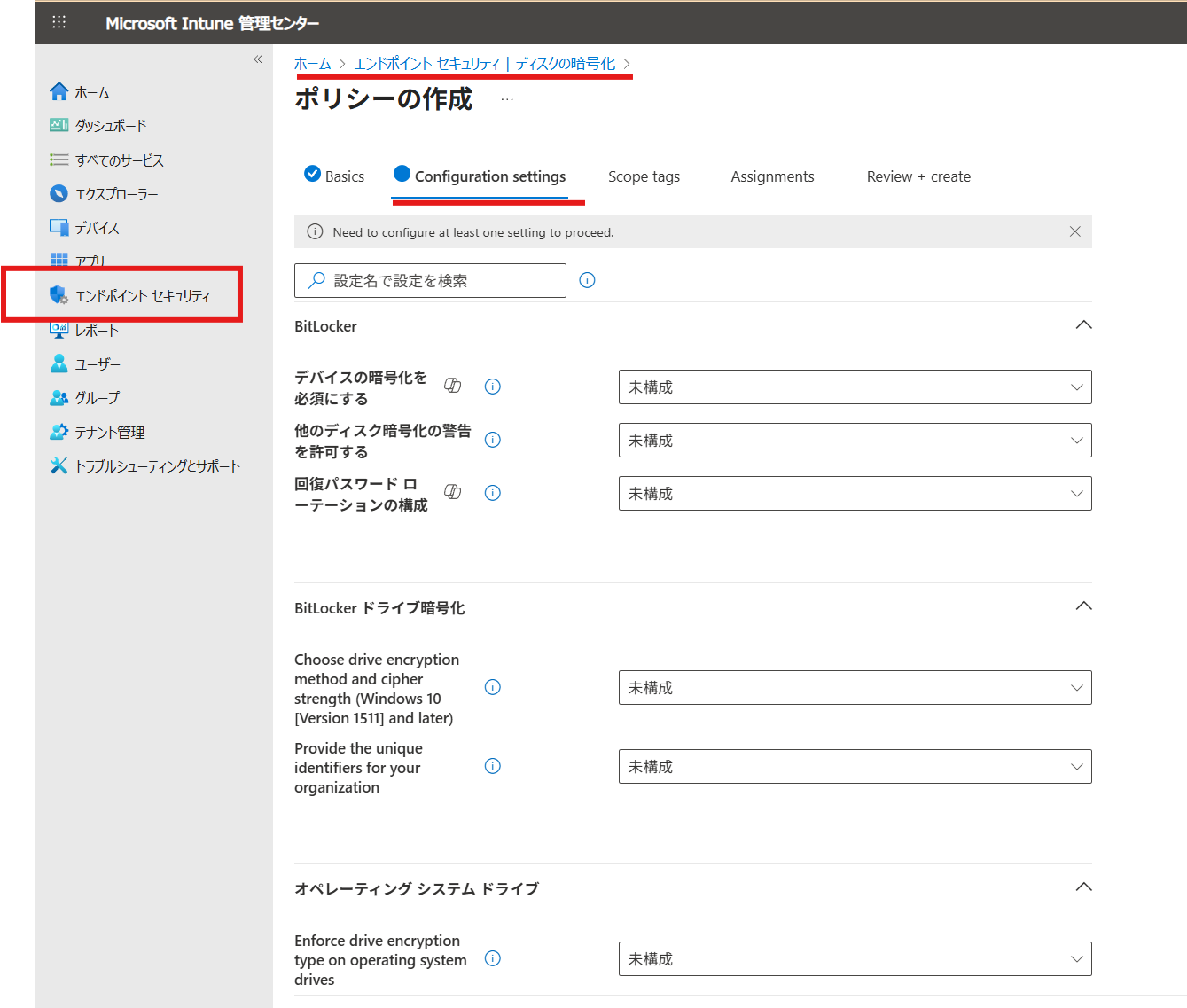

エンドポイント セキュリティから設定する方法

- Microsoft Intune 管理センター (https://intune.microsoft.com/) にアクセスします。

- [エンドポイント セキュリティ] > [ディスクの暗号化]、画面上部メニューの [+ ポリシーの作成] を選択します。

- "プラットフォーム" で [Windows]、"プロファイル" で設定方法 を選択し [作成] します。

- 基本情報タブの "名前" と "説明" に任意の値を入力し [次へ] 進みます。

- 構成設定タブで設定したい BitLocker の設定を構成します。

- スコープ タグ、割り当てを行い、ポリシーの作成を完了させます。

デバイス構成プロファイルから設定する方法

- Microsoft Intune 管理センター (https://intune.microsoft.com/) にアクセスします。

- [デバイス] > デバイスの管理配下の[構成] と進み、[+ 作成] で [+ ポリシーの作成] を選択します。

- "プラットフォーム" で [Windows 10 以降]、"プロファイル" で [テンプレート] から [Endpoint Protection] を選択し [作成] します。

- 基本情報タブの "名前" と "説明" に任意の値を入力し [次へ] 進みます。

- 構成設定タブで [Windows 暗号化] から、実施したいBitLocker の設定を構成します。

- スコープ タグ、割り当て、ルールの設定をを行い、ポリシーの作成を完了させます。

サイレントモードでBitLockerを有効にする場合

下記2つがわかりやすい。

問答無用で全社的にBitlockerを有効化する場合はこちらでよいと思われる。

Intune BitLockerで特に設定すべき項目

最低限暗号化&端末を紛失したときの備えとして下記はやっておくほうが望ましい。

- デバイスの暗号化を必須にする

- 起動時に追加の認証を要求する

| カテゴリ | 設定名(日本語訳) | 設定の意味と機能 | ユースケース (設定目的) | 既定値 (未構成/無効の場合) |

|---|---|---|---|---|

| BitLocker | デバイスの暗号化を必須にする | デバイスの暗号化をオンにすることを管理者が必須にできるようにします。 | 組織全体のセキュリティ基準として、すべてのデバイスでBitLockerによる暗号化を強制し、データ漏洩リスクを低減したい。 | 未設定/無効: 暗号化をオンにするよう促すメッセージは表示されません。 |

| BitLocker ドライブ暗号化 |

Choose drive encryption method and cipher strength (Windows 10 [Version 1511] and later) (ドライブの暗号化方式と暗号化の強度を選択する (Windows 10 [Version 1511] 以降)) |

BitLockerドライブ暗号化で使用されるアルゴリズムと暗号化の強度を構成します。 | 組織のセキュリティポリシーに基づき、特定の暗号化アルゴリズム(例:XTS-AES 256ビット)の使用を統一・強制したい。 | XTS-AES 128ビット: BitLockerの既定の暗号化方式です。 |

| オペレーティング システム ドライブ |

Require additional authentication at startup (起動時に追加の認証を要求する) |

コンピューター起動時にBitLockerが追加の認証(TPMのみ、PIN、USBキーなど)を要求するかどうかを構成します。 | TPMのみでは不十分とし、盗難や紛失時のセキュリティを強化するため、起動時PINの入力を必須としたい。 | TPMのみ: TPMが互換性のある場合、ユーザーは基本的なオプション(TPMのみ)のみを構成できます。 |

|

Configure minimum PIN length for startup (起動時の最小PINの長さを構成する) |

TPMスタートアップPINの最小の長さを構成します。 | 組織のパスワードポリシーに基づき、起動時PINに最低限の桁数を強制し、推測による突破を防ぎたい。 | 6~20桁: ユーザーは6桁から20桁までの任意の長さのPINを構成できます。 | |

|

Choose how BitLocker-protected operating system drives can be recovered (BitLockerで保護されたオペレーティング システム ドライブの回復方法を選択する) |

BitLockerで保護されたOSドライブを回復する方法(AD DS/AADへのバックアップの必須化など)を制御します。 | 回復手順を標準化し、ユーザーに任せずに管理者によるデータ回復(クラウドやAD DSへのバックアップ)を必須としたい。 | 既定の回復オプションがサポートされる: 回復情報はAD DSにバックアップされません。 | |

| 固定データ ドライブ |

Deny write access to fixed drives not protected by BitLocker (BitLockerで保護されていない固定ドライブへの書き込みアクセスを拒否する) |

BitLockerで保護されていない固定データドライブへの書き込みアクセスを拒否(読み取り専用としてマウント)するかどうかを決定します。 | 組織内で使用されるすべての内蔵ドライブが、必ずBitLockerで保護されている状態を強制し、機密データが暗号化されていない領域に保存されるのを防ぎたい。 | 許可される: すべての固定データドライブは、読み取りおよび書き込みアクセスでマウントされます。 |

Discussion