[AWS]残り2日間でCLFの合格へ- これ抑えとこ!まとめてみた(10日で合格!)

2日後のCLF合格へむけて、要点まとめ(10日で合格チャレンジ)

先週。受けてみようと思い調べていたら...今月19日から、version変わるだと?!?!

と、いうことで!!!急遽10日間で準備して受けることに!!!!

問題解きまくって、ここは覚えとこうぜの要点まとめしました!!!

出題範囲ごとでまとめ、公式参考リンクも全て文字に埋めているので、

そこから公式に飛ぶのもいいかなと思います!

[ 学習に使った教材、問題集について ]

■ 初めにざっと読んだもの

AWS Certified Cloud Practitioner

試験のガイド

■ 練習教材、問題

Skill Builder

- AWS Cloud Practitioner Essentials (Japanese)

- AWS Certified Cloud Practitioner Official Practice Question Set (CLF-C01 - Japanese)

■ Udemy問題

【C01&C02版】この問題だけで合格可能!AWS 認定クラウドプラクティショナー 模擬試験問題集(6回分390問)

基本的には、問題を解いて、といて、でした!

頭の整理をするために、簡単にまとめながらawsの資料を読みました。

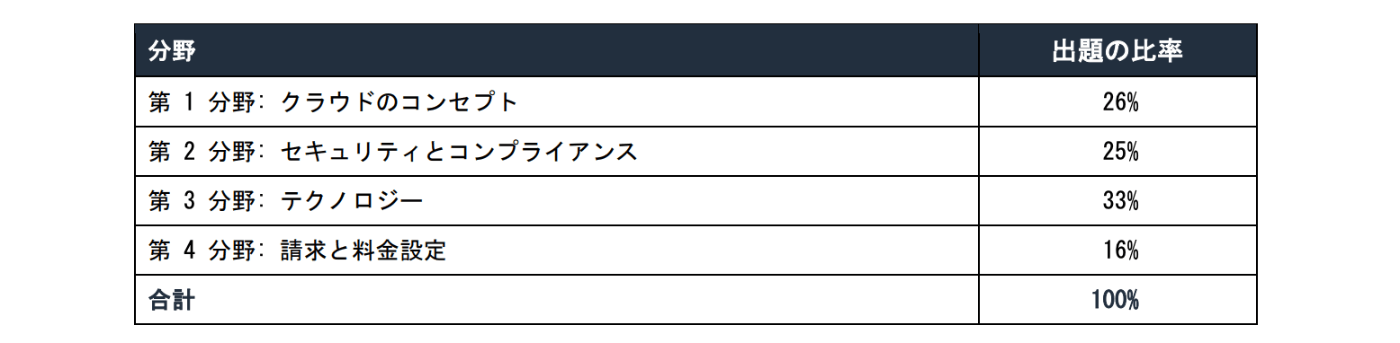

出題範囲

以降、各章ごとにまとめてあります。

Guide:出題範囲に詳細は閉じてあるので、参考までに。

第 1 分野: クラウドのコンセプト

Guide:出題範囲

1.1 AWS クラウドとその価値提案を定義する

- 以下を含む AWS クラウドの利点を定義する。

- セキュリティ

- 信頼性

- 高可用性

- 伸縮性

- 俊敏性

- 従量性の料金体系

- スケーラビリティ

- 世界展開

- 規模の経済性

- AWS クラウドを利用することでビジネス価値に集中できる方法を説明する

- 技術リソースをインフラストラクチャ管理から解放して収益創出活動に充てられる

1.2 AWS クラウドの経済性の側面を特定する

- 総所有コスト (TCO) 提案の一部となる項目を定義する

- 運用維持費 (opEx) の役割を理解する

- 資本的支出 (CapEx) の役割を理解する

- オンプレミスの運用に関連する人件費を理解する

- クラウドへの移行に伴うソフトウェアライセンスコストの影響を理解する

- クラウドへの移行でコスト削減が見込まれる業務を特定する

- 適切な規模のインフラストラクチャ

- オートメーションのメリット

- コンプライアンスの範囲を縮小 (レポート作成など)

- マネージドサービス (RDS、ECS、EKS、DynamoDB など)

1.3 各クラウドアーキテクチャ設計原則を説明する

- 設計原理を説明する

- Design for failure

- コンポーネントの疎結合とモノリシックアーキテクチャの比較

- クラウドおよびオンプレミスでの伸縮性の実現

- 並列で考える

クラウドの利点について

| 利点 | 説明 |

|---|---|

| オンデマンドセルフサービス | リソースの即時提供と自己サービス型管理が可能で、柔軟性が高まる。 |

| 幅広いネットワークアクセス | インターネットを通じたアクセスで、地理的な制約がなく、世界中からアクセス可能。 |

| リソースの共有 | インフラストラクチャの共有により、コスト削減、効率向上、リソース最適化が実現。 |

| 迅速な拡張性 | リソースの瞬時の拡張・縮小が可能で、需要変動に対応しやすい。 |

| 計測可能・従量課金 | 利用量に応じて課金し、正確な利用料金を支払え、サービス最適化が可能。 |

■ 他、この類でよく使用されるワードと概要、対処例について

高可用性、機敏性、弾力性、伸縮性、スケーラビリティ...

この類でよく使用されるワードと概要、対処例

| 特徴 | 概要 | 代表的な例 |

|---|---|---|

| 高可用性 (High Availability) | - 長期間にわたりシステムやアプリケーションが利用可能であることを目指す。 - クラウド環境では、リージョン間の冗長性、自動フェイルオーバー、負荷分散などを用いて達成。 - 障害耐性を高め、サービス提供の中断を最小限に抑える。 |

- AWSの可用性ゾーン (Availability Zones)。 - Amazon RDS Multi-AZ配置。 - ELB (Elastic Load Balancing)。 |

| 機敏性 (Agility) | - 変化に適応し、新しいサービスや機能を素早く導入できる能力を指す。 - クラウドコンピューティングにより、オンデマンドリソース提供、自動化、スケーリングが機敏性向上に寄与。 - 市場の変化に迅速に対応できる。 |

- AWSのElastic Beanstalk。 - AWS Lambda。 - インフラストラクチャコード (Infrastructure as Code)。 |

| 弾力性 (Resilience) | - システムやアプリケーションが障害やエラーに対して耐性を持つ能力を指す。 - 需要の変化に基づいて動的にリソースを拡大または縮小すること - データバックアップ、冗長性確保、自動バックアップ、復旧戦略などが弾力性の構築に寄与。 - サービスの中断を最小限に抑える。 |

- Amazon S3のデータ耐久性。 - AWSの冗長化機能 (Multi-AZ、Multi-Region)。 - オートスケールグループの自動インスタンス交換。 |

| 伸縮性 (Elasticity) | - システムやアプリケーションの能力を需要に合わせて拡張または縮小できる能力を指す。 - クラウドでは、自動スケーリング、水平スケーリング、垂直スケーリングなどの手法を用いて実現。 - コスト効率を向上させる。 |

- AWS Auto Scaling。 - Amazon EC2インスタンスの起動および停止。 - Amazon RDSのリードレプリカの追加。 |

| スケーラビリティ (Scalability) | -システムやアプリケーションの能力を増減させることができる能力 を指す。 - クラウドでは、需要の増加に応じてリソースを迅速にスケーリング可能。 - システムのパフォーマンス向上に寄与。 |

- Amazon DynamoDBのスケーリング。 - AWS Lambdaの並行実行。 - Amazon Auroraのクロスリージョンレプリケーション。 |

スケーリングの種類

| スケーリングの種類 | 概要 | 拡張方法 | 低減方法 |

|---|---|---|---|

| 水平スケーリング | リソースプールにマシンを追加してスケーリングすること | - オートスケーリングを使用して、トラフィックに合わせて自動的にインスタンスを追加する。 - 言い換えれば、サーバーまたはデータベースに処理装置または物理マシンを追加すること |

- トラフィックの減少に応じてインスタンスを削除する。 |

| 垂直スケーリング |

既存のマシンに電力(CPU、RAM)を追加してスケーリングを行うこと = サーバー自体のパフォーマンスを向上させる |

- インスタンスのタイプやサイズを変更する。 | - リソースの必要性が低下した場合、インスタンスのサイズを縮小する。 |

リソースプール(Resource Pool):

リソース(通常はコンピュータリソース)をプール内に集約し、それを効果的に共有、管理、割り当てる仕組み

クラウドコンピューティングについて

クラウドコンピューティングとは

従量課金制による、インターネット経由の IT リソースとアプリケーションのオンデマンド配信

デプロイモデル ・ クラウドコンピューティングのタイプ

-

種類 キーワード クラウド 完全にクラウド上にデプロイされており、アプリケーション全体がクラウド上で実行 オンプレミスデプロイ - 別名:プライベートクラウドデプロイ

- 仮想化ツールとリソース管理ツールを使用して、リソースをオンプレミスにデプロイハイブリッドデプロイ クラウドベースのリソースをオンプレミスのインフラストラクチャに接続

| タイプ | 概要 | 他メモ |

|---|---|---|

| Platform as a Service(PaaS) | IaaSの上に構築され、アプリケーションの実行に必要な基盤を提供。 | 効率的にアプリケーションの開発と運用が可能 |

| Infrastructure as a service(IaaS) | 物理的なハードウェアリソース(サーバー、ストレージ、ネットワークなど)を仮想化し、ユーザーに提供 | OS選択やミドルウェアの管理はユーザー |

| Software as a service(SaaS) | アプリケーションをサーバーが提供 |

■ 5つの設計原則とベストプラクティス

AWS Well-Architected フレームワーク

クラウド上でワークロードを設計および実行するための主要な概念、設計原則、アーキテクチャのベストプラクティスについて説明しているもの。

<5つの柱>

| 柱 | 概要 |

|---|---|

| 運用上の優秀性 | ワークロードを効果的に実行し、その運用に関する知見を取得し、付随するプロセスを継続的に向上させてビジネス価値を生み出す能力 |

| セキュリティ | データ、システム、アセットを保護すること、クラウド技術を使用してワークロードのセキュリティを向上させること "AWS責任共有モデル"/"安全性の高いシステム" |

| 信頼性 | 意図した機能を正確に一貫して実行できるワークロードの能力に焦点 "自動プロビジョニング"/"障害からの早期復旧" |

| パフォーマンス効率 | コンピューティングリソースを効率よく使用し、システム要件を満たし、需要の変化や技術の進化に応じて効率性を維持することに焦点 |

| コスト最適化 | 最も安価にシステムを実行して、ビジネス価値を実現する能力に焦点 |

■ 信頼性の柱

Design for Failure

Design for Failureという原則。

= 形あるものいつか壊れる、つまり壊れることを前提に、壊れることが当然のことだという考えの下でシステムを設計するべきである、という考え方

=> 考える方針はただ一つ、単一障害点を作らないこと !!

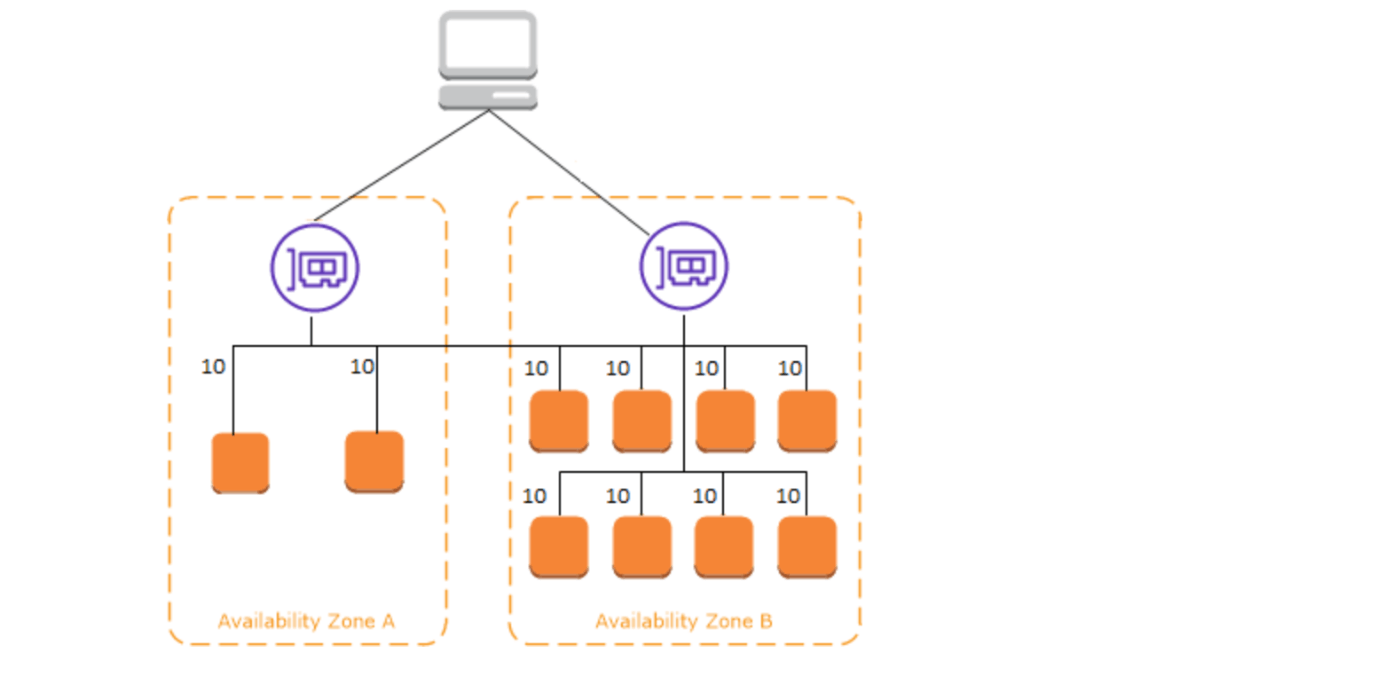

◉ AZレベルでの冗長化(マルチAZ展開=高可用性)

Docs:ELB

◉ マルチリージョン展開: 広域災害に適用

■ 運用上の優秀性の柱

⭐️クラウドのセキュリティベストプラクティス(7 つの設計原則)

| セキュリティのベストプラクティス | 内容 |

|---|---|

| 強力なアイデンティティ基盤の実装 | - 最小権限の原則の適用 - 権限管理の一元化 - 長期的な認証情報の軽減または解消 |

| トレーサビリティの実現 | - リアルタイムでの監視、アラート、監査の実行 - システムにログとメトリクスの統合 - 自動応答アクションの実行 |

| 全レイヤーへのセキュリティの適用 | - 外部からの攻撃に焦点を当てるだけでなく、全てのレイヤーへのセキュリティ適用 - レイヤーごとのセキュリティ対策 |

| セキュリティのベストプラクティスの自動化 | - 自動化されたソフトウェアベースのセキュリティメカニズムの導入 - テンプレートにおけるコード定義と管理 |

| 伝送中および保管中のデータの保護 | - データの分類と機密性の確保 - 暗号化、トークン分割、アクセスコントロールの適用 |

| データに人の手を入れない | - データへの直接アクセスを減少または無くすメカニズムとツールの開発 - 機密性の高いデータのリスク軽減 |

| セキュリティイベントへの備え | - インシデント管理プロセスの確立 - インシデント対応シミュレーションの実行 - 自動化ツールの活用 |

■ クラウドコンピューティングの6つの利点

- 先行支出を変動支出に切り替える: 従量課金制の料金も低くなる、

- データセンターの維持管理費用が不要

-

キャパシティーの予測が不要:

必要なキャパシティーのみを利用して、需要に応じてスケールインまたはスケールアウト可能 - 圧倒的なスケールメリット:従量課金制の料金を引き下げることができる

-

スピードと俊敏性を向上:

デプロイが簡単=開発チームでは実験とイノベーションにさらに多くの時間を使える! - 数分でグローバルに展開

AWS クラウド導入フレームワーク (AWS CAF)

クラウドコンピューティング導入のための

戦略的なガイダンスとベストプラクティスのセットのこと。

組織がクラウドに移行し、クラウドを効果的に活用するための戦略を策定し、

実施するためのプロセスとツールを提供

| パースペクティブ | 説明とガイダンス |

|---|---|

| 1. ビジネス パースペクティブ (戦略と成果) |

- クラウド戦略とビジョンの策定。ビジネス戦略と IT 戦略が別々になるモデルから、IT 戦略を組み込むビジネスモデルに移行するのに役立つ - ビジネスケースの構築。 - ROI(投資利益率)の評価。 - クラウドにおけるコスト管理。 - ビジネスプロセスの最適化。 |

| 2. 人員パースペクティブ (文化と変化) |

- テクノロジーとビジネスの懸け橋の役割! 従業員のスキルセットとトレーニングの提供。 - クラウド文化の醸成。 - クラウドにおけるチーム構築。 - 変革のリーダーシップの確立。 |

| 3. ガバナンス パースペクティブ (制御と監督) |

- ガバナンスフレームワークの設計と運用。 - ポリシーとセキュリティの確立。etc... |

| 4. プラットフォーム パースペクティブ | - クラウドアーキテクチャの設計とベストプラクティスの遵守。 - 拡張性のある大規模なハイブリッドクラウドプラットフォーム環境でクラウドワークロードの配信を加速することにフォーカス |

| 5. セキュリティ パースペクティブ (コンプライアンスと保証) |

-- セキュリティポリシーと手順の策定。 - アクセスコントロールとアイデンティティ管理の実施。 - セキュリティイベントの監視とインシデント対応計画の作成。 - セキュリティリスクの評価と脆弱性管理。 - コンプライアンスと規制要件の遵守。 |

| 6. オペレーションパースペクティブ (正常性と可用性) |

- ビジネスステークホルダーと合意したレベルでクラウドサービスを提供できるようにすることにフォーカス。 - ビジネスの関係者の要件を満たすことができるように IT ワークロードの復旧に焦点。 - インシデント対応と復旧戦略。 - コスト管理と最適化。 - パフォーマンスの最適化。 |

移行のための 6 つの戦略

| 移行戦略 | 説明 |

|---|---|

| リホスト(REHOST) 別名:"Lift & Shift" |

既存アプリケーションをクラウドに移し、変更せずに実行。 |

| リプラットフォーム | アプリケーションをクラウドに移し、一部をクラウドネイティブに変更。 アプリケーションの中核となるアーキテクチャは変更せずにクラウドで利点を達成 |

| リファクタリング/アーキテクチャの再設計 |

アプリケーションをクラウドネイティブに最適化。 クラウドネイティブの機能を使用してアプリケーションのアーキテクチャの設計方法や開発方法を変更する |

| 再購入 | アプリケーションをクラウドネイティブなSaaSに置き換え。 = 既存のアプリケーションをクラウドベースバージョンのソフトウェア (AWS Marketplace で提供されているソフトウェアなど) に置き換え |

| 保持 | 一部アプリケーションをオンプレミスに保持、他をクラウドに。 |

| リタイア | 不要なアプリケーションやリソースを廃棄。 |

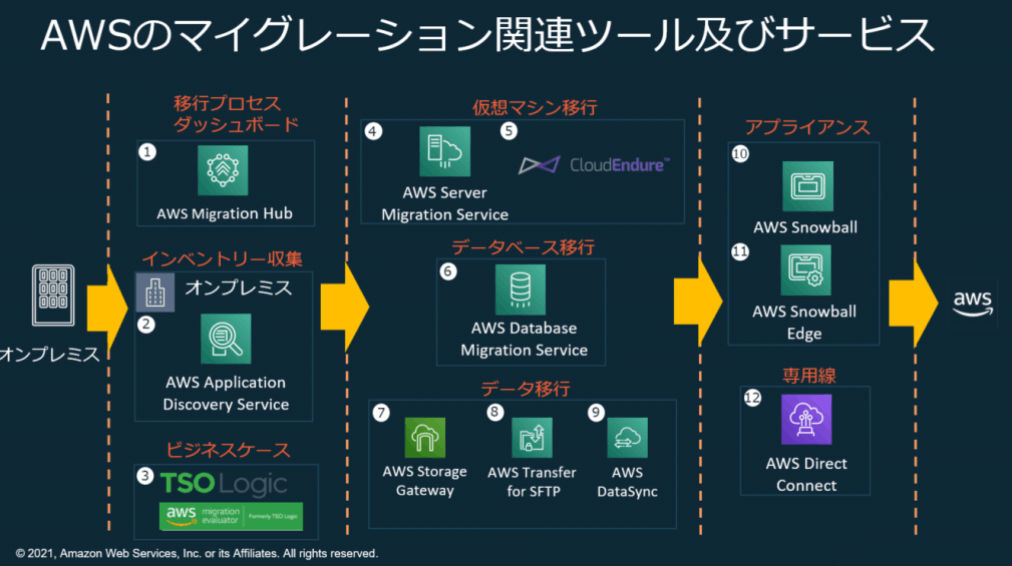

移行関連サービス

| 概要 | |

|---|---|

| AWS application Discovery Service | インベントリー収拾!!!移行計画の準備を支援. |

| AWS Schema Conversion Tool | ターゲットデータベース互換フォーマットへの変換ツール |

| AWS Database Migration Service | DB移行!! |

| AWS Application Migration Service | 仮想マシン移行!! |

| 概要 | |

|---|---|

| AWS Migration Hub | AWSへの大規模移行を実施している際に移行状況を把握するための移行管理サービス |

| AWS Snow Family | エッジでデータを処理するか、ペタバイト単位のデータを AWS との間で移動する ファミリー専用ハードウェアを使用してAWS上に大量のデータを送付するサービス |

| AWS DataSync | オンプレミスのストレージとS3、EFS間のデータ転送自動化 |

| AWS Transfer Family | ファイル転送サービス!!!S3を利用してアップロードファイルのアーカイブや処理に使用 |

| AWS Outposts | ハイブリッドクラウドアプローチでインフラストラクチャを運用できるサービス。 |

■ AWS Snow Family

- エッジでデータを処理するか、ペタバイト単位のデータを AWS との間で移動する 大容量データの転送!

- オンプレミスに運んで直接移行データを取得、AWSに運べる移行デバイス。

- AWS Snowcone,AWS Snowball,AWS Snowmobile がある。

| 概要 | その他 | ||

|---|---|---|---|

| AWS Snowcone | SnowFamilyの中で最小。小型かつ堅牢で安全なエッジコンピューティングおよびデータ転送デバイス | - 2 つの CPU、 - 4 GB のメモリ - 8 TB の使用可能なストレージ が搭載 |

|

| AWS Snowball | |||

| Snowball Edge Storage Optimized デバイス | 大規模なデータ移行と定期的な転送のワークフローや、大容量を必要とするローカルコンピューティング | - ストレージ: ブロックボリュームと Amazon S3 互換オブジェクトストレージ用に 80 TB のハードディスクドライブ (HDD) 容量、ブロックボリューム用に 1 TB の SATA ソリッドステートドライブ (SSD) | |

| Snowball Edge Compute Optimized | 機械学習、フルモーション動画分析、分析、ローカルコンピューティングスタックなどのユースケースに強力なコンピューティングリソースを提供 | ||

| AWS Snowmobile | SnowFamilyの中で最大!!大容量データを AWS に移動するために使用できるエクサバイト規模のデータ転送サービス | 最大 100 PB(ペタバイト)のデータを転送 |

■ AWSのコストについて

AWS プロフェッショナルサービス

AWS を使って、期待するビジネス上の成果を達成するためのサポート

ユーザーが目標となるビジネス成果を達成するために利用できる、

AWS公式の支援プログラム(専門家のグローバルチーム)!!!

紛らわしい...

■ AWS パートナーパス

「AWS支援企業のネットワークであるAWS パートナーネットワーク (APN) 」に

参加しているパートナー会社が登録する仕組み.

■ コンシェルジュサポートチーム

ユーザー側と連携して請求およびアカウントのベストプラクティスを実装する

AWSの請求およびアカウントのエキスパート

第 2 分野: セキュリティとコンプライアンス

Guide:出題範囲

2.1 AWS の責任共有モデルを定義する

- 責任共有モデルの要素を認識する

- AWS でのお客様の責任を説明する

- 使用するサービス (RDS、Lambda、EC2 など) に応じて、お客様の責任がどのように変化するかを説明する

- AWS の責任について説明する

2.2 AWS クラウドのセキュリティとコンプライアンスの概念を定義する

- AWS コンプライアンス情報の入手先を特定する

- 認識された利用可能なコンプライアンス制御のリストの場所 (HIPPA、SOC など)

- AWS のサービスによってコンプライアンス要件が異なることを認識する

- 認識された利用可能なコンプライアンス制御のリストの場所 (HIPPA、SOC など)

- お客様が AWS でコンプライアンスを達成する方法について大まかに説明する

- AWS での異なる暗号化オプションを特定する (転送中、保管時など)

- 特定のサービスで AWS での暗号化を誰が有効にするのかを説明する

-

監査とレポートに役立つサービスがあることを認識する

- 監査およびモニタリング用のログが存在することを認識する (ログを理解する必要はありません)

- Amazon CloudWatch、AWS Config、AWS CloudTrail を定義する

- 最小権限アクセスの概念を説明する

2.3 AWS アクセス管理機能を特定する

- ユーザー管理およびアイデンティティ管理の目的を理解する

- アクセスキーとパスワードポリシー (ローテーション、複雑さ)

- Multi-Factor Authentication (MFA)

- AWS Identity and Access Management (IAM)

- グループ/ユーザー

- ロール

- ポリシー、マネージドポリシーとカスタムポリシーの比較

- root アカウントの使用が必要なタスク

- ルートアカウントの保護

- ドキュメントがあること、またどこにあるかを認識する (ベストプラクティス、ホワイトペ

ーパー、公式文書など)- AWS ナレッジセンター、セキュリティセンター、セキュリティフォーラム、セキュ

リティブログ - パートナーシステムインテグレーター

- AWS ナレッジセンター、セキュリティセンター、セキュリティフォーラム、セキュ

- セキュリティチェックが AWS Trusted Advisor のコンポーネントであることを知る

2.4 セキュリティサポートリソースを特定する

- さまざまなネットワークセキュリティ機能があることを認識する

- ネイティブの AWS のサービス (セキュリティグループ、ネットワーク ACL、AWS

WAF など) - AWS Marketplace のサードパーティー製セキュリティ製品

- ネイティブの AWS のサービス (セキュリティグループ、ネットワーク ACL、AWS

AWS の責任共有モデルについて

ここは、このimageを頭に入れた方が早いかも。

■ AWS Identity and Access Management (IAM)

- AWS のサービスやリソースへのアクセスを安全に管理!

- 「誰」が「どのAWSのサービスやリソース」に「どのような条件」でアクセスできるかを指定できるサービス

| name | 意味要約 | そのほか |

|---|---|---|

| IAM ユーザー | 許可されたサービスだけにアクセスできる。 アクセスキーIDとシークレットアクセスキーを関連付ける |

|

| IAM グループ |

IAM ユーザーの集合を管理する. アクセス権限を複数のユーザーに一括で付与 |

|

| IAM ロール | 有効期限のある一時的な認証情報アイデンティティ | AWS リソースに他のリソースへのアクセス権限を付与することができる |

| IAM ポリシー | AWS のサービスとリソースへのアクセス許可を付与または拒否するドキュメント アクセス許可のルールを定義(リソースへのアクセス許可を管理) = どのアクションをどのリソースで実行できるかを指定するルールセット! |

|

| 多要素認証(MFA) | AWS アカウントの保護をさらに強化する認証プロセス |

-

ルートユーザー:

AWSアカウント内のすべての権限を完全に管理しているユーザー(またはルートアカウント) - IAM ユーザー,IAM グループ,IAM ロールを合わせて、アイデンティティ

■ AWS Key Management Service (KMS)

暗号化キーを簡単に作成して管理し、幅広い AWS のサービスやアプリケーションでの

使用を制御する暗号化サービス。

■ AWS CloudHSM

クラウドベースのハードウェアセキュリティモジュール (HSM) .

業界標準の暗号化キー管理。

暗号化キーのコンプライアンス対応として利用するもので、

AWS クラウドで暗号化キーを簡単に生成して使用できるようになる。

■ AWS Security Token Service (AWS STS)

AWS サービスへのアクセスに使用できる一時的な限定権限認証情報を提供するサービス。

デフォルトは、https://sts.amazonaws.com に 1 つのエンドポイントのある

グローバルサービスだが、他のサポートされているリージョンにあるエンドポイントへの

AWS STS API呼び出しを実行することもできる。

AWSリソース管理サービス

[■ Amazon リソースネーム(ARN)](https://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/reference-arns.html)

AWSサービスのリソースを一意に識別するもの。

タグエディタ

※タグ =>AWS リソースを特定し、整理するために使用できるメタデータ。

キーと値のペアを関連付ける

AWSリソースの効率的なラベリングと管理に使用!

<主要機能>

| 主要機能 | 説明 |

|---|---|

| タグの追加と編集 | AWSリソースに新しいタグを追加したり、既存のタグを編集したりできます。 |

| リソースの分類と整理 | タグを使用してリソースをカテゴライズし、整理するのに役立ちます。 |

| コストトラッキング | タグを使用してAWSの請求をトラッキングし、コストの透明性を高めます。 |

| セキュリティとアクセス管理 | タグに基づいてアクセスコントロールを設定し、セキュリティを向上させます。 |

| リソースの検索 | タグを使用して特定のタグ値に基づいてリソースを迅速に検索できます。 |

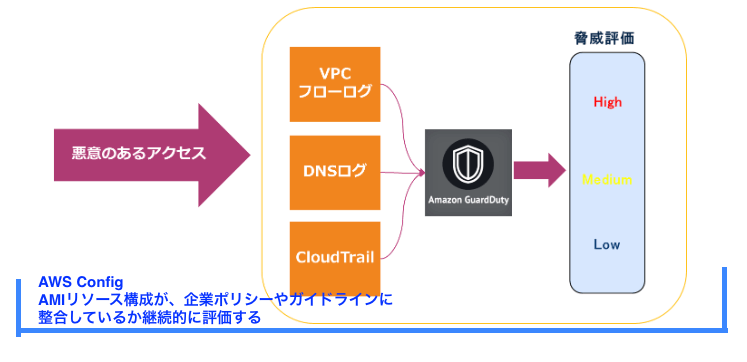

監査とレポートに役立つサービス(モニタリングと分析)

必須:Amazon CloudWatch、AWS Config、AWS CloudTrail

| サービス | 概要 | キーワードなど |

|---|---|---|

| Amazon CloudWatch | AWS、オンプレミス、および他のクラウド上のリソースとアプリケーションを観察および監視する さまざまなメトリクスをモニタリングおよび管理し、それらのメトリクスのデータに基づいてアラームアクションを設定することができるウェブサービス |

-アラーム -メトリクス |

| AWS CloudTrail | ユーザーのアクセスログとAPIのログ取得と監視のサービス AWS アカウントのガバナンス、コンプライアンス、運用監査、リスク監査 |

- CloudTrail Insights: オプション機能. AWS アカウントの異常な API アクティビティを自動的に検出できるようになる |

| AWS Trusted Advisor | AWS 環境を検査し、AWS のベストプラクティスに基づいてリアルタイムの推奨事項を提供するウェブサービス = コストを削減、パフォーマンスを向上、セキュリティを強化 5 つのカテゴリにおいてインフラストラクチャを AWS のベストプラクティスと比較する |

※検査 オープンアクセスの権限を持つ Amazon S3 バケットなど、セキュリティチェックが含 ※ 5つのカテゴリ: コスト最適化、パフォーマンス、セキュリティ、耐障害性、サービスの制限 |

| AWS Config | *リソースの構成(設定)を評価、監査、診断する AWS リソースの設定が継続的にモニタリングおよび記録され、望まれる設定に対する記録された設定の評価を自動的に実行 |

|

| AWS Systems Manager | - ユーザーインターフェイスを介して, 複数のAWSサービスの運用データを表示して、問題を検出したり、パッチ管理の自動化など運用タスクを自動化. - 可視化し、制御するためのサービスであり、モニタリングはできない |

|

| Amazon Redshift |

ビッグデータ分析に使用できるデータウェアハウジングサービス. クラウドにデータウェアハウスを構築できるサービス (クラウド内のフルマネージド型、ペタバイト規模のデータウェアハウスサービス) |

|

| AWS Key Management Service (AWS KMS) | 暗号化キーの作成 データの暗号化やデジタル署名に使用するキーを作成して管理する |

|

| Amazon Athena | インタラクティブなクエリサービスでAmazon S3 内のデータを標準 SQL を使用して簡単に分析 |

■ Amazon CloudWatch

- アラーム!!!!

- さまざまなメトリクスをモニタリングおよび管理し、それらのメトリクスのデータに基づいてアラームアクションを設定する

-

ダッシュボード機能を使用すると、1 つの場所からリソースのすべてのメトリクスにアクセス可能。

(ex.)- Amazon EC2 インスタンスの CPU 使用率

- Amazon S3 バケットに対して行われたリクエストの合計数

■ AWS CloudTrail

- 異常の検出!!!ログフィルタリング!!

- AWS アカウントのガバナンス、コンプライアンス、運用監査、リスク監査

- イベントとして記録(以下が記録対象)

- AWS マネジメントコンソール / AWS CLI / AWS SDK と API で実行されたアクション

- ログをフィルタリングして、運用分析とトラブルシューティングに活用する

< 関連 >

CloudTrail Insights:

オプション機能! AWS アカウントの異常な API アクティビティを自動的に検出できるようになる

Amazon Detected:CloudTrailのログ、VPCフローログ、GuardDutyの結果を自動収集。潜在的なセキュリティ案件を分析する

■ AWS Trusted Advisor

AWS 環境を検査し、AWS のベストプラクティスに基づいてリアルタイムの推奨事項を提供するウェブサービス.

< チェック項目(ダッシュボードで見ることができるもの、使用するメリット) >について

※ 以下は、大枠だが、AWS Trusted Advisor チェックリファレンスに飛んで、チェックカテゴリの詳細に入ると、たくさん項目があります。

ここが問題で出るので、大枠は覚えておいて、たくさん解いて傾向掴むのがいい。

-

コスト最適化:

削除して、コストを削減できる可能性がある未使用のまたはアイドル状態のリソースを

見つけるためのチェック -

パフォーマンス:

サービスの制限や使用率が高すぎるインスタンスに対するチェック -

セキュリティ:

アクセス許可を確認したり、有効にする AWS セキュリティ機能を特定したりできるチェック -

耐障害性:

アプリケーションの可用性と冗長性を向上させるためのチェック - サービスの制限:

※補足:AWS Trusted Advisor のすべてのチェックを利用できて、

コストが最も低いサポートプランは…

=> エンタープライズ,ビジネス

■ AWS Systems Manager

■ OpsCenter:

運用担当者が、自分の環境に関連する運用上の問題を

一元的に表示、調査、および解決できる場所を提供する AWS Systems Manager の機能の1つ

■ AWS AppConfig

EC2インスタンス、AWS LambdaやECSなどにホストされているアプリケーションに対して、

動的に設定変更を実施するサービス。AWS Systems Managerの機能の1つ。

セキュリティサポートリソース(そのほか)

- ネイティブのAWS のサービス

(セキュリティグループ、ネットワーク ACL、AWS WAF など)- AWS Marketplace のサードパーティー製セキュリティ製品

AWS 上で実行されるソフトウェアやサービスを購入することができるオンラインソフトウェアストア.

(ベンダーが設定したAMIが販売されており、カスタマイズAMIによるソフトウェア構成を購入も可能)

| リソース | 概要 |

|---|---|

| AWS WAF | 一般的な攻撃からウェブアプリケーションを保護! |

| AWS Shield |

DDoS 保護でアプリケーションの可用性と応答性を最大化する. - 標準(AWS Shield Standard) と アドバンスト(AWS Shield Advanced) の 2 つのレベルの保護を提供 |

| ネットワークアクセスコントロールリスト (ACL) |

サブネットレベルでインバウンドトラフィックとアウトバウンドトラフィックを制御する仮想ファイアウォール - ステートレスパケットフィルタリング (defaltの設定) |

| セキュリティグループ | Amazon EC2 インスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御する仮想ファイアウォール (1つ以上のインスタンス毎に設定できるファイアーウォール。) Amazon EC2 インスタンスへのアクセス許可をチェックする VPC コンポーネント - ステートフルパケットフィルタリング (インスタンスに対する新しいリクエストを評価する際に、過去のトラフィックパターンとフローが使用される) デフォルトですべてのインバウンドトラフィックを拒否する |

VPCコンポーネント:ACL,セキュリティグループの違い

VPCコンポーネント:ACL,セキュリティグループの違い

| 比較 | ネットワークアクセスコントロールリスト (ACL) | セキュリティグループ |

|---|---|---|

| 概要 | サブネットレベル(EC2インスタンスやDBインスタンスなど)でインバウンドトラフィックとアウトバウンドトラフィックを制御する仮想ファイアウォール | Amazon EC2 インスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御する仮想ファイアウォール |

| 共通 | トラフィックを制御する ファイアーウォール機能 |

トラフィックを制御する ファイアーウォール機能 |

| 作用するレベル | サブネットレベル | インスタンスレベル |

| *ステートレスパケットフィルタリング | ステートフルパケットフィルタリング | |

| デフォルト | 全ての通信を許可 | 同じセキュリティグループ内通信のみ許容 |

| 指定 | 定義した通信のみを許可する「ホワイトリスト形式」 許可のみIn/outで指定 |

ブラックリスト形式 許可と拒否をIn/outで指定 |

簡単成田暗記

- サブネット+トラフィック=ネットワークACL

- インスタンス+トラフィック=セキュリティグループ

■ セキュリティ自動検知系

| リソース | 概要 |

|---|---|

| Amazon Inspector |

大規模な自動化された継続的な脆弱性管理. 事前に定義されたテンプレ―トに基づいて、 EC2上にデプロイされたアプリケーションの脆弱診断を自動的にしてくれるサービス |

| Amazon GuardDuty | AWS インフラストラクチャとリソースのインテリジェントな脅威検出を提供するサービス |

| Amazon Macie | S3のデータを機械学習で自動検出。不正アクセスやー他漏洩の監視。 |

| Amazon Detected | CloudTrailのログ、VPCフローログ、GuardDutyの結果を自動収集。潜在的なセキュリティ案件を分析する |

■ AWS WAF

アプリケーションの可用性、セキュリティの侵害、リソースの過剰な消費などの

ウェブ攻撃から保護する,ウェブアプリケーションファイアウォールを提供するサービス

- SQLインジェクションやアプリケーションコードなどの脆弱性からWebアプリケーションを保護!

- 遮断方法で、カスタムルールを設定可能

- Amazon CloudWatchと連携しモニタリング。

別観点: ファイアーウォール関連サービスまとめ

| サービス | 概要 |

|---|---|

| AWS WAF | 一般的な攻撃からウェブアプリケーションを保護! |

| AWS Shield |

DDoS 保護でアプリケーションの可用性と応答性を最大化する. - 標準(AWS Shield Standard) と アドバンスト(AWS Shield Advanced) の 2 つのレベルの保護を提供 |

| AWS Firewall Manager | AWS Organizationsにあるアカウントとアプリケーション全体で、一元的にファイアーウォールのルールを設定管理できるようにするセキュリティ管理システム |

| AWS Network Firewall | VPCに対して、ネットワークトラフィックを詳細まで制御できるファイアーウォールルールを定義するサービス |

| AWS Security Hub | セキュリティのベストプラクティスチェックを行い、アラートを集約して自動修復を可能にするクラウドセキュリティ体制管理サービス |

⭐️クラウドのセキュリティベストプラクティス(7 つの設計原則)

一度書いたのでタブ収納...!

| セキュリティのベストプラクティス | 内容 |

|---|---|

| 強力なアイデンティティ基盤の実装 | - 最小権限の原則の適用 - 権限管理の一元化 - 長期的な認証情報の軽減または解消 |

| トレーサビリティの実現 | - リアルタイムでの監視、アラート、監査の実行 - システムにログとメトリクスの統合 - 自動応答アクションの実行 |

| 全レイヤーへのセキュリティの適用 | - 外部からの攻撃に焦点を当てるだけでなく、全てのレイヤーへのセキュリティ適用 - レイヤーごとのセキュリティ対策 |

| セキュリティのベストプラクティスの自動化 | - 自動化されたソフトウェアベースのセキュリティメカニズムの導入 - テンプレートにおけるコード定義と管理 |

| 伝送中および保管中のデータの保護 | - データの分類と機密性の確保 - 暗号化、トークン分割、アクセスコントロールの適用 |

| データに人の手を入れない | - データへの直接アクセスを減少または無くすメカニズムとツールの開発 - 機密性の高いデータのリスク軽減 |

| セキュリティイベントへの備え | - インシデント管理プロセスの確立 - インシデント対応シミュレーションの実行 - 自動化ツールの活用 |

コンプライアンス

| 概要 | |

|---|---|

| AWS Artifact | - AWS コンプライアンスレポートをオンデマンドで入手**する - AWS との契約の確認、受諾、管理 |

| AWS CloudHSM | - 業界標準の暗号化キー管理。 - 暗号化キーのコンプライアンス対応として利用するもので、AWS クラウドで暗号化キーを簡単に生成して使用できるようになる。 |

| AWS Audit Manager | AWSリソース の使用状況を継続的に監査して、リスクとコンプライアンスの評価を自動化するサービス |

クラウドベースのハードウェアセキュリティモジュール (HSM) .

業界標準の暗号化キー管理。

暗号化キーのコンプライアンス対応として利用するもので、

AWS クラウドで暗号化キーを簡単に生成して使用できるようになる。

■ AWS Artifact

- AWS コンプライアンスレポートをオンデマンドで入手する

- AWS との契約の確認、受諾、管理を行う

- AWS Artifact Agreements と AWS Artifact Reports の 2 つの主要なセクションあり.

AWS のセキュリティおよびコンプライアンスレポートと特定のオンライン契約に

オンデマンドでアクセス可能。

AWS ArtifactはAWS の監査人が作成したレポート、認証、認定、その他のサードパーティーによる

認定情報にオンデマンドでアクセス可能。

これを利用してAWS環境に関する監査レポートを入手することが可能です。

| 概要 | |

|---|---|

| AWS Artifact Agreements | 個別のアカウントと AWS Organizations のすべてのアカウントにおいて契約の確認、受諾、管理を行うことが可能 |

| AWS Artifact Reports | サードパーティーの監査人からのコンプライアンスレポートを提供 |

◉ カスタマーコンプライアンスセンター

AWS コンプライアンス(HIPPA、SOC など)の詳細を確認するために役立つリソースが存在。

Amazon CodeGuru セキュリティ, Code品質向上

もっともコストのかかるコード行の検出

| サービス | 概要 |

|---|---|

| Amazon CodeGuru | コードレビューを自動化して、コード品質を向上しつつ、コードレビューの実行時間を短縮してコスト削減 |

| CodeGuru Reviewer | 機械学習および自動推論を使用して、アプリケーションの重大な問題、セキュリティの脆弱性、見つけにくいバグを特定し、推奨事項を提供することで、コードの品質を向上 |

| CodeGuru Profiler | アプリケーションの最も費用がかかっているコード行を特定. 実行時の動作を理解し、コードの非効率性を特定して除去し、パフォーマンスを向上させ、計算コストを大幅に削減 |

■ 関連、類似

| サービス | 概要 |

|---|---|

| AWS X-Ray | アプリケーションやその基盤となるサービスの実行状況を把握し、パフォーマンスの問題やエラーの根本原因を特定して、トラブルシューティングを行うツール |

| Amazon Honeycode | - コードの記述なしにモバイルおよびWebアプリケーションを構築できるサービス - スプレッドシートモデルを採用しており、数分で開始 |

| AWS CodeArtifact | フルマネージド型のアーティファクトリポジトリサービスであり、あらゆる規模の組織がソフトウェア開発プロセスで使用されるソフトウェアパッケージを安全に保存、公開、および共有 |

第 3 分野: テクノロジー

Guide:出題範囲

3.1 AWS クラウドでのデプロイと運用方法を定義する

- AWS クラウドでのプロビジョニングと運用のさまざまな方法を大まかに特定する

- プログラムによるアクセス、API、SDK、AWS マネジメントコンソール、CLI、Infrastructure as Code

- さまざまな種類のクラウド導入モデルを特定する

- クラウド/クラウドネイティブでフルクラウド化

- ハイブリッド

- オンプレミス

- 接続オプションを特定する

- VPN

- AWS Direct Connect

- パブリックインターネット

3.2 AWS のグローバルインフラストラクチャを定義する

- リージョン、アベイラビリティーゾーン、エッジロケーション間の関係を説明する

- 複数のアベイラビリティーゾーンを使用して高可用性を実現する方法を説明する

- 高可用性は複数のアベイラビリティーゾーンを使用することで実現されることを覚

えておく - アベイラビリティーゾーン間では単一障害点が共有されていないことを認識する

- 高可用性は複数のアベイラビリティーゾーンを使用することで実現されることを覚

- どのような場合に複数の AWS リージョンの使用を検討すべきかを説明する

- 災害対策/ビジネス継続性

- エンドユーザーにとっての低レイテンシー

- データ主権

- エッジロケーションのメリットを大まかに説明する

- Amazon CloudFront

- AWS Global Accelerator

3.3 AWS の主要なサービスを特定する

-

AWS のサービスのカテゴリ (コンピューティング、ストレージ、ネットワーク、データベー

ス) について説明する -

AWS のコンピューティングサービスを特定する

- さまざまなコンピューティング製品群があることを認識する

- コンピューティングを提供するさまざまなサービス (AWS Lambda と Amazon Elastic Container Service (Amazon ECS) の比較、または Amazon EC2 など) を認

識する - 伸縮性は Auto Scaling によって実現されることを認識する

- ロードバランサの目的を特定する

バージョン 2.1 CLF-C01 6 | ページ

-

さまざまな AWS ストレージサービスを特定する

- Amazon S3 について説明する

- Amazon Elastic Block Store (Amazon EBS) について説明する

- Amazon S3 Glacier について説明する

- AWS Snowball について説明する

- Amazon Elastic File System (Amazon EFS) について説明する

- AWS Storage Gateway について説明する

-

AWS のネットワークサービスを特定する

- VPC を特定する

- セキュリティグループを特定する

- Amazon Route 53 の目的を特定する

- VPN、AWS Direct Connect

-

さまざまな AWS データベースサービスを特定する

- 「データベースを Amazon EC2 にインストール」と「AWS マネージドデータベー

ス」の比較 - Amazon RDS を特定する

- Amazon DynamoDB を特定する

- Amazon Redshift を特定する

- 「データベースを Amazon EC2 にインストール」と「AWS マネージドデータベー

3.4 テクノロジーサポートリソースを特定する

- ドキュメント (ベストプラクティス、ホワイトペーパー、AWS ナレッジセンター、フォーラ

ム、ブログ) があることを認識する - AWS サポートのさまざまなレベルと範囲を特定する

- AWS の不正使用

- AWS サポートケース

- プレミアムサポート

- テクニカルアカウントマネージャー

- 独立系ソフトウェアベンダーやシステムインテグレーターを含むパートナーネットワーク

(マーケットプレイス、サードパーティー) があることを認識する - プロフェッショナルサービス、ソリューションアーキテクト、トレーニングと認定、Amazon

パートナーネットワークなど、AWS のテクニカルサポートと知識のソースを特定する - AWS Trusted Advisor 使用するメリットを特定する

AWS クラウドでのプロビジョニングと運用について

プロビジョニング:

AWSクラウド内でリソース

(コンピューティングリソース、データストレージ、ネットワーキングリソース、サービスなど)

を作成、設定、および管理するプロセスのこと。

| プロビジョニング方法 | 説明 |

|---|---|

| AWS Management Console | ウェブベースのコンソールを使用してリソースを視覚的にプロビジョニング。初心者向け。 |

| AWS Command Line Interface (CLI) | コマンドラインからAWSリソースをプロビジョニングするためのツール。スクリプト化と自動化に適している。 |

| AWSサービス固有のAPI | 各AWSサービスには独自のAPIがあり、プログラムから直接アクセスしてリソースをプロビジョニングできる。 |

| AWS SDKs | 複数のプログラミング言語用に提供されたSDKを使用して、AWSリソースをプロビジョニングおよび管理するためのプログラムを開発。 |

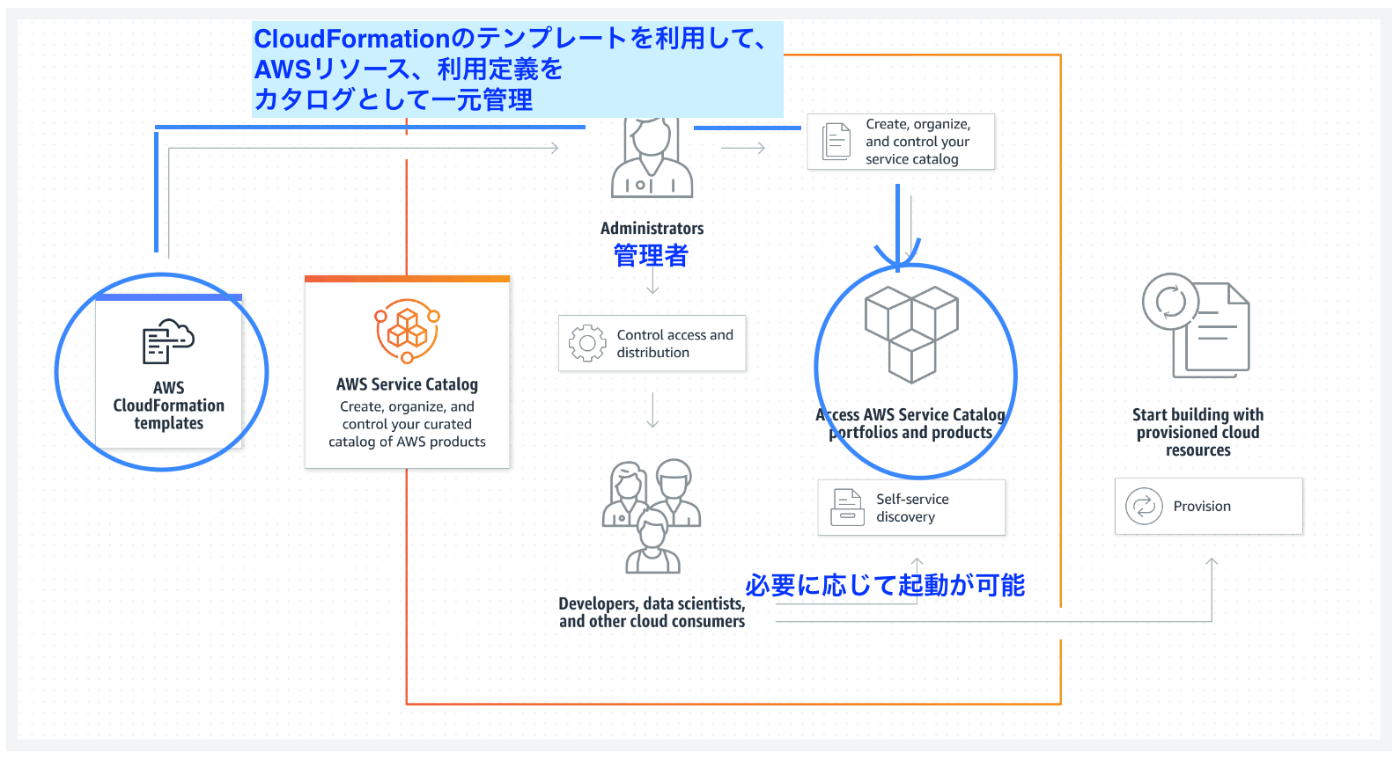

■ AWSリソースのセットアップを自動化

| サービス名 | 特徴/用途 |

|---|---|

| AWS CloudFormation | AWSのインフラ構成をコード化してテンプレート化するサービス |

| AWS Elastic Beanstalk | Webアプリケーションおよびマイクロサービスのプロビジョニングとデプロイメントを簡素化。 |

| AWS Service Catalog | AWSで承認されたITサービスのカタログを作成および管理してガバナンスを強化する支援サービス |

ガバナンス: 組織内またはあるシステムやプロセスにおいて、

方針、規則、基準、手順などを策定し、それらを遵守し、運用・管理するための枠組みやプラクティスのこと

■ AWS Command Line Interface (CLI)

コマンドラインからAWSリソースをプロビジョニングするためのツール。

(スクリプト化と自動化に適している。)

初期設定時に必要となる情報

=> アクセスキー / シークレットアクセスキー / AWS リージョン / 出力形式の入力

■ AWS Service Catalog

AWSで承認されたITサービスのカタログを作成および管理してガバナンスを強化する支援サービス

Docs

接続オプションについて

| リソース | 概要 | キーワード、そのほか |

|---|---|---|

| Amazon Virtual Private Cloud(VPC) | AWS リソースに対する境界を確立するために使用 | |

| AWS Direct Connect |

データセンターと VPC の間に専用のプライベート接続を確立できるサービス. AWS への専用ネットワーク接続を作成する |

|

| AWS Private Link | - データをインターネットに公開することなく(Amazon ネットワーク内で完結させて)、VPC と AWS のサービス間の接続を確立する - 独自のアプリケーションとAWS上のサービス群をセキュアに接続する機能 |

|

| AWS Virtual Private Network (AWS VPN) | - オンプレミスネットワーク、リモートオフィス、クライアントデバイスとAWS ネットワーク間での暗号化した安全な接続を確立するサービス | |

| カスタマーゲートウェイ (Customer Gateway) | AWSサイト間VPN 接続においてのユーザ側に設置されるVPN機器 | |

| VPCピアリング | - オンプレミスのネットワークとリモートワーカーをクラウドに接続する - 2つのVPC間でプライベートなトラフィックのルーティングを可能にするネットワーキング接続 |

■ Amazon Virtual Private Cloud(VPC)

-

AWSの仮想サーバーやデータベースで構成される専用の仮想ネットワークを構築.

-

AWS リソースに対する境界を確立するために使用

=ユーザ専用の領域を切り出せる仮想ネットワークサービス

=AWSクラウドの一部をカーブアウトすることができるカーブアウト: 「切り出す」や「分割する」という意味の英単語

VPCコンポーネント 概要 インターネットゲートウェイ VPC内に配置されたインスタンスからインターネットへの通信を可能にする VPC コンポーネント 仮想プライベートゲートウェイ VPC接続時に使用

(VPCトンネルのAmazon側にあるルーター)NATゲートウェイ プライベートサブネットからインターネットのトラフィックを可能にするためのゲートウェイ パブリックサブネット オンラインストアのウェブサイトなど、一般公開されているリソース プライベートサブネット 個人情報や注文履歴を含むデータベースなど、プライベートネットワークを介してのみアクセス可能なリソース

サブネット: VPC内のIPアドレスの範囲

※ VPC ピアリング接続

プライベート IPv4 アドレスまたは IPv6 アドレスを使用することで

2つの VPC 間でトラフィックをルーティングできるネットワーク接続

AWS のグローバルインフラストラクチャ

| リソース | 概要 | キーワード、そのほか |

|---|---|---|

| リージョン(Region) |

データセンターが集積されている世界中の物理的ロケーションのこと. 2つ以上のアベイラビリティーゾーンで構成される。 |

|

| アベイラビリティーゾーン(AZ) | AWS グローバルインフラストラクチャの完全に分離された部分 物理的、ソフトウェア的に自律しているデータセンタの集合の単位 リージョン内の 1 つ以上の独立したデータセンター |

|

| エッジロケーション | Amazon CloudFront で、コンテンツのキャッシュされたコピーをお客様の近くに保存するために使用する場所 | |

| AWS Outposts | ハイブリッドクラウドアプローチでインフラストラクチャを運用できるサービス。 |

- 補足:Availability Zoneを指定せず直接にリージョンを指定して設置されるサービスは?

代表的なサービスは, S3やDynamoDB

エッジロケーション

- キャッシュデータなどを利用する際に使用する

-

エッジロケーションを利用する基本的なサービス

- AWS Shield

- Amazon Route 53

- Cloud Front

- Lambdaエッジ

< 関連 >

■ リージョナルエッジキャッシュ

エッジロケーションとオリジンの間に存在する、

一段容量の大きいキャッシュサーバ郡を保持したロケーション。

エッジロケーションだけを利用している場合よりもキャッシュ利用率を効率化

■ Amazon CloudFront

-

ユーザーへの静的および動的なウェブコンテンツ (.html、.css、.js、イメージファイルなど) の配信を高速化するウェブサービス (CDN)

CDNとは:

ウェブコンテンツを高速・効率的に配信することが目的。

CDNによりコンテンツを地域ごとのキャッシュするサーバーを分散配置することで、

ユーザー要求が特性のサーバーに集中することを防止する分散ネットワークが構築可能! -

エッジロケーションにキャッシュし、繰り返しアクセスされるコンテンツは、

ソースの S3 バケットではなく、エッジロケーションから提供.-

オリジン:

CloudFront でファイルを取得するときに使用するサーバー -

エッジロケーション:

コンテンツのキャッシュされたコピーをお客様の近くに保存するために使用する場所

-

オリジン:

- AWS Shield・AWS Web Application Firewall・Amazon Route 53 と連携し、セキュリティを保証しながら高速なコンテンツ配信を実現.

補足: API Gatewayとの連携

API Gatewayは、

スケーラビリティやアベイラビリティのためにCloudFrontの仕組みを利用する

■ AWS Global Accelerator

AWSの有するグローバルなインフラネットワークを利用して、

ユーザーのトラフィックのパフォーマンスを最大 60% 向上させるネットワーキングサービス。

= インターネットが混雑している場合に

パケット損失、ジッター、レイテンシーを一貫して低く保ちながら、

世界中のユーザーに提供するアプリケーションの可用性とパフォーマンスを改善

他) TCP および UDP トラフィックのパフォーマンスを改善

異常なエンドポイントを検出し、1 分以内に正常なエンドポイントにトラフィックをリダイレクト。

アプリケーション関連のリソースと概要

| 概要 | 補足 | |

|---|---|---|

| Amazon Simple Notification Service (Amazon SNS) | "A2A および A2P メッセージング用のフルマネージド Pub/Sub サービス" 配信者から受信者 (または生産者から消費者) へのメッセージ配信を提供するマネージドサービス |

|

| Amazon Simple Queue Service (Amazon SQS) |

キューを介してソフトウェアコンポーネント間でメッセージを送信、保存、受信できるサービス. |

アプリコンテナ化関連

| 分類 | 概要 | |

|---|---|---|

| レジストリ | Amazon Elastic Container Registry (ECR) | - DockerコンテナイメージをAWSクラウドに保存・管理する - 完全マネージド型の Docker コンテナレジストリ |

| コントロールプレーン | Amazon Elastic Kubernetes Service (Amazon EKS) | AWS でKubernetesを実行できるフルマネージドサービス コンテナ化されたアプリケーションをデプロイして管理する ※Kubernetes :コンテナ化されたアプリケーションを大規模にデプロイして管理できるオープンソースソフトウェア |

| Amazon Elastic Container Service(Amazon ECS) | Docker コンテナをサポートする拡張性とパフォーマンスに優れたコンテナオーケストレーションサービス AWS Fargateが搭載されている |

|

| データプレーン | AWS Fargate |

コンテナ実行環境。 コンテナ向けサーバーレスコンピューティング |

用語意味:

レジストリ: コンテナエンジンに実行されるイメージの保管場所

コントロールプレーン: コンテナ管理

データプレーン: コンテナ実行環境

■ Amazon Elastic Container Service(Amazon ECS)

- Docker コンテナをサポートする、

拡張性とパフォーマンスに優れたコンテナオーケストレーションサービス。 - AWS Fargateが搭載されている!

=> サーバーをプロビジョニングまたは管理しなくてもコンテナーをデプロイしてDockerをサーバレス化

サポートプランについて

AWS には 4 つのサポートプランが用意されており、問題のトラブルシューティング、コストの削減、AWS のサービスの効率的な使用に役立ちます。

| プラン | サービスと概要 | 特徴 |

|---|---|---|

| Basic | - AWSの一般的なサポートにアクセスできる。 - サポートケースの作成とトラッキング。 - AWSドキュメンテーションとホワイトペーパーへのアクセス。 |

- 基本的なサポートを提供。 - 24/7のサポートアクセスなし。 - システム障害時のサポートは含まれない。 |

| Developer | - Basicプランの全ての機能。 - デベロッパーフォーラムアクセス。 - AWS Trusted Advisorの使用。 |

- 開発者向けサポートを提供。 - 24/7のサポートアクセスなし。 - 優れたサポートエンジニアとのコミュニケーション。 |

| Business | - Developerプランの全ての機能。 - AWSサポートプランのブートストラップ。 - サポートアクセス(24/7)。 |

- ビジネスクリティカルなアプリケーションのサポート。 - 24/7のサポートアクセス。 - AWSトレーニングクレジット。 |

| Enterprise | - Businessプランの全ての機能。 - テクニカルアカウントマネージャー(TAM)のサポート。 - インフライエントのサポート。 |

- 大規模なエンタープライズ向けの高度なサポート。 - テクニカルアカウントマネージャー(TAM)の専任サポート。 - インフライエントのアクセス。 |

- ※補足:AWS Trusted Advisor のすべてのチェックを利用できるサポートプラン

- エンタープライズ,ビジネス,

▷ 比較表

コンシェルジュチーム:

ユーザーは請求やアカウントに関する問い合わせ対応が可能

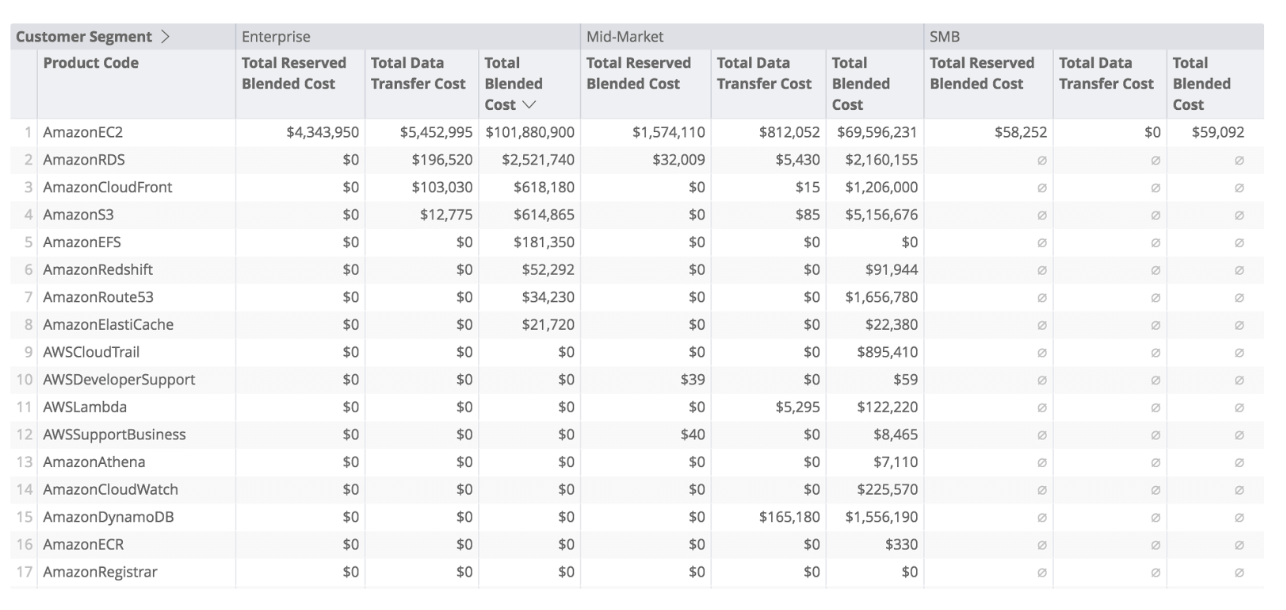

第 4 分野: 請求と料金設定

Guide:出題範囲

4.1 AWSのさまざまな料金モデル (オンデマンドインスタンス、リザーブドインスタンス、スポット

インスタンスの料金設定など)を比較対照する

- オンデマンドインスタンスの料金設定に最適なシナリオを特定する

- リザーブドインスタンスの料金設定に最適なシナリオを特定する

- リザーブドインスタンスの柔軟性を説明する

- AWS Organizations におけるリザーブドインスタンスの動作について説明する

- スポットインスタンスの料金設定に最適なシナリオを特定する

4.2 AWS の請求と料金設定に関連したさまざまなアカウント構造を認識する

- 一括請求が AWS Organizations の機能であることを認識する

- 複数のアカウントが部門間のコスト配分にどのように役立つかを特定する

4.3 請求に関するサポートに利用できるリソースを特定する

- 請求に関するサポートと情報の入手方法を特定する

- Cost Explorer、AWS コストと使用状況レポート、Amazon QuickSight、サードパー

ティーパートナー、AWS Marketplace ツール - 請求サポートケースを開く

- AWS エンタープライズサポートプランのお客様向けのコンシェルジュの役割

- Cost Explorer、AWS コストと使用状況レポート、Amazon QuickSight、サードパー

- AWS のサービスの料金設定に関する情報の入手先を特定する

- AWS 簡易見積りツール

- AWS のサービスの製品ページ

- AWS Pricing API

- アラーム/アラートが存在することを認識する

- コスト配分でのタグの使用方法を特定する

請求に関するサポートと情報の入手方法

| AWS Cost Explorer | 月額コストの予測分析が可能な分析ツール AWS のコストと使用量を経時的に可視化、把握、管理 |

| AWS Budgets | 柔軟な予算と予測による計画とコストコントロールの改善. サービスの使用量が予算の量を超えた場合に通知するカスタムアラート |

| AWS Pricing Calculator | AWSの利用コストを見積もることができるツール |

| TCO計算ツール | AWSを利用する際の総コストを算出するツール |

リザーブドインスタンス (RI) または Savings Plans の集計使用率とカバレッジメトリクスを

モニタリングでき本音では... AWS Budgets

AWS 料金とサポートのモデルについて

- AWS 無料利用枠に含まれる 3 種類のオファー:

- 12 か月間無料

- 無期限無料

- トライアル

コストと使用状況レポート(AWS CUR: AWS Cost and Usage Reports)

アカウントの最も包括的なコストと使用状況データを確認、項目化、および整理することができる

サービス、料金、リソースの予約などに関するメタデータが提供されており、

AWS のコストと使用状況に関する最も包括的なデータを提供.

■ ユースケース

-

Savings Plan の使用を追跡

関連する手数料を償却し、組織のレポートのニーズに基づいて内部コスト配分を計算。 -

他の分析サービスと統合

データ統合によりコストや使用状況の情報をクエリしたり、

他の AWS のサービスを使ってより深いデータ分析を行う。 -

コスト異常の把握

請求が予想より高い、または低い場合に、より詳細にコストを分析。 -

請求書の傾向を把握する

コストと使用状況のレポートをクエリして、

予想外の傾向の根本原因を分析し、すぐに対策を講じる。

管理アプリ概要

| リソース | 概要 |

|---|---|

| AWS Budgets | 月末までに発生する AWS 使用量のコストの予測を確認する 定義したしきい値を超えたときにアラートを受け取る |

| AWS Cost Explorer | 時間の経過に伴う AWS のコストと使用量を可視化して把握し、管理する。時間の経過に伴う AWS のコストと使用量を可視化して把握し、管理できるツール |

AWS Cost Explorer

メイングラフ、コストと使用状況レポート、または Cost Explorer RI レポートを使用して、

使用状況とコストを確認.

過去 13 か月までのデータを表示して、

今後 3 か月間にどれくらい費やす可能性が高いかを予測.

=> さらに調べる必要がある分野を特定し、コストを把握するために使用できる傾向を確認。

AWS Organizations の一括請求 (コンソリデーティッドビリング)

■ AWS Organizations

- 複数の AWS アカウントを一元的に統合および管理!

- 複数のアカウントについての請求を 1 つにまとめる!!!

-

サービスコントロールポリシーを使用して、組織内のアカウントのアクセス許可を一元的に制御

- サービスコントロールポリシー

- =組織のルート、個別のメンバーアカウント、OU に適用可能。

- 一括請求 (コンソリデーティッドビリング):

=アカウントの使用量を合算して、ボリュームディスカウントを受ける -

AWS Organizations のサービスコントロールポリシー (SCP) を適用できるアイデンティティとリソースは...

- 組織のルート / 個別のメンバーアカウント / 組織単位 (OU)

サービスコントロールポリシー (SCP)

複数アカウントに対するアクセス許可と拒否の範囲を設定するポリシー

■ AWS Control Tower

AWS Organizationsと連携して、

複数アカウントに対してランディングゾーン(事前設定された安全な環境)の設定を自動化するサービス。

マルチアカウントの AWS 環境セットアップを自動化して、各アカウントのセキュリティ設定を統制

ランディングゾーン:

AWSアカウントのセキュリティおよびリソースの管理を効率的に行うためのコンセプト.

まとめ: AWS の主要なサービス (3章の"主要サービス"範囲)

コンピュート処理 (EC2関連,ELB,Lambda)

| 概要 | キーワード等 | |

|---|---|---|

| Amazon Elastic Compute Cloud (Amazon EC2) |

仮想マシンを実行できるサービス オンプレミス環境にあるサーバーと同じ性能を持ったサーバーをインターネット上で瞬時に作成できるサービス アンマネージド型サービス |

- インスタンスタイプ - インスタンスストア: EC2 インスタンスの一時的なブロックレベルのストレージオプション |

| Amazon EC2 Auto Scaling | アプリケーションの負荷に合わせて自動的にEC2インスタンスの数を増減させ、高可用性とパフォーマンスを維持するためのサービス | |

| Elastic Load Balancing | アプリケーションへのトラフィックを、Amazon EC2 インスタンスなどの複数のリソースに自動的に分散する | |

| AWS Lambda |

イベント発生時にお客様のコードを実行し、コンピューティングリソースを自動的に管理するコンピューティングサービス EC2インスタンスなどのサーバーを準備しなくてもコードを実行できるサーバーレスコンピューティングサービス |

サーバーレスアプリケーションを実行するために使用できる |

■ Amazon Elastic Compute Cloud (Amazon EC2)詳細

-

仮想マシンを実行できるサービス

-

EC2は、アンマネージド型サービス!(管理権限を保持できるサービス)

-

Amazon マシンイメージ (AMI):

EC2インスタンスのイメージを取得して、そのイメージから新しいインスタンスを作成. -

インスタンスストア:

EC2 インスタンスの一時的なブロックレベルのストレージオプション

補足: インスタンスストアとAmazonEBSの関係性

Amazon EBS ボリュームは

ネットワークを介してAmazon EBS ボリュームを、EC2 インスタンスにアタッチして利用。

| 特徴/項目 | インスタンスストア | Amazon EBS |

|---|---|---|

| データの永続性 | データはインスタンスが停止または終了すると失われる | データは永続的に保持され、インスタンスの状態に関係なく保存される |

| パフォーマンス | 高いI/O性能を提供することができる | より一般的な用途に適しており、一貫した性能を提供 |

| バックアップとスナップショット | バックアップやスナップショットがサポートされていない | バックアップとスナップショットがサポートされ、データの保護と復旧が容易 |

| サイズの変更 | インスタンス起動時に決定し、後から変更できない | ボリュームサイズをいつでも変更可能 |

| 高可用性と冗長性 | インスタンスストアは単一のインスタンスに依存 | Amazon EBSはスナップショットを使用してデータを複製し、冗長性を提供 |

| 利用料金 | インスタンスストアはインスタンスの一部として提供 | 使用した容量に対して課金 |

< 関連 >

■ OpsWorks

Chef と Puppet を使用した運用の自動化。

(Chef や Puppet のマネージド型インスタンスを利用した構成管理サービス)

※Chef や Puppet

=>コードを使用してサーバーの構成を自動化するためのオートメーションプラットフォーム

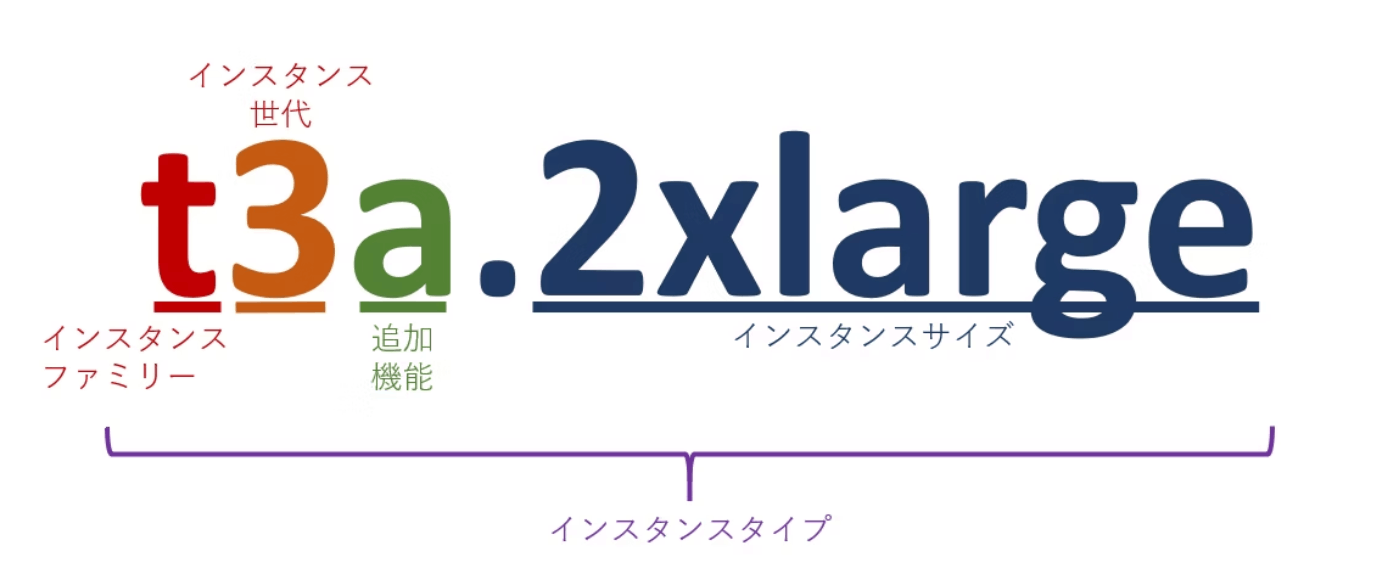

インスタンスタイプ

[ファミリー][世代](追加機能).[サイズ]

<インスタンスファミリ(インスタンスタイプ)>

| 種類 | 特長要約 | そのほか |

|---|---|---|

| 汎用 | バランス型 | |

| コンピューティング最適化 |

計算パフォーマンス高い 高パフォーマンスプロセッサの恩恵を受けることができるアプリケーションに最適 |

ex. バッチ処理ワークロード |

| メモリ最適化 | メモリ量が多く高速。 メモリ内の大規模なデータセットを処理するワークロードに適す。 |

ex. 高性能データベース |

| 高速コンピューティング | GPUが搭載されている. | |

| ストレージ最適化 | ストレージアクセスが速い | データウェアハウジングアプリケーションに最適 |

<料金形態>

| 種類 | 要約 | そのほか |

|---|---|---|

| オンデマンド | 中断できない不規則で短期的なワークロードに最適 | |

| Amazon EC2 Savings Plans | 一定のコンピューティング使用量を 1 年または 3 年の期間で契約することにより、コンピューティング料金を削減 AWS Cost Explorerで分析可能 |

|

| リザーブドインスタンス |

容量を割引料金で予約するもの.オンデマンドインスタンスの利用に適用される割引 1年または3年の契約期間を選択 |

|

| スポットインスタンス | 開始時刻と終了時刻が定まっていないワークロードや、中断可能なワークロードに最適 需要と供給に基づいて調整!! | |

| Dedicated Hosts | お客様専用の、Amazon EC2 インスタンスキャパシティーを備えた物理サーバー |

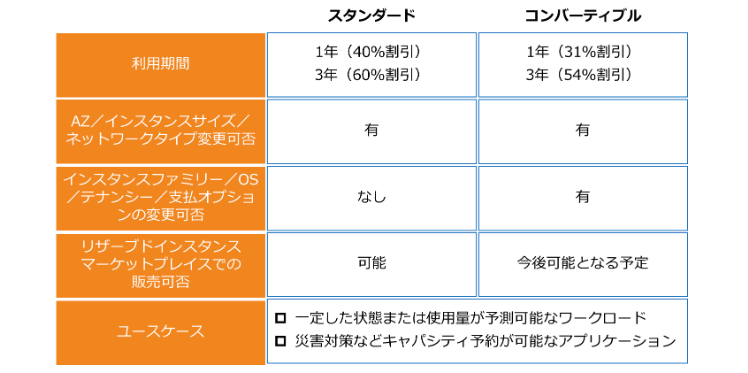

リザーブドインスタンスを少し深掘り...

EC2のリザーブドインスタンス(Reserved Instances、RI)には、

Standard(スタンダード)と,Convertible(コンバーティブル)の2つの主要なタイプがある。

コスト削減のために割引を適用したい!!!そんな時はこの2つから選べる。

Convertible の方をまとめます。

<Convertible>

属性変更とインスタンス自体の交換が可能。

リザーブドインスタンスと同等な価格の リザーブドインスタンスに交換できるため、

より柔軟に変更できる。

| 特徴 | 説明 |

|---|---|

| 柔軟性 | リザーブドインスタンスの変更やアップグレードが可能。異なるインスタンスファミリーやプラットフォームに変更可能。 |

| 契約期間 | 1年または3年の長期契約。 |

| 費用削減 | インスタンス実行コストを削減。 |

| アベイラビリティーゾーン | 利用可能なアベイラビリティーゾーンに依存せずに使用可能。 |

| 変更とアップグレード | 既存のリザーブドインスタンスを変更し、新しい仕様にアップグレード可能。 |

補足:問題にでる関連内容

-

EC2インスタンスのCPU使用率を監視するために利用されるもの

=> Amazon CloudWatchAmazon CloudWatchの、ダッシュボード機能を使用し、1 つの場所からリソースのすべてのメトリクスにアクセス可能。

- Amazon EC2 インスタンスの CPU 使用率

- Amazon S3 バケットに対して行われたリクエストの合計数

補足:

EFS

=> マウントターゲットを介してEC2インスタンスからアクセスするファイルストレージ.

複数のインスタンスからマウントして利用する!

EC2インスタンスからS3にアクセスする際はエンドポイントを介してアクセス

■ Amazon EC2 Auto Scaling

アプリケーションの負荷に合わせて自動的にEC2インスタンスの数を増減させ、

高可用性とパフォーマンスを維持するためのサービス!

支払いはコードを実行しているときにコンピューティングに使用した時間に対してのみ発生

特定のイベント期間に高トラフィックが予想されるときに支援する。

ネットワーク

| 概要 | キーワード等 | |

|---|---|---|

| Amazon Virtual Private Cloud | AWS リソースに対する境界を確立するために使用 |

- インターネットゲートウェイ: VPC をインターネットに接続するために使用するコンポーネント - 仮想プライベートゲートウェイ(ex. VPC と社内ネットワークの間に VPN 接続を作成する。) - サブネット: Amazon EC2 インスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御する Virtual Private Cloud (VPC) のコンポーネント(セキュリティまたは運用のニーズに基づいてリソースをグループ化できる VPC の一部分) - パブリックサブネット: オンラインストアのウェブサイトなど、一般公開されているリソース - プライベートサブネット: 個人情報や注文履歴を含むデータベースなど、プライベートネットワークを介してのみアクセス可能なリソース |

| AWS Direct Connect |

データセンターと VPC の間に専用のプライベート接続を確立できるサービス. AWS への専用ネットワーク接続を作成する |

|

| Amazon Route 53 |

DNS ウェブサービス - ドメイン名の DNS レコードを管理 - ユーザーからのリクエストを、AWS で実行されているインフラストラクチャ (AEC2インスタンスやロードバランサーなど) に接続 - routing - ドメイン名を IP アドレスに変換する |

ドメイン名の登録と管理 ホストゾーン ヘルスチェック トラフィックフロー リゾルバー |

| Amazon CloudFront |

グローバルなコンテンツ配信サービス エッジロケーションのネットワークを使用してコンテンツをキャッシュし、世界中のお客様にコンテンツを配信. |

- オリジン: CloudFront でファイルを取得するときに使用するサーバー - エッジロケーション: コンテンツのキャッシュされたコピーをお客様の近くに保存するために使用する場所 |

■ Amazon Virtual Private Cloud(VPC)

- AWS リソースに対する境界を確立するために使用。

- 関連(VPC コンポーネント)

| 比較 | ネットワークアクセスコントロールリスト (ACL) | セキュリティグループ |

|---|---|---|

| 概要 | サブネットレベル(EC2インスタンスやDBインスタンスなど)でインバウンドトラフィックとアウトバウンドトラフィックを制御する仮想ファイアウォール | Amazon EC2 インスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御する仮想ファイアウォール |

| 共通 | トラフィックを制御する ファイアーウォール機能 |

トラフィックを制御する ファイアーウォール機能 |

| 作用するレベル | サブネットレベル | インスタンスレベル |

| *ステートレスパケットフィルタリング | ステートフルパケットフィルタリング | |

| デフォルト | 全ての通信を許可 | 同じセキュリティグループ内通信のみ許容 |

| 指定 | 定義した通信のみを許可する「ホワイトリスト形式」 許可のみIn/outで指定 |

ブラックリスト形式 許可と拒否をIn/outで指定 |

プライベート接続

■ Amazon Route 53

DNS ウェブサービス

DB関連

<リレーショナルデータベース>

| 概要 | キーワード等 | |

|---|---|---|

| Amazon Relational Database Service (Amazon RDS) |

AWS クラウドでリレーショナルデータベースを実行するサービス ハードウェアのプロビジョニング、データベースのセットアップ、パッチ適用、バックアップなどのタスクを自動化するマネージドサービス |

サポートされているデータベースエンジン Amazon Aurora/PostgreSQL/MySQL/MariaDB/Oracle データベース /Microsoft SQL Server |

| Amazon Aurora | エンタープライズ規模のリレーショナルデータベース | 高可用性が求められるワークロードでは、Amazon Aurora を検討! |

| AWS Database Migration Service (AWS DMS) | リレーショナルデータベース、非リレーショナルデータベース、およびその他のタイプのデータストアを移行 データベースの機能に悪影響を与えずにオンプレミス環境とAWS間やAWSのデータベース間の移行をサポートするデータベース移行支援サービス |

■ Amazon Relational Database Service (Amazon RDS)

AWS クラウドでリレーショナルデータベースを実行するサービス。

ハードウェアのプロビジョニング、データベースのセットアップ、パッチ適用、バックアップなど

タスクを自動化するマネージドサービス

■ Amazon RDS リードレプリカ

リードレプリカは、DB インスタンスの読み取り専用コピー。

データレプリケーションをサポートしている

※データレプリケーション: データを複製して別の場所やシステムに保存するプロセス

リージョンにリードレプリカ(DBインスタンスの読み取り専用コピー)を設置でき、

データの冗長性、可用性、耐障害性の向上、読み取り操作のパフォーマンス向上、

災害からの復旧能力の向上に役立つ。

<データレプリケーションをサポートする AWS のサービス>

データレプリケーションをサポートする AWS のサービス

データレプリケーションをサポートする AWS のサービス

| サービス | 概要 |

|---|---|

| Amazon RDS | データベースのリードレプリカを設定 |

| Amazon S3 | データのバケット間でクロスリージョンレプリケーションを設定 |

| Amazon Aurora | AuroraはマルチAZデプロイメントとリードレプリカをサポート |

| Amazon ElastiCache | キャッシュデータベースのデータレプリケーションをサポート |

| Amazon Kinesis | ストリームデータのリアルタイム処理をサポートし、ストリーミングデータのリアルタイム複製を可能にする |

| AWS DMS (Database Migration Service) | 異なるデータベースエンジン間でのデータベースのリプリケーションとデータ移行を簡単に実現 |

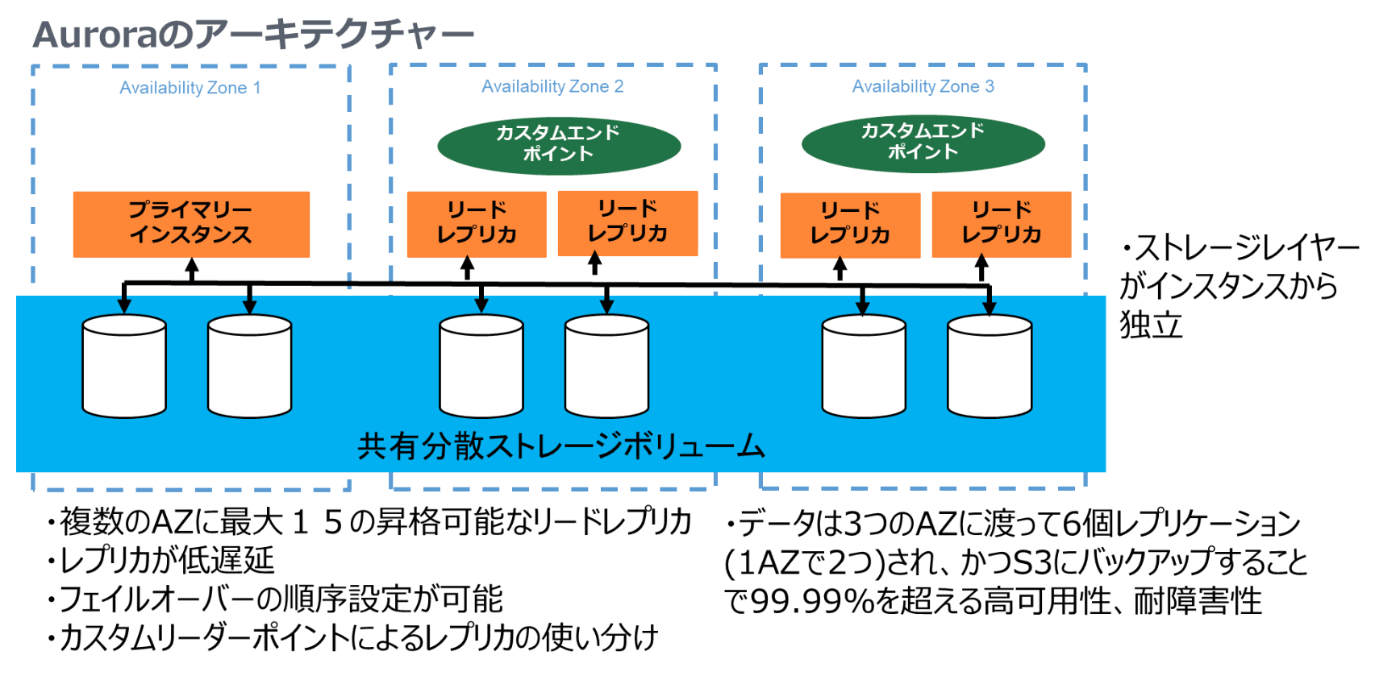

■ Amazon Aurora

- クラウド専用の分散型のリレーショナルデータベース

-

とにかく高速!!!!! そして低コスト!!!

標準的な MySQL データベースと比べて最大で 5 倍、

標準的な PostgreSQL データベースと比べて最大で 3 倍高速 - 3 つのアベイラビリティーゾーン間にデータのコピーを 6 つ作成してレプリケートし、

データを Amazon S3 に継続的にバックアップしている

<非リレーショナル(NoSQL型データベース)データベース>

| 概要 | キーワード等 | |

|---|---|---|

| Amazon DynamoDB | 非リレーショナルデータベース。 (キーバリューデータベースサービス) セッションデータの処理に向いており、高速でデータ処理を実行 |

- サーバーレス - 自動スケーリング - Amazon DynamoDB Accelerator (DAX) データの読取リクエストのレイテンシをミリ秒からマイクロ秒に短縮する機能 |

| Amazon ElasticCash | RedisまたはMemcachedと互換性のある完全マネージド型のインメモリデータストア | |

| Amazon Neptune | 高速かつ信頼性の高いフルマネージドグラフデータベースサービス インタラクティブなグラフアプリケーションを作成できる |

ストレージ

| 概要 | その他 | |

|---|---|---|

| Amazon Elastic Block Store (Amazon EBS) |

EC2 インスタンスと併用するためのブロックレベルのストレージボリューム -保持する必要があるデータ用であるため、データをバックアップすることが重要(スナップショット) EC2インスタンスが停止または削除されても、アタッチされた EBS ボリュームのすべてのデータは使用できます。 |

- インスタンスストア: インスタンスストアはインスタンス削除されたらデータも失う! 頻繁かつ詳細な更新が必要なデータのプライマリストレージデバイスとしてAmazon EBSを使用可能 |

| Amazon Simple Storage Service (Amazon S3) |

オブジェクトレベルのストレージを提供するサービス. データをオブジェクトとしてバケットに保存する。 |

- 無制限のストレージ容量を提供 - Amazon S3 内のオブジェクトの最大ファイルサイズは 5TB - Availability Zoneを指定せず直接にリージョンを指定して設置 |

| Amazon Elastic File System (Amazon EFS) |

サーバーレス、完全な弾力性を備えたファイルストレージサービス インターネットから直接のアクセスができないストレージ AWSクラウドサービスとオンプレミスのリソースで使用できるスケーラブルなファイルシステム = ファイルを追加または削除すると、Amazon EFS は自動的に拡張および縮小 |

複数のインスタンスからマウントして利用する |

< 関連 >

■ AWS wavelength

5G通信を提供する通信プロパイダのロケーションをAWS用に接続した特別なゾーン!

(5G通信を利用した高速アクセスが可能なアプリケーションをデプロイすることができる!)

AWS コンピューティングおよびストレージサービスを 5G ネットワーク内に組み込んで、

超低レイテンシーアプリケーションの開発、デプロイおよびスケーリングのためのモバイルエッジコンピューティングインフラストラクチャを提供

VPCコンソールにおいて利用を設定!

■ Amazon Simple Storage Service (Amazon S3)を詳しく

- バケット:

- オブジェクトの保存場所。

- 無制限。自動でストレージ容量調節。

- リージョンに設定。

- S3 バージョニングを設定するとMFA (多要素認証) Delete を利用することが可能。

- オブジェクト:無限

- オブジェクトサイズ制限:0KB〜5TB

- データレプリケーションをサポートする(データのバケット間でクロスリージョンレプリケーションを設定)

オブジェクトURLという保存されたデータ(オブジェクトという単位)に紐づいたURLを

クリックすることで、そのデータにアクセスすることが可能

< 関連 >

■ AWS Storage Gateway

オンプレミス環境のストレージをS3に接続して拡張するサービス。

■ Amazon Athena

インタラクティブなクエリサービスでAmazon S3 内のデータを標準 SQL を使用して簡単に分析

< ストレージクラス >

Amazon S3には複数のストレージクラスがあり、異なる要件に合わせて選択可能。

| 種類 | 特徴 |

|---|---|

| S3 Standard(標準) | - 高い耐久性と可用性を持つ標準のS3ストレージクラス。 - 高いパフォーマンスを提供し、ミリ秒単位のアクセス速度を持つ。 - 99.999999999%(11 9's)のデータ耐久性を提供。 |

| S3 Intelligent-Tiering | - データのアクセスパターンに基づいて自動的に適切なストレージクラスに移行する。 - コストを最小限に抑えながら高い可用性と耐久性を維持。 - オブジェクトのアクセスパターンをモニタリング,変更が発生した場合に自動的に最適な階層に移動する。(S3 標準 / S3 標準 – IA ) |

| S3 Standard(標準)-IA | - S3 Standardと同様の耐久性を持ち、インフリクエントアクセス(IA)ストレージとして提供される。 - データが不規則にアクセスされる場合に適しており、低コストでデータを保存できる。 - 頻繁にデータをアクセスしないが、高い耐久性が必要なアーカイブデータに適している。 |

| S3 One Zone-IA | - 1つのアベイラビリティーゾーンにデータを保存するストレージクラス。 - S3 Standard-IAよりもコストが低いが、データの耐久性が1つのAZに依存するため、耐障害性が低い。 - 再構築が必要なデータや冗長性を求めないデータに適している。 |

| S3 Glacier | - アーカイブ目的の非常に低コストなストレージクラス。 - データの取得に数時間から数分かかる(アーカイブから復元の遅延がある)が、非常に低いストレージコストでデータを保存できる。 - ロングテーマバックアップやコンプライアンス目的のデータアーカイブに適している。 |

| S3 Glacier Deep Archive | - 最安!!!!! - S3 Glacierよりもさらに低コストで、データ取得に数時間から12時間かかるストレージクラス。 - 長期保存とデータの破棄を必要とするアーカイブデータに適している。 - データアーカイブの場合、取得までの時間遅延を許容できる場合に使用される。 |

< 関連 >

Amazon Macie: S3のデータを機械学習で自動検出。不正アクセスやー他漏洩の監視。

Amazon S3 Transfer Acceleration: S3へのファイル転送を高速化するサービス.

Amazon CloudFront の世界中に分散したエッジロケーションを利用してユーザーに近いエッジロケーションを介したS3へのファイル転送を可能にするサービス.

■ Amazon Elastic File System (Amazon EFS)

- EC2インスタンスからLAN上にあるNASのように利用可能な共有ファイルストレージを提供するサービス

ファイアーウォール関連サービス

| サービス | 概要 |

|---|---|

| AWS WAF | 一般的な攻撃からウェブアプリケーションを保護! |

| AWS Shield | DDoS 保護でアプリケーションの可用性と応答性を最大化する. |

| AWS Firewall Manager | AWS Organizationsにあるアカウントとアプリケーション全体で、一元的にファイアーウォールのルールを設定管理できるようにするセキュリティ管理システム |

| AWS Network Firewall | VPCに対して、ネットワークトラフィックを詳細まで制御できるファイアーウォールルールを定義するサービス |

| AWS Security Hub | セキュリティのベストプラクティスチェックを行い、アラートを集約して自動修復を可能にするクラウドセキュリティ体制管理サービス |

■ Amazon Elastic Block Store (Amazon EBS)

- AWS KMS: EBSボリュームの暗号化に使用されるサービス.

(カスタマーマスターキー (CMK) を指定) - EC2 インスタンスと併用するためのブロックレベルのストレージボリューム

- 保持する必要があるデータ用であるため、データをバックアップすることが重要(スナップショット)

=> EBSボリュームからスナップショットを取得すると、

そのEBSが設置されているリージョン内のS3バケットにスナップショットを保存する。

スナップショットの作成場所を指定することはできません。

- EC2インスタンスが停止または削除されても、アタッチされた EBS ボリュームのすべてのデータは使用できます。

補足: インスタンスストアとAmazonEBSの関係性

Amazon EBS ボリュームは

ネットワークを介してAmazon EBS ボリュームを、EC2 インスタンスにアタッチして利用。

| 特徴/項目 | インスタンスストア | Amazon EBS |

|---|---|---|

| データの永続性 | データはインスタンスが停止または終了すると失われる | データは永続的に保持され、インスタンスの状態に関係なく保存される |

| パフォーマンス | 高いI/O性能を提供することができる | より一般的な用途に適しており、一貫した性能を提供 |

| バックアップとスナップショット | バックアップやスナップショットがサポートされていない | バックアップとスナップショットがサポートされ、データの保護と復旧が容易 |

| サイズの変更 | インスタンス起動時に決定し、後から変更できない | ボリュームサイズをいつでも変更可能 |

| 高可用性と冗長性 | インスタンスストアは単一のインスタンスに依存 | Amazon EBSはスナップショットを使用してデータを複製し、冗長性を提供 |

| 利用料金 | インスタンスストアはインスタンスの一部として提供 | 使用した容量に対して課金 |

AWSリソースが不正処理に使用?!: AWS Trust & Safety チーム

AWSリソースが不正処理に使用されている場合は

AWS Trust & Safety チームに連絡することが求められている。

ex.) スパム、ポットスキャニング、DOS(サービス拒否攻撃)、進入の試み、マルウェア配信 etc...

■ AWS Secrets Manager

シークレットのライフサイクルを一元的に管理する

データベースやその他のサービスの認証情報を安全に暗号化して

シークレットとして保存・取得する仕組みを提供.

コード内のハードコードされた認証情報 (パスワードを含む) を

Secrets Manager への API コールに置き換えることで、シークレットをプログラムから

取得できるようになる

=> 認証情報をセキュアな方法で保存,取得が可能に!!!

DevOpsおよびアプリケーション開発サービス

| サービス名 | 特徴/用途 |

|---|---|

| AWS CodeCommit | - プライベート Git リポジトリをホストする、安全で高度にスケーラブルなフルマネージド型ソース管理サービス - プライベートGitリポジトリ。 - ソースコードやアプリケーション資産の安全な保存。 - コードと共にライブラリなどのアプリケーション資産を保存。 |

| AWS CodePipeline | - フルマネージド型の継続的デリバリーサービス。 - デリバリーパイプラインの自動化。 - アプリケーションおよびインフラストラクチャの展開。 |

| AWS CodeBuild | - クラウド内でコードのビルドおよびテストを実行。 |

| AWS CodeDeploy | - フルマネージド型のデプロイメントサービス。 - Amazon EC2、AWS Fargate、AWS Lambda、オンプレミスなどへのデプロイ支援。 |

AWS のサービスでのイノベーション

| サービス | 概要 |

|---|---|

| Amazon Transcribe |

音声をテキストに変換するサービス。 音声データを解析し、テキストに変換することで、自動的なトランスクリプト作成や音声データの検索を可能にします。 |

| Amazon Comprehend | ** テキストデータを解析し、言語、感情、キーワードなどの情報を抽出するサービス** テキストデータから洞察を得たり、カスタマーサポートの自動化などに活用できます。 |

| Amazon Fraud Detector |

オンラインアクティビティを監視し、不正行為を特定するサービス。 機械学習を活用して異常検出を行い、不正行為の可能性を警告またはブロックします。 |

| Amazon Lex | 音声およびテキストベースのチャットボットを構築するためのサービス。自然言語理解を使用してユーザーとの対話をサポートし、カスタマーサービスや情報提供に活用できます。 |

| Amazon Augmented AI | ひとによる機械学習予測のレビューに必要なワークフローを作成できるサービス 最適なエキスパートを発見して、作業依頼などを円滑に進めることができる |

その他サービス一覧

| サービス | 概要 |

|---|---|

| AWS re:Post | - コミュニティ型の質問応答サービス - AWS上のワークロードに関連するあらゆる質問をすることができ、技術的な障害を取り除いて、イノベーションを加速 |

| AWS IQ | AWS 認定のサードパーティのエキスパートによるオンデマンドの支援を受ける |

Discussion