Microsoft Ignite 2025のまとめ〜AKS編〜

イオンスマートテクノロジーのDevSecOps Div SREチーム さいとう です。

去る2025年11月17日から21日にMicrosoft Ignite 2025に参加してきました。

今回は、AKS(Azure Kubernetes Service)関連のセッションからグッときた情報をまとめていこうと思います。

AKS(Azure Kubernetes Service)とは

Azureで提供されているマネージドなKubernetesサービスです。

Azure Kubernetes Service (AKS) は、コンテナー化されたアプリケーションをデプロイして管理するために使用できるマネージド Kubernetes サービスです。 AKS を使用するには、最小限のコンテナー オーケストレーションの専門知識が必要です。 AKS では、責任の多くを Azure にオフロードすることで、Kubernetes の管理の複雑さと運用上のオーバーヘッドを軽減します。 AKS は、高可用性、スケーラビリティ、移植性を必要とするコンテナー化されたアプリケーションのデプロイおよび管理と、複数のリージョンへのアプリケーションのデプロイ、オープンソース ツールの使用、既存の DevOps ツールとの統合に最適なプラットフォームです。

[BRK120]Scaling Kubernetes Securely and Reliably with Azure Kubernetes Service

Kubernetesの共同作成者であり、現在はMicrosoftの Corporate Vice PresidentであるBrendan Burnsのセッション!

これはいくらonlineで見られるとしても、現地へ赴く以外の選択肢がありません。

Brendan Burns氏

ポイント

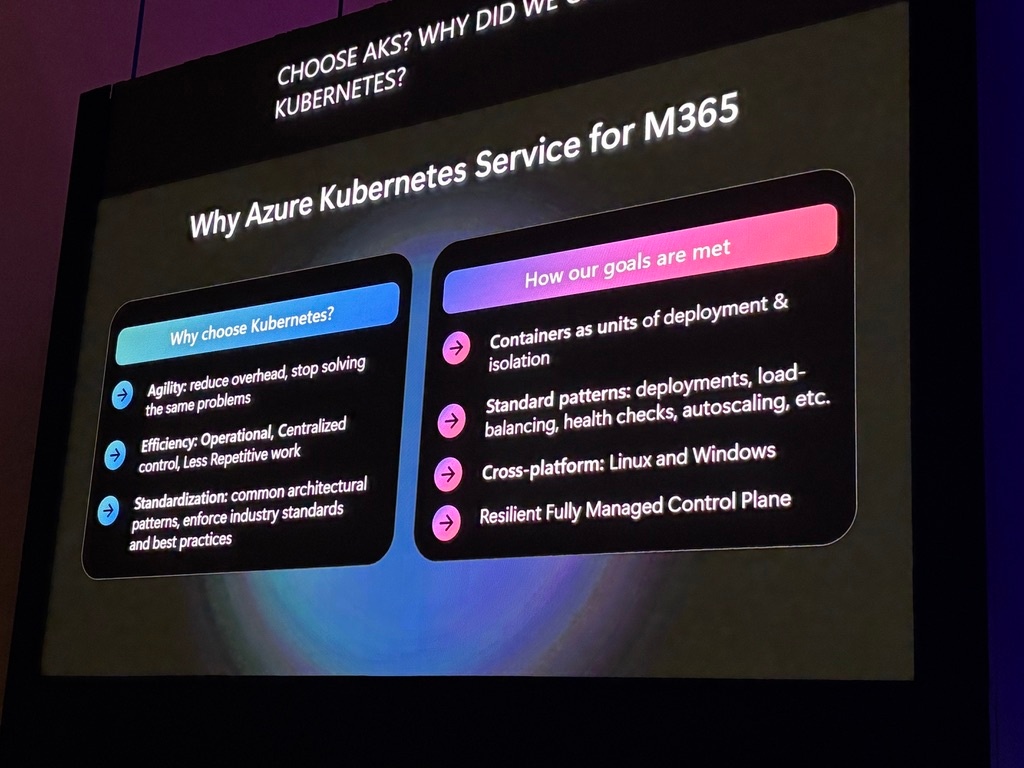

AKSとM365

- GitHub, M365, XBoxなど様々なサービスがAKS上で動いている

- (アーカイブ動画では削除されているためここでは具体を控えるが)M365のAKS規模は非常に大きい。

- なぜ、AKSなのか?

- Agility (俊敏性): オーバーヘッドを削減し、同じ問題を繰り返し解決するのを停止する

- Efficiency (効率): 運用、一元化されたコントロール、反復的な作業の削減

- Standardization (標準化): 共通のアーキテクチャパターンを適用し、業界標準とベストプラクティスを強制する

- 目的を達成するためにやったこと

- デプロイと隔離の単位としてコンテナを使用

- デプロイメント、ロードバランシング、ヘルスチェック、オートスケーリングなど標準パターンの整理

- LinuxとWindowsに対応するクロスプラットフォーム化

- 回復力のある完全に管理されたコントロールプレーン

- M365をAKS上で運用して得たこと

- AKS上でハイパースケールのミッションクリティカルなサービスを運用したこと

- 運用モデルは再現可能であること(安全性、オブザーバビリティ、セキュリティのパターン)

- 学びから得たことが様々な機能に反映されている(AKS Automatic、AKS Fleet Manager、Azure Policy/RBAC、Workload Identity、Managed Prometheus、Grafanaなど)

AKSの運用モデルの違い

- AKSで利用可能な2つの運用モデル(Standard Operating ModelとAutomatic Operating Model)を定義しています。Standardはいわゆる通常のAKS、AutomaticはAKS Automaticを指しているのだと思われる。

- これらは同じ基盤サービスを使用していますが、異なる運用哲学を持つ。

AKSは同じ基盤サービス(同じビット、同じAKS)を使用していますが、異なる運用哲学を持った2つのモデルを提供しています。

- Standard: ユーザーが独自にカスタマイズすることを可能にする

- Automatic: Microsoftの考えるベストプラクティスに基づいたアプローチ。(正確には

fully opinionatedという表現だった)。Kubernetesを大規模かつ本番環境で実行するための「舗装された道(paved path)」を求めるユーザー向け。

Automaticに、Platform Engineeringの思想を感じます。

| 特徴 | Standard | Automatic |

|---|---|---|

| 設定/制御 | 完全な柔軟性と制御を提供。ネットワーキング、ノードプール、アップグレードの頻度などについて、きめ細かな制御が可能。 | シンプルさとスピードを重視。事前に設定され、機能するデフォルトを備える。 |

| 運用 | ユーザーがすべての決定を行う。 | 自動化された操作が提供される。フルマネージドなアップグレード、オートスケーリング、および最小限の運用オーバーヘッドでのノード修復など。 |

| セキュリティ/コンプライアンス | カスタム設定と高度なポリシーを構築する。 | デフォルトで安全に設計されている。ビルトインのガードレール、ゼロトラストのデフォルト設定、継続的なコンプライアンスが組み込まれている。 |

補足をすると

- ユーザーは両モデル間を移行できる

- どちらのモデルも、Kubernetes APIへフルアクセス可能

セッションで紹介されたGA/Public Previewの機能

多数あるので網羅的にはセッションを確認してほしいですが、抜粋してお届けします。

ACNS: Container Network Logs [Public Preview]

- コンテナ間通信のログを管理し、DNS問題やレイテンシなどのトラブルシューティングに役立つ

- そのうち診断設定に入ってくるかもしれない?

- ログ量が膨大になりそうなのでご利用は計画的に。

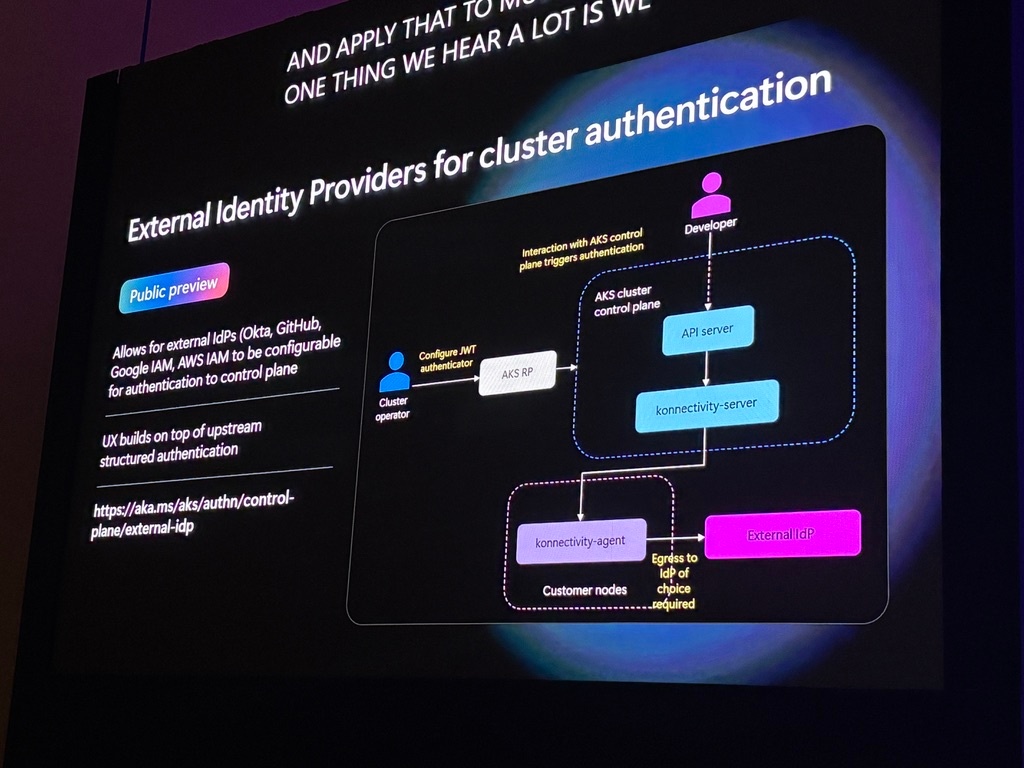

外部IdPの認証[Pulic Preview]

- API Serverの認証がEntraID以外の外部IdPに対応

- 構造化認証へのサポートであり、OIDCプロバイダーをサポート。JWT認証トークンを介して認証。

- 認可は、Kubernetes RBACで設定

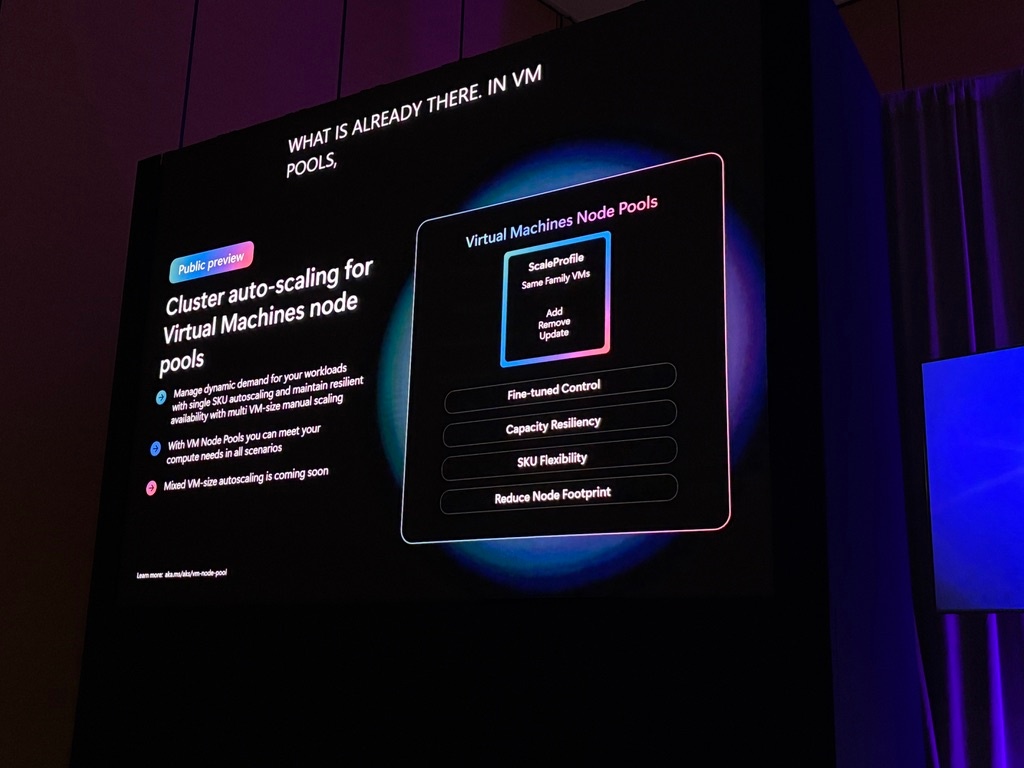

Cluster auto-scaling for Virtual Machines node pools[Public Preview]

- VM Npool(複数のVM SKUを混在できるノードプールタイプ)において、Cluster Autoscalerが動作するように。すごい(小並感)

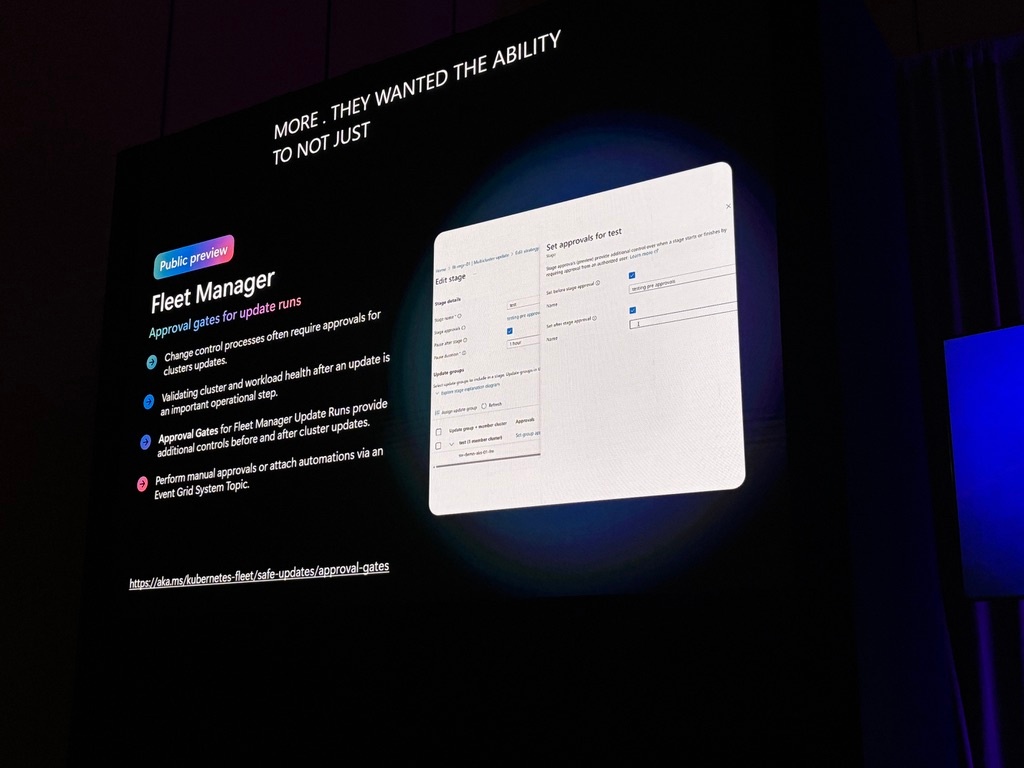

Fleet Manager Approval gates for update runs[Public Preview]

- クラスター更新パイプラインに明示的な承認ゲートを導入できるようになった。

- テスト環境からステージング、本番環境へと移行する際に、手動での承認や、Event Gridを介した自動テスト結果に基づく承認をフックすることが承認可能に

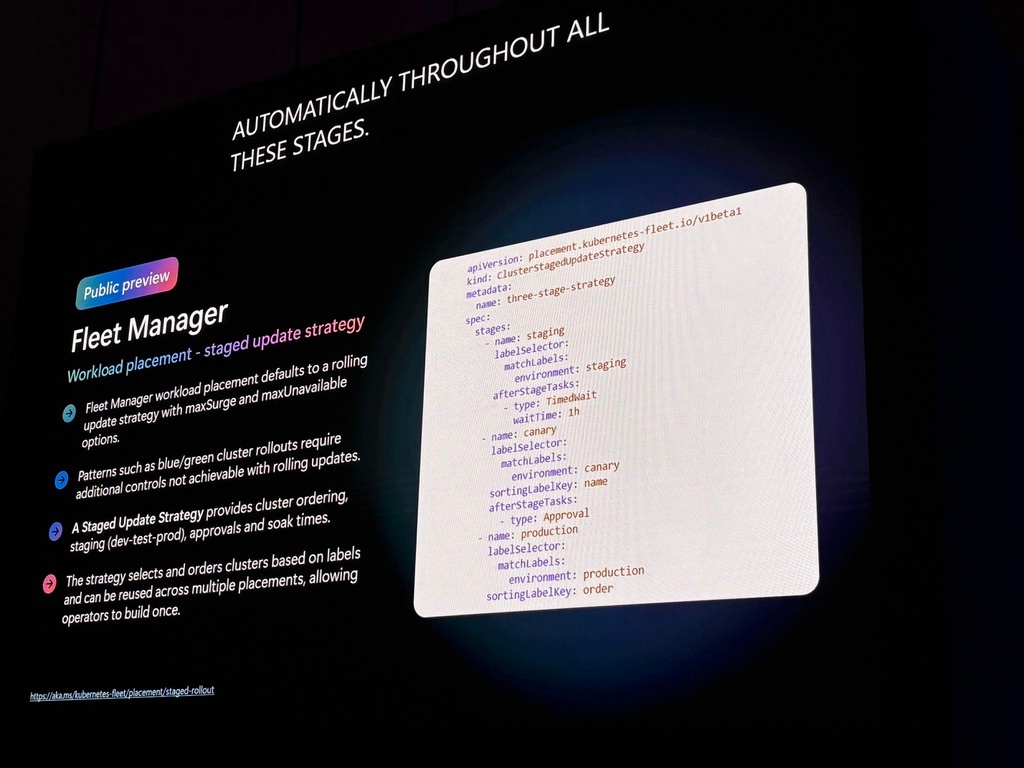

Fleet Manager - Workload placement - staged update strategy [Public Preview]

- クラスター構成だけでなく、ワークロード自体のロールアウト順序も制御できるように。

- クラスターの順序付け、ステージング(dev-test-prod)、承認、ソークタイムを定義し、安全なブルー/グリーンデプロイメントパターンを自動化可能

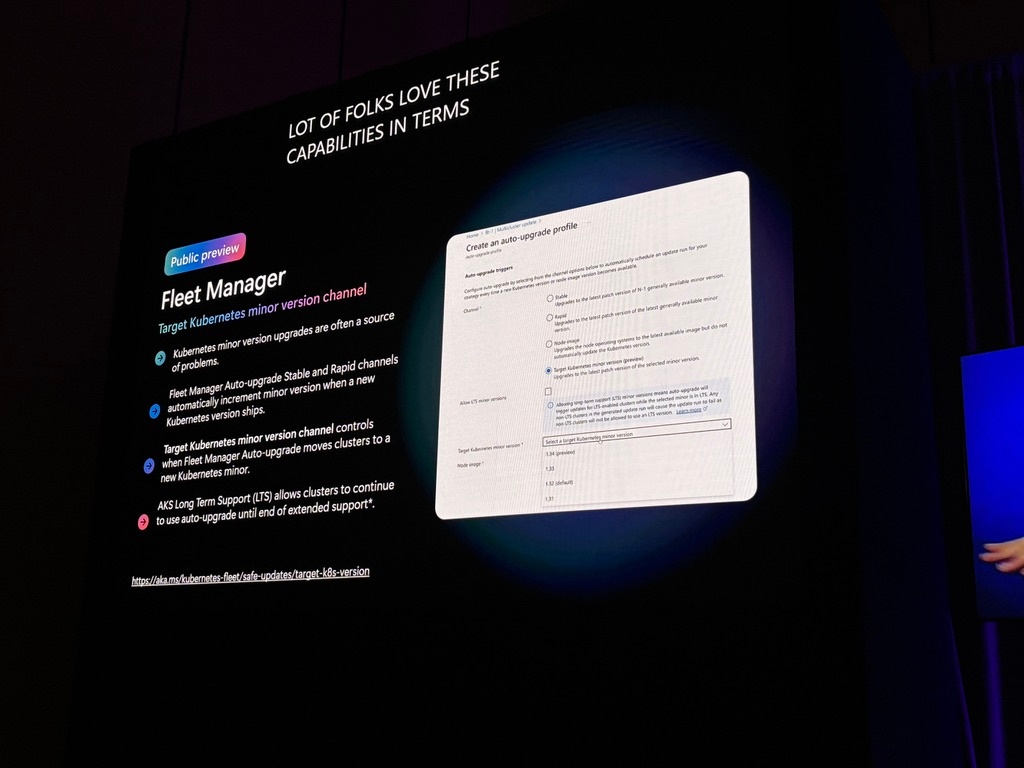

Target Kubernetes minor version channel [Public preview]

複数のクラスターが存在するフリート全体で、Kubernetesのマイナーバージョンアップグレードを一元的に自動化し、順次適用していくことが可能に。

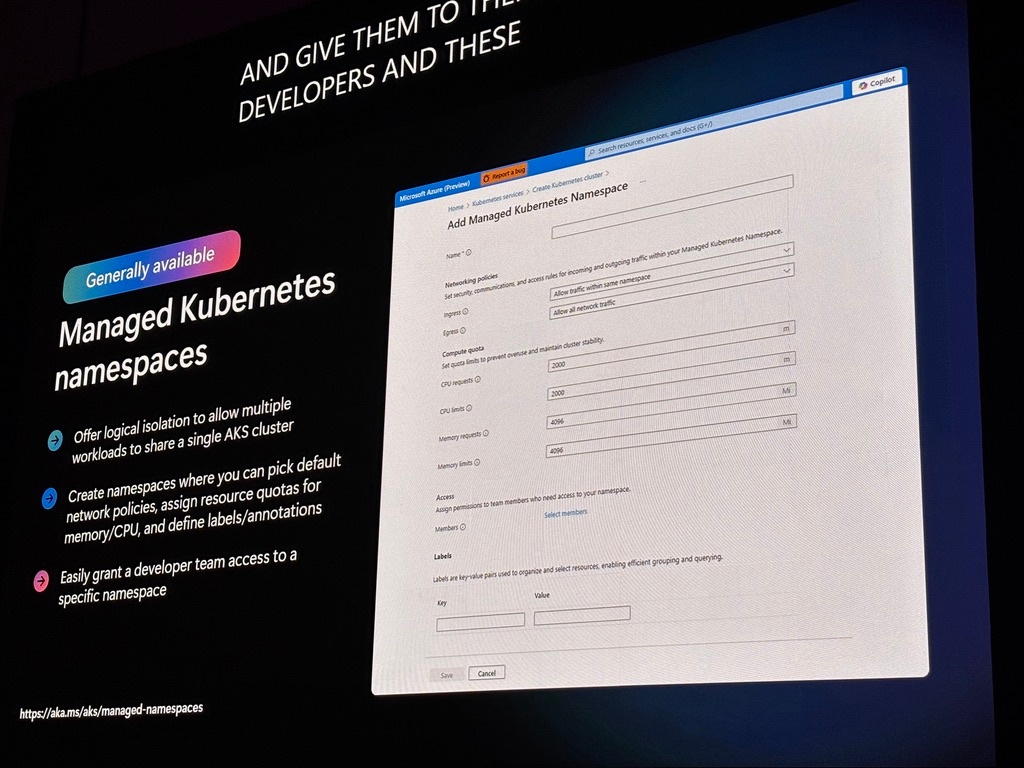

Managed Kubernetes namespaces[GA]

- 複数のワークロードを単一のAKSクラスターで共有するために、論理的な隔離を提供。

- ネットワークポリシーを選択したり、メモリ/CPUのリソースクォータを割り当てたり、開発者チームを特定の名前空間に簡単に割り当てられる。

- マイクロサービスごとの隔離を、AKSのリソースレイヤで設定可能になり、クラスタ管理者が開発チームに払い出していくイメージだと思われる。

- さらに、Fleet Managed Namespaces[Public Preview]ではマルチクラスターであることを意識せず単一名前空間として利用可能に。

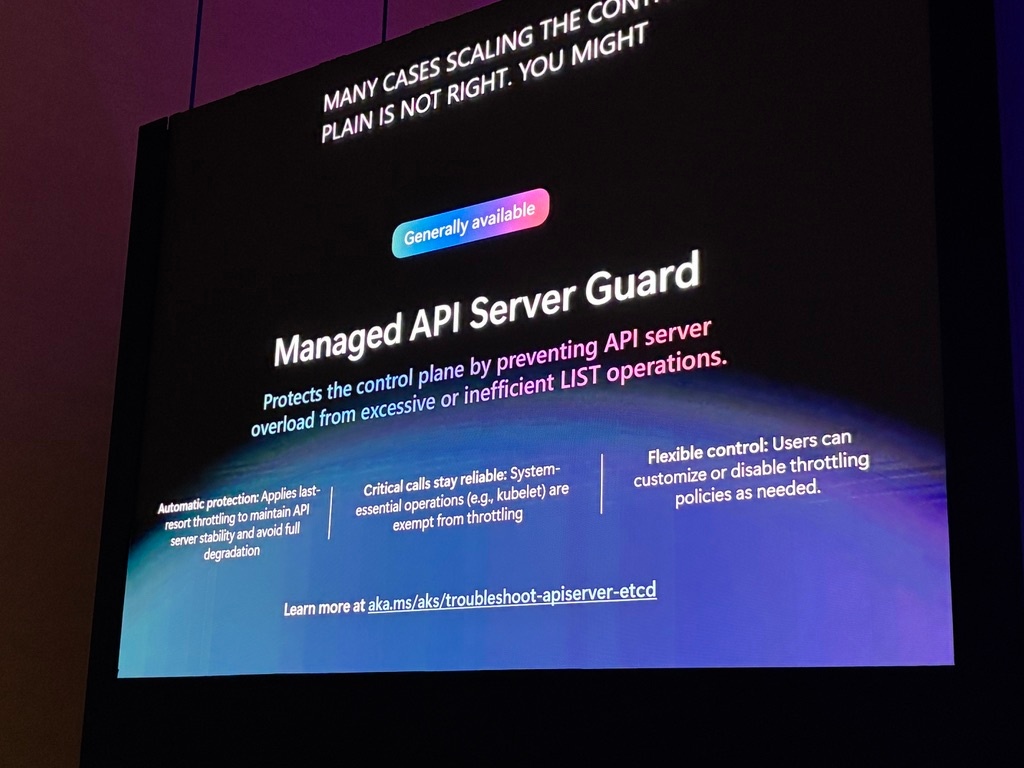

Managed API Server Guard[GA]

- 大量の非効率なLIST操作などによるAPIサーバーの過負荷を防ぎ、コントロールプレーンを保護する。

- 重要なシステム操作はスロットリングから除外されるため、安定性が保たれる

この機能が欲しいと思うくらい大規模運用をしてみたい人生でした

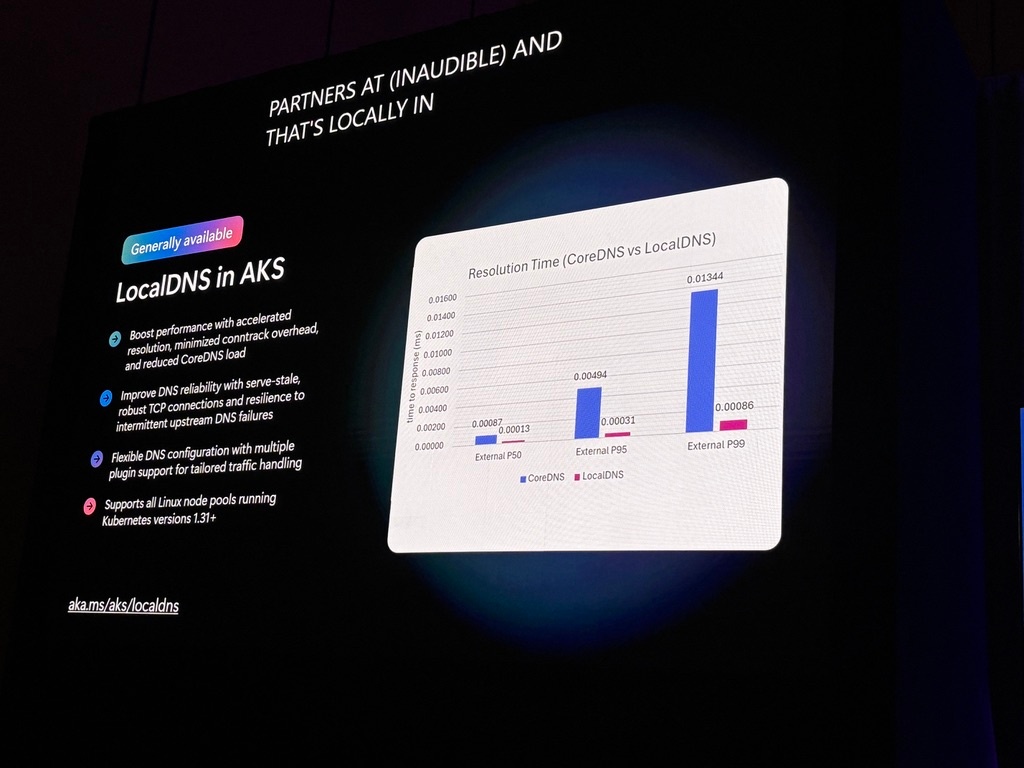

LocalDNS in AKS[GA]

- CoreDNSの負荷を最小限に抑える。

- ノードローカルで動作するため、DNSの信頼性と速度が高まる。

この機能が欲しいと思うくらい大規模運用をしてみたい人生でした(2回目)

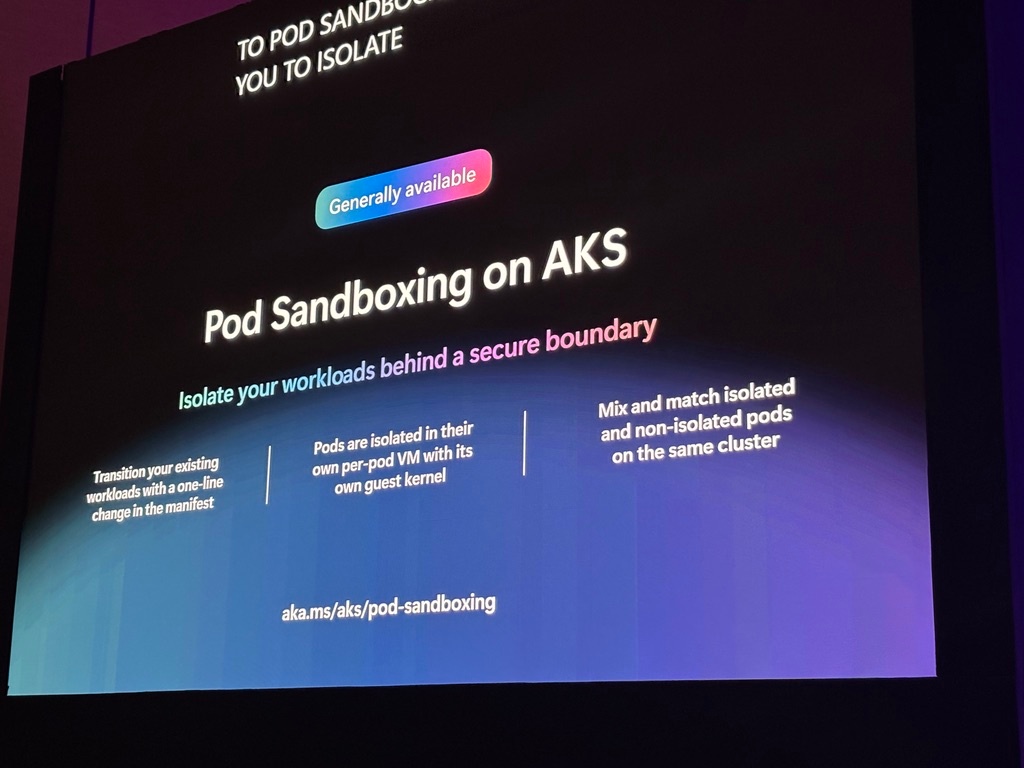

Pod Sandboxing on AKS[GA]

- ワークロードを安全な境界の背後に隔離するために、独自のゲストVMとカーネルを持つPodを利用できるように。

- Kata Containers という仕組みを利用しており、ホストとコンテナ (Pod) の間に個別のカーネル層を挟むことで、カーネルレベルでの分離を図る。

- 既存のワークロードもマニフェストに

runtimeClassName: kata-vm-isolationを1行追記するだけ隔離状態に移行可能。 - 機密性を高めるためのご利用を。

- 参考: https://zenn.dev/08thse/articles/84-aks-pod-sandboxing-pv

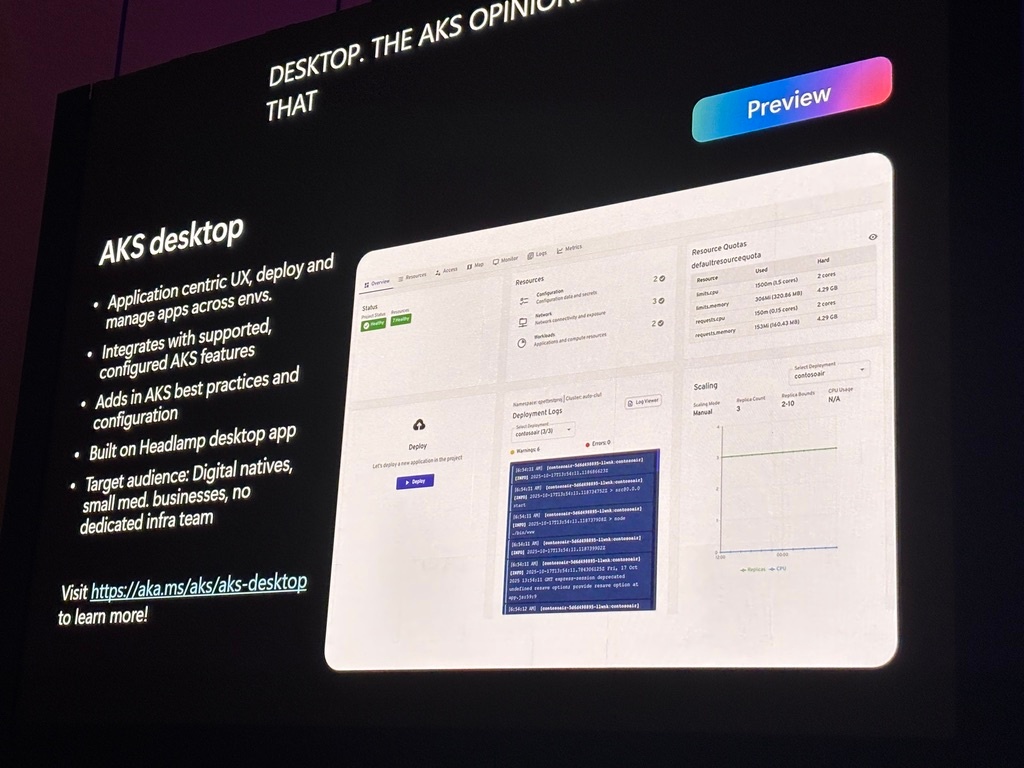

AKS Desktop[Preview]

- HeadlampをベースにしたGUIベースの管理画面

- 開発者向けにKubernetes管理を簡略化することが狙い。

Agentic CLI for AKS[Public Preview]

- AIを活用した自然言語インターフェースがAzure CLIに統合。

- トラブルシューティングが捗る事を期待!

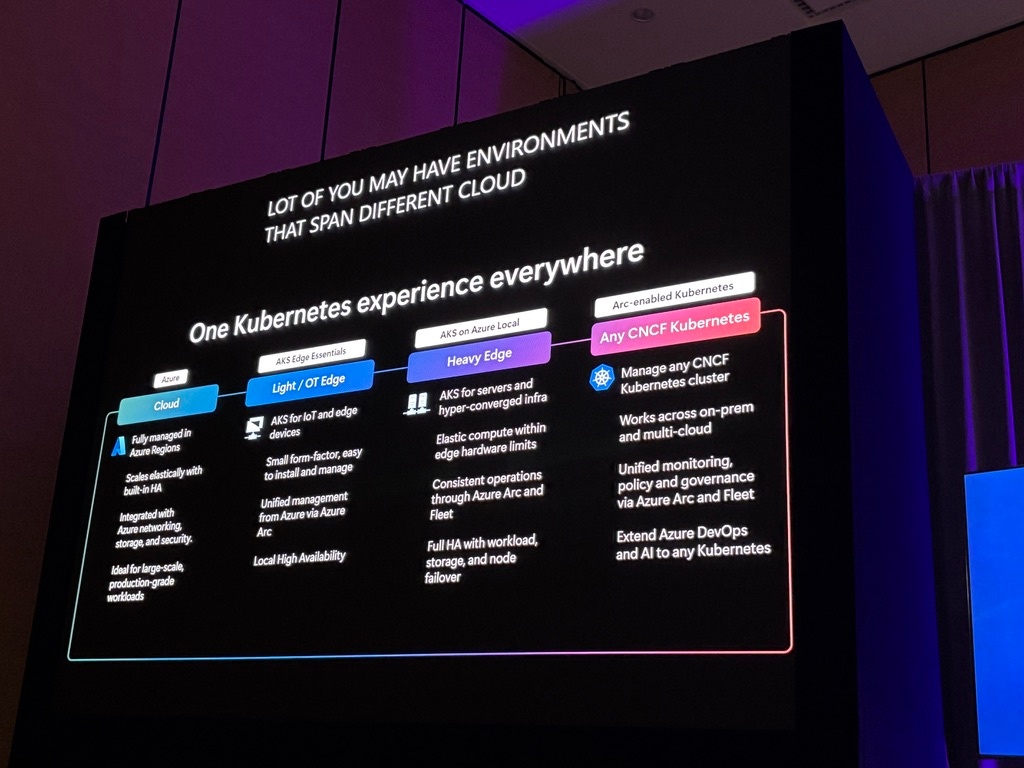

One Kubernetes experience everywhere

セッションの終盤では One Kubernetes experience everywhere という言葉でMicrosoftのビジョンが語られていました。

これは

- 同じKubernetes体験を、エッジ、クラウド、オンプレミス全てで可能になるようにする

- それらをFleet Managerで一元管理

という事だと解釈しています。(そして、その全てでAIワークロードが実行されている。SLMもLLMも)

一つ一つの機能を見ると機能でしか見えませんが、紐解くとMicrosoftがサービス展開する上で苦戦したことがマネージドサービスに組み込まれていった結果なのだろうなと感じられ非常に面白いセッションでした。

[LAB517]Next-Gen AKS Operations with Models, and Agents, and MCPs (oh my!)

Microsoft Igniteでは、多数のLABが開催されていました。

その中の一つに、AKSの次世代運用と題して生成AIを使った運用のLABが実施されました。

ありがたいことにGitHubリポジトリも公開されています。

以下の3つを利用して、自然言語でのAKS運用を体験できます。

おわりに

長くなってきたので、一旦ここまでにします。

AKS第二弾があるかもしれません(あるのか?)

イオングループで、一緒に働きませんか?

イオングループでは、エンジニアを積極採用中です。少しでもご興味をもった方は、キャリア登録やカジュアル面談登録などもしていただけると嬉しいです。

皆さまとお話できるのを楽しみにしています!

Discussion