今さらながらGoogleの「NotebookLM」を触ったら、インターネットサーフィンが普通にそのまま"仕事"になった話

6月頭くらい? にGoogleがリリースして話題になっていた、自分専用のRAGが簡単に組めるLLMツール「NotebookLM」ですが、そのうち触ろうと思いつつも、「またRAGか」「どうせRAGでしょ? 知ってます」みたいな気持ちでいたら腰が重くなってしまい、いつのまにか一ヶ月くらい経ってしまっていました。

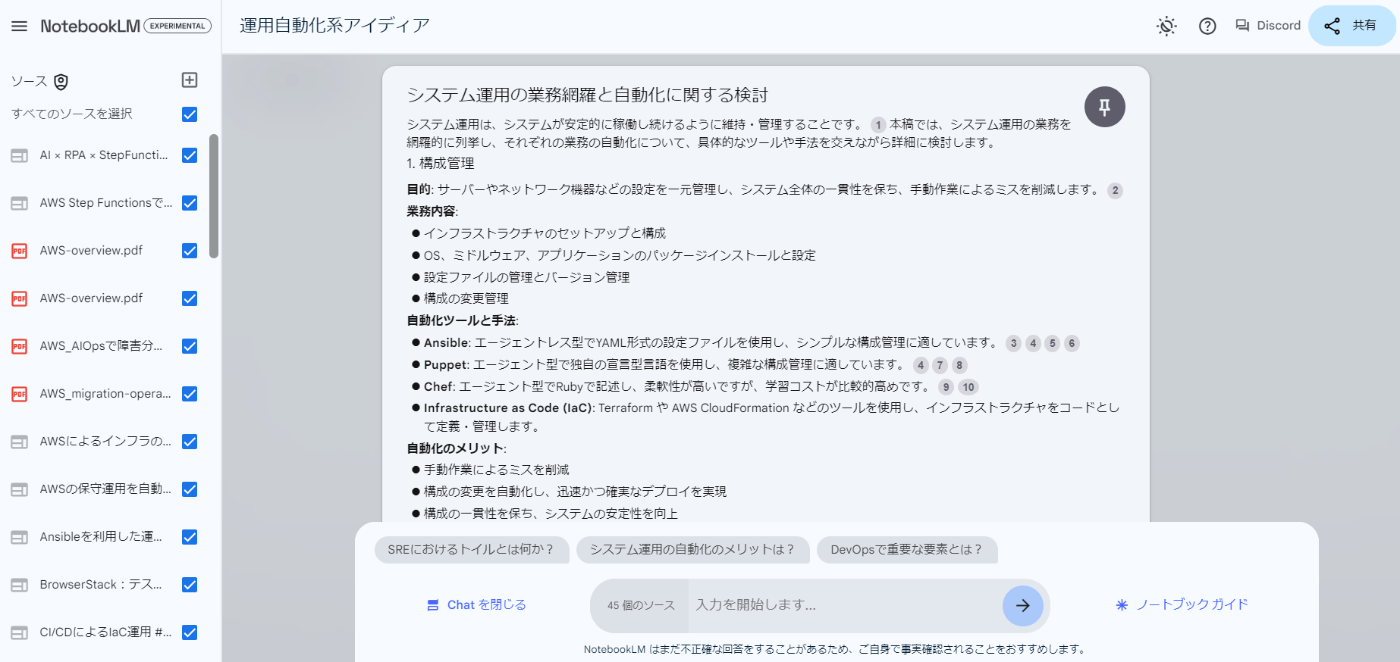

そして今日、たまたまちょっと時間が空いたので触ってみたんですが、想像していたよりもずっと楽しくてすごかったので書き残したく思った次第です。ちなみにこれ↓

NotebookLMってファイルとかURLとかかなりの量放り込めて、放り込まれただけ参照できる(しかもかなり精度高い)っていうツールなんですが、これの何がすごいというと、インターネットサーフィンをしながらおもしろいと思った記事があったら、そのままNotebookLMに放り込むだけで「自分専用のLLMを育てている」ということになるわけですね。つまり、インターネットをぼんやり眺めているだけでも「生成AIを育てている=生成AI関連の仕事をしている」ということになるわけです。技術がどうとかではなくて、ただ遊んでいるつもりがそのままなぜか仕事になっていて賃金が発生してしまっているということ――これこそがイノベーションであり、革命でしょう。

言いたいことは以上なのですが、ついでにNotebookLMで生成されたテキストをご紹介して終わっていきたいと思います。

システム運用の業務網羅と自動化に関する検討

システム運用は、システムが安定的に稼働し続けるように維持・管理することです。 本稿では、システム運用の業務を網羅的に列挙し、それぞれの業務の自動化について、具体的なツールや手法を交えながら詳細に検討します。

1. 構成管理

目的: サーバーやネットワーク機器などの設定を一元管理し、システム全体の一貫性を保ち、手動作業によるミスを削減します。

業務内容:

- インフラストラクチャのセットアップと構成

- OS、ミドルウェア、アプリケーションのパッケージインストールと設定

- 設定ファイルの管理とバージョン管理

- 構成の変更管理

自動化ツールと手法:

- Ansible: エージェントレス型でYAML形式の設定ファイルを使用し、シンプルな構成管理に適しています。

- Puppet: エージェント型で独自の宣言型言語を使用し、複雑な構成管理に適しています。

- Chef: エージェント型でRubyで記述し、柔軟性が高いですが、学習コストが比較的高めです。

- Infrastructure as Code (IaC): Terraform や AWS CloudFormation などのツールを使用し、インフラストラクチャをコードとして定義・管理します。

自動化のメリット:

- 手動作業によるミスを削減

- 構成の変更を自動化し、迅速かつ確実なデプロイを実現

- 構成の一貫性を保ち、システムの安定性を向上

2. リリース管理

目的: アプリケーションやシステムの変更を計画的かつ効率的に本番環境にリリースします。

業務内容:

- リリース計画の作成と進捗管理

- ビルド、テスト、デプロイの自動化

- リリース後の動作確認

- ロールバック手順の整備

自動化ツールと手法:

- Jenkins: CI/CDツールとして広く使用され、ビルド、テスト、デプロイを自動化するパイプラインを構築できます。

- CircleCI: クラウドベースの CI/CD ツールで、迅速なセットアップとスケーラビリティを提供します。

- Azure DevOps: マイクロソフトが提供する CI/CD ツールで、Azure 環境との統合が容易です。

- GitHub Actions: GitHub リポジトリに統合された CI/CD 機能で、コードの変更をトリガーに自動化を実現できます。

- フィーチャーフラグ: 新機能を段階的にリリースするための手法で、設定変更だけで機能の有効/無効を切り替えられます。

自動化のメリット:

- リリース作業の効率化と迅速化

- ヒューマンエラーの削減

- 迅速なフィードバックループによる開発スピードの向上

3. 監視

目的: システムの健全性を継続的に監視し、問題を早期に発見・解決します。

業務内容:

- システムメトリクスの収集(CPU使用率、メモリ使用量、ディスクI/Oなど)

- アプリケーションパフォーマンスの監視

- ログの収集、分析、アラート

- 障害発生時の通知とエスカレーション

自動化ツールと手法:

- New Relic: アプリケーションパフォーマンス監視 (APM) ツールとして広く使用され、パフォーマンスボトルネックの特定やエラー分析に役立ちます。

- Datadog: インフラストラクチャ、アプリケーション、ログなど、様々なデータを統合的に監視できます。

- Splunk: ログ分析に特化したツールで、大量のログデータから迅速に問題の原因を特定できます。

- Zabbix: オープンソースの監視ツールで、柔軟な設定とカスタマイズが可能です。

自動化のメリット:

- 問題の早期発見と迅速な対応

- システムの安定稼働とサービスレベルの向上

- 手動監視の負担軽減

4. インシデント管理

目的: 障害発生時に迅速に復旧し、影響を最小限に抑えます。

業務内容:

- 障害の切り分けと原因調査

- 復旧手順の実行

- 影響範囲の特定と顧客への連絡

- 再発防止策の実施

自動化ツールと手法:

- PagerDuty: インシデント発生時のアラート通知とエスカレーションを自動化できます。

- Jira Service Management: インシデントの追跡、管理、報告を効率化できます。

- Statuspage: インシデント発生時の顧客への情報提供を迅速に行えます。

自動化のメリット:

- 迅速な障害対応と復旧時間の短縮

- 影響範囲の最小化

- 顧客への迅速な情報提供

5. バックアップとリカバリ

目的: データの損失や破損に備え、迅速に復旧できるようにします。

業務内容:

- 定期的なデータのバックアップ

- バックアップデータの検証

- 障害発生時のデータリカバリ

自動化ツールと手法:

- AWS Backup: 様々なAWSサービスのバックアップを一元管理できます。

- Rubrik: クラウドネイティブなデータ保護プラットフォームで、バックアップとリカバリを自動化できます。

- Veeam: 仮想環境のバックアップとリカバリに特化したツールです。

自動化のメリット:

- データ損失のリスク軽減

- バックアップ/リカバリ作業の効率化

- 人為的ミスによるバックアップ漏れを防ぐ

6. セキュリティ管理

目的: システムとデータを不正アクセス、攻撃、脅威から保護します。

業務内容:

- ファイアウォール、IDS/IPSなどのセキュリティ対策の実装

- アクセス制御と認証

- 脆弱性スキャンとセキュリティパッチの適用

- セキュリティログの監視と分析

自動化ツールと手法:

- AWS Security Hub: AWS環境のセキュリティ状態を一元的に可視化し、セキュリティリスクを管理できます。

- Tenable.io: 脆弱性管理プラットフォームで、システムの脆弱性を自動的に検出・評価できます。

- Palo Alto Networks Cortex XDR: エンドポイント、ネットワーク、クラウドを統合的に保護するセキュリティプラットフォームです。

自動化のメリット:

- セキュリティ脅威への迅速な対応

- セキュリティ対策の効率化

- セキュリティリスクの低減

その他

上記以外にも、以下のような業務があります。

- キャパシティ管理: システムリソースの使用状況を監視し、必要に応じてリソースを増減します。

- パフォーマンスチューニング: システムのパフォーマンスを最適化し、応答速度や処理能力を向上させます。

- コスト管理: システムの運用コストを分析し、最適化を図ります。

これらの業務についても、自動化ツールや手法を導入することで、効率化と精度の向上が見込めます。

まとめ

システム運用の自動化は、ツールを導入するだけでなく、組織文化やチームの意識改革も重要となります。 SRE (Site Reliability Engineering) の考え方を導入し、ソフトウェアエンジニアリングの技術を運用に取り入れることで、自動化をより効果的に推進できます。 自動化によって生まれた時間を、より創造的で付加価値の高い業務に充てることで、システムの信頼性と可用性を向上させ、ビジネスの成功に貢献できます。

画面で見るとこんな感じ。左側がインプットしている資料やURL。

最後に宣伝

毎月ナゴヤイノベーターズガレージというところで生成AIをイベントやっててなんか話しています。ぜひ来てください!

Discussion