Windows LAPSを使ってローカル管理者のパスワードを管理

Windows LAPS

LAPS:Local Administrator Password Solution

Windows ローカル管理者パスワード ソリューション (Windows LAPS) は、Microsoft Entra に参加しているデバイスまたは Windows Server Active Directory に参加しているデバイス上のローカル管理者アカウントのパスワードを自動的に管理し、バックアップする Windows の機能です。 また、Windows LAPS を使用して、Windows Server Active Directory ドメイン コントローラーのディレクトリ サービス復元モード (DSRM) アカウントのパスワードを自動的に管理およびバックアップすることもできます。 承認された管理者は DSRM パスワードを取得して使用できます。

なぜ必要か?

キッティングする際、イメージの展開をすることが多く、初期セットアップに利用したローカル管理者のパスワードは共通になってしまう。

セキュリティ侵害が起きた場合、広がる要因となるため、自動的に複雑なものに変更して管理できる。

検証した環境

- Active Directoryサーバ

- Windows Server 2016 Datacenter

- クライアント

- Windows11 Pro 23H2

今回の環境は、ADがWindows Server 2016でありLAPSの設定がServer上ではできなかったので、クライアントにAD DSとグループポリシーのRSATツールをインストールしておき、以下の操作を実施した。

操作の流れ

- Windows Server Active Directory スキーマの更新

- OUにパスワード更新権限を許可する

- グループポリシーでコンピュータのポリシーを構成する

設定

- Windows Server Active Directory スキーマの更新

Windows Server Active Directory スキーマは、Windows LAPS を使用する前に更新する必要。

これは、フォレスト全体で 1 回限りの操作。

※Windows Server 2022 または Windows Server 2019 ドメインコントローラでローカルで実行できますが、Windows LAPS PowerShell モジュールに対応していれば、ドメインコントローラ以外でも実行可能

管理者権限で、PowerShellを起動し実行

PS C:\> Update-LapsADSchema

質問があるが、Yで進める。

- OUにパスワード更新権限を許可する

管理対象デバイスには、そのパスワードを更新するためのアクセス許可が付与されている必要があり。

この設定を行ったOUに所属するコンピュータのパスワード変更ができるようになる。

Set-LapsADComputerSelfPermission -Identity <OUを指定>

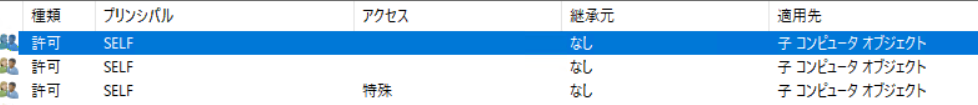

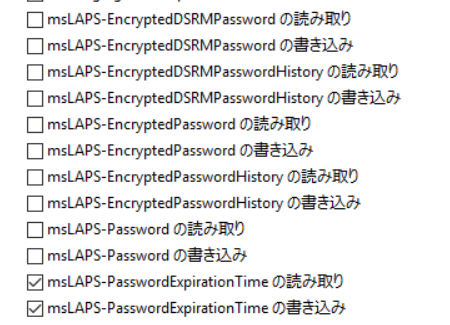

このコマンドで実際に付与される権限は以下のとおり。

間違ってOUを指定した場合は、[ActiveDirectoryのユーザーとコンピューターの管理]で、該当のOUのプロパティ→セキュリティの詳細設定からこの権限を削除できる。

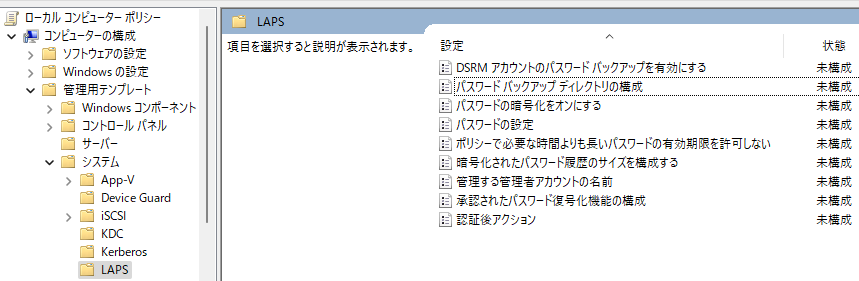

- グループポリシーでコンピュータのポリシーを構成する

[コンピュータの構成]-[ポリシー]-[管理用テンプレート]-[システム]-[LAPS]

を設定していく

-

パスワードバックアップディレクトリの構成

:ローカル管理者アカウントのバックアップ先を指定

・Azure Active Directory

・Active Directory -

パスワードの暗号化をオンにする

:ドメイン機能レベルがWindows Server2016以上なら効果あり

構成されていない場合、既定で有効 -

パスワードの設定

:パスワードパラメータを構成

パスワードで使用される文字、長さ、有効期間を設定可能 -

暗号化されたパスワード履歴のサイズを構成する

:ADに保存される以前の暗号化されたパスワードの数を構成できる。 -

管理する管理者アカウントの名前

:構成しなかった場合は、ビルドインのAdministratorアカウントが管理される。

キッティング時に利用した管理者アカウントが別にあり、それを管理したい場合はこのポリシーで構成する。 -

認証後アクション

:LAPSで設定されたパスワードを使って認証したあとの猶予期間と以下のアクションを構成可能- パスワードをリセット

- パスワードをリセットし、マネージドアカウントをログオフする

- パスワードをリセットしてデバイスを再起動する

- 何もしない

ローカルの管理者でログインされたら、猶予期間で指定時間が経過したらパスワードをリセットしたうえで、強制的にログオフや再起動を実行されることできる。

検証を行った際の設定

-

パスワードバックアップディレクトリの構成:有効

・バックアップディレクトリ:Active Directory -

パスワードの暗号化をオンにする:有効

-

パスワードの設定:有効

・パスワードの複雑さ:大文字+小文字+数字+特殊文字

・パスワードの長さ:14

・パスワードの有効期間:180 -

暗号化されたパスワード履歴のサイズを構成する:有効

・暗号化されたパスワード履歴のサイズ:3 -

管理する管理者アカウントの名前:有効

・管理者のアカウント名:testadmin -

認証後アクション:有効

・猶予期間(時間):8

・操作:パスワードをリセットしてデバイスを再起動するる。

端末にグループポリシーが適用されたあとは、「Active Directoryユーザーとコンピューター」でLAPSで管理するコンピュータオブジェクトのプロパティでLAPSタブを開くとパスワードが更新されていることがわかる。

Discussion