[Azure] Microsoft Defender for Cloud (Servers) を試してみた

Azure における様々なセキュリティ機能を担う Microsoft Defender for Cloud (MDfC)。色々と試してみたい機会が訪れたので、自分でも手を付けてみました。

ざっくり概要は下記の記事などが参考になります。

今回は、MDfC の中でも「for Servers」となる、Azure VM に関するセキュリティ機能の一部を試しました。

やってみた

まずは無効化状態

まずは無効化状態。推奨事項には特に何も表示されていません。

有効化

下記の手順を参考に MDfC を有効化します。今回は Servers の Plan 2 を適用しました。

推奨事項の確認

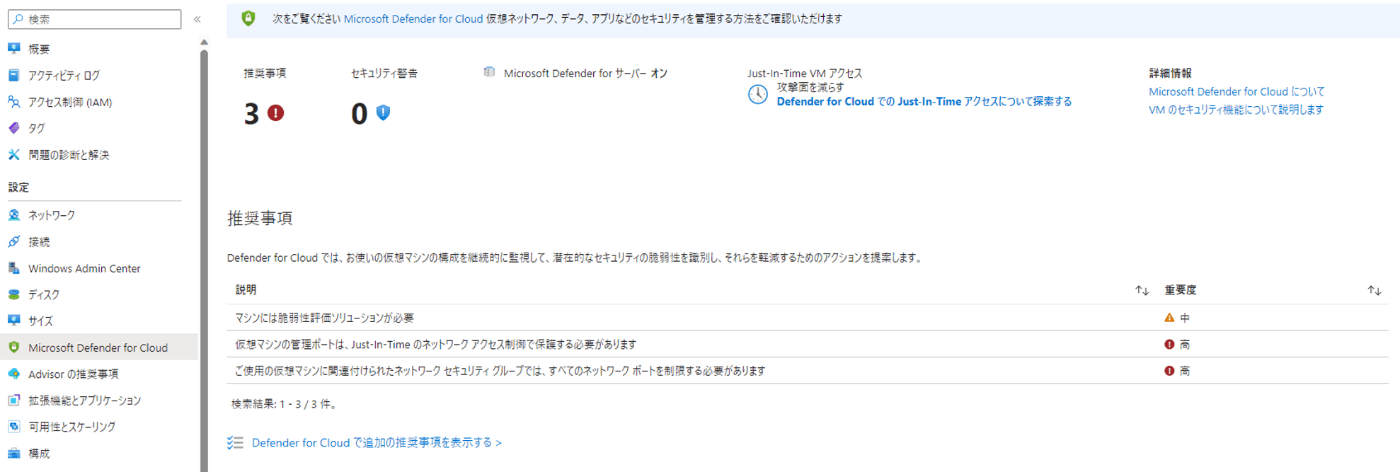

しばらく待ってから推奨事項の画面を確認すると、いくつかの推奨事項が出ました。

対応してみる

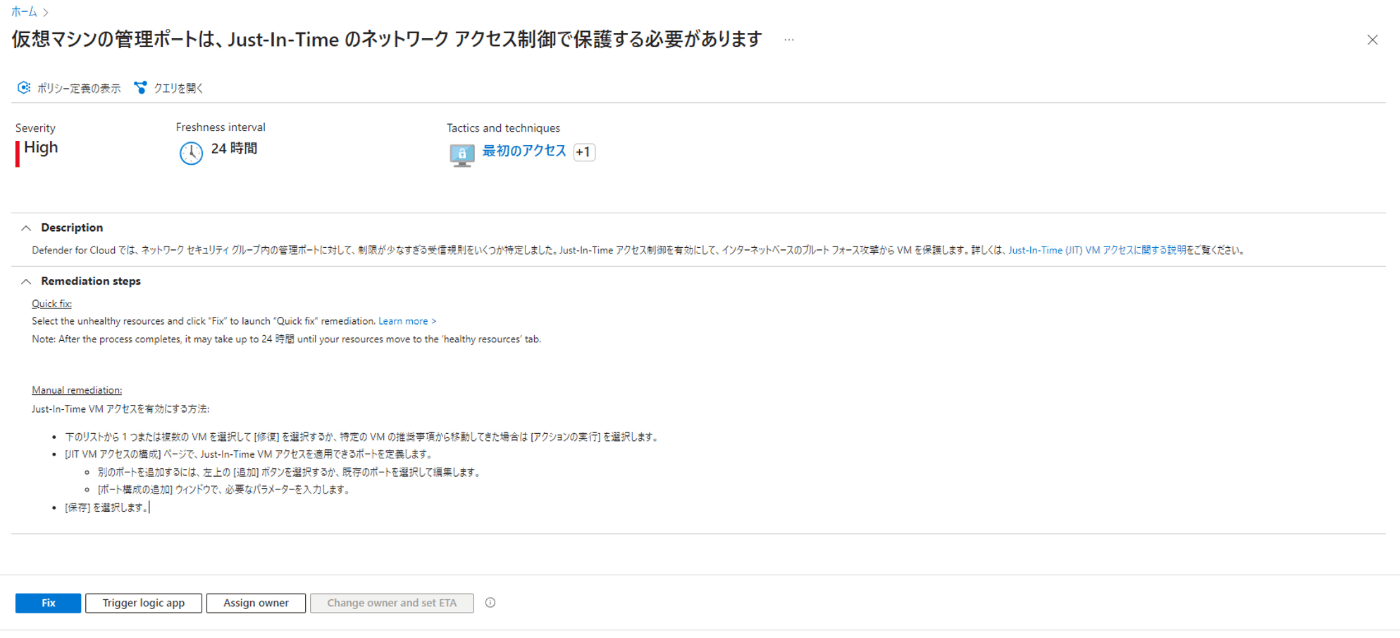

「仮想マシンの管理ポートは、Just-In-Time のネットワーク アクセス制御で保護する必要があります」について対応してみます。

推奨事項をクリックすると、対処を行う画面に遷移します。

本項目では Quick fix が利用できそうです。自動で Just-In-Time (JIT) VM アクセスを有効にしてくれます。

対応後の確認

対応後、対応できているかを確認したい…のですが、すぐには反映されません。

残念ながら、本項目では 24 時間程度待たなければなりません。サポートにも確認してみましたが、この時間を短縮する (手動で更新する等) 方法は無く、類似の要望は過去にもフィードバックされていたものの、却下されてしまったようです。残念。

対応してみる (2)

次に、「コンピューティングとストレージのリソース間で一時ディスク、キャッシュ、データ フローを仮想マシンによって暗号化する必要がある」に対応してみます。

本項目では Quick fix が利用できないため、「Remediation steps」の手順に沿って対応します。

対応後の確認 (2)

こちらの項目も 24 時間待たなければならないですね…。

翌日確認したところ、無事、両方の推奨事項が表示されなくなっていることを確認できました。

まとめ

ということで、MDfC による VM のセキュリティ推奨事項の確認と対処でした。

推奨事項として表示されるので、設定・考慮漏れなどのガバナンス第一歩に役立つ機能です。

Azure Arc 等での連携さえできていれば、Azure 上に限らずオンプレミス等の VM でも使えるところも嬉しいですね!

Discussion