「LINEヤフー株式会社に対する個人情報の保護に関する法律に基づく行政上の対応について」を読んだ

ソース

この記事は自分のメモ程度に書いているものなので一次情報を読んでください

ざっくりとした流れの説明

P15より引用

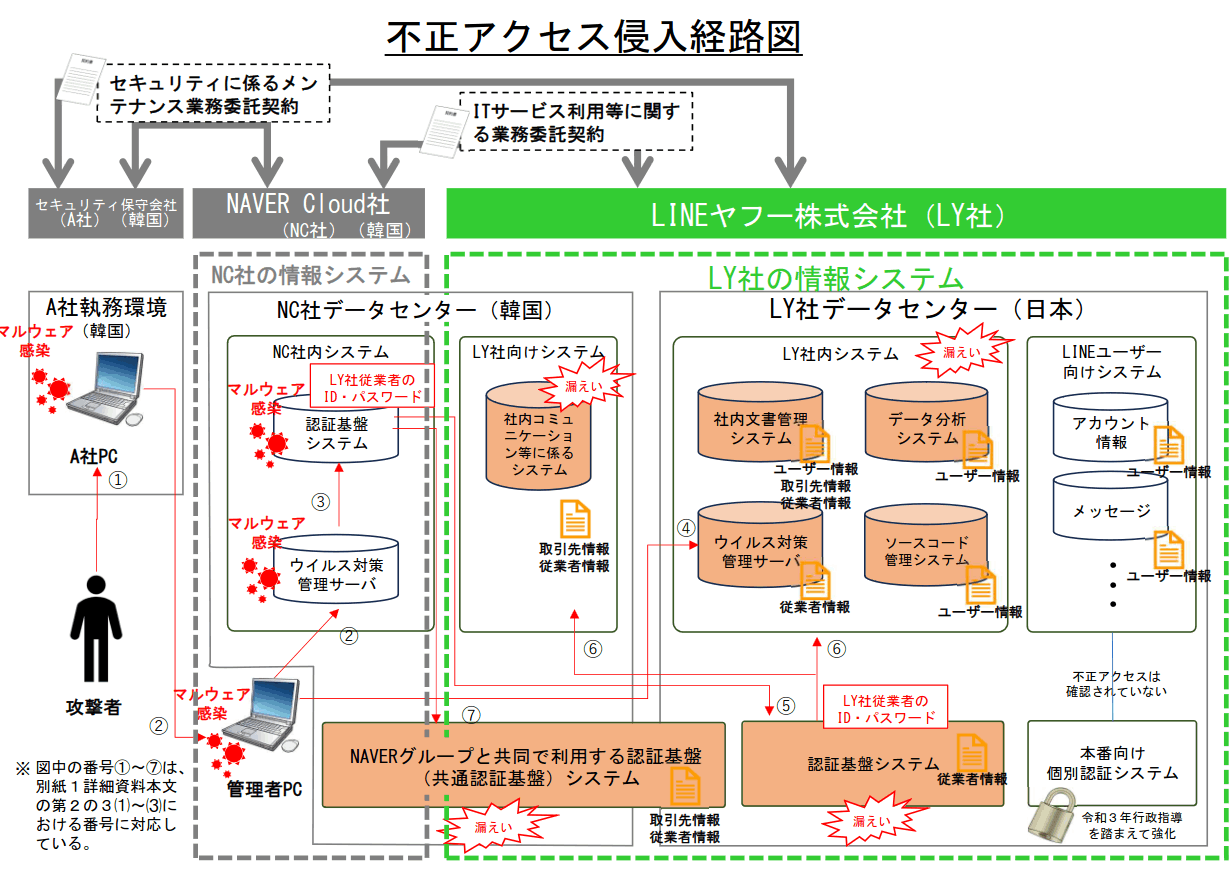

Naver Cloud社(以下NV社とする)ウイルス対策管理サーバの保守管理業務を委託されていたA社のパソコンがマルウェア感染させ、感染させたパソコンを踏み台として、NV社に保管されていたLY社の認証基盤へのアクセス情報を取得し、そのアクセス情報を使ってLY社の認証基盤内のサービスに関わるシステムへの認証情報を取得し、個人データを不正に取得したという事案。

なぜこの問題が起きたのか

LY社とNC社のネットワーク接続部分での不備

NAVER グループ及び LY 社が共同で共通認証基盤システムを利用していたことに起因 し、NAVER グループの情報システムが多数所在する NC 社データセンターと LY 社データ センターとの間はネットワーク接続が不可避であったこと及び NC 社と LY 社は、同じ グループ会社として様々な業務を協業してきた経緯から、NC 社に対しては、LY 社のシ ステムへの広範囲なアクセスが許可されていた。

権限管理が不十分といったところですかね。

OPA/Regoを使ったPolicy as Codeをしていたら少しは防げたのかも知れませんね。(単純な権限管理ミスってわけではなく、組織的方針なので関係ない気がしますが)

IDとパスワードだけで重要性の高い情報システムのアクセス制限を済ましていた

LY 社では、本件事案で不正アクセスの被害がなかった LINE のアカウント情報、メッセージ、通話音声、動画配信等を管理するサーバについては、重要度が高い個人データ を管理する情報システムであると認識し、当委員会が行った令和3年の指導を踏まえ た再発防止策として、かかるサーバへのアクセスには ID・パスワードに加え、事前登 録されたスマートフォンの所持確認を行うことによる多要素認証を導入していた。

他方、本件で不正アクセスがなされたデータ分析システム等については、LINE のユ ーザー情報が保管されているにもかかわらず、ID・パスワードのみでの認証方式を採用 していた。仮に、データ分析システム等へのアクセスについて、攻撃者が LY 社の従業 者になりすましたログインを防止するような強度の高い認証方式を導入していれば、 攻撃者が前記第2の3⑵及び⑶の不正アクセスで漏えいした従業者情報(LY 社従業者 の ID・パスワードを含む。)を利用したとしても、さらなる侵入には至らなかった可能性がある。

多要素認証が未導入だったと報告書には書かれているので、それをやっていったら防げたのかも知れません。しかし、この種のサプライチェーン攻撃は近年高度化していて、SMS認証などはSIMスワップで抜ける上に、通知に認証方式の認証はCloudflareの事例等もあるので、セキュアにしたいならYubiKeyのようなFIDO2とWebAuthnに対応したデバイスを使うのが堅実かも知れません。

感想

組織が大きくなると、隅々まで把握することが難しいため、このような事例が起こりがちだなとは思います。仕組みで解決していく以外方法はないと思います。