Google のノーコードツール「Opal」が登場したので脆弱性情報の調査をさせてみた

こんにちは、CSC の平木です!

みなさんは、AI を活用してセキュリティ運用を効率化していますか?

いまや調査や文章・スライド作成など幅広い領域で AI を活用しているかと思いますが、

もっと AI に実行させたいことを特定のフローで標準化し同じ品質で回答結果を得たいと思ったことはありませんか?

そこで利用できるのが Opal という AI アプリをコーディングなしで手軽に作られるサービスです。

今日はこれを使って CVE に基づく脆弱性情報に関して調査する AI ミニアプリを作ってみたのでどんなサービスなのか含めご紹介します。

Opal とは

Opal は、n8n や Zapier や最近話題となった OpenAI の AgentKit のような類の AI を活用した特定のフローをノーコードで作成できる AI ミニアプリです。

アプリを作るのにコードの知識は不要で、所定の指示を与えれば作成可能なため簡単なものであれば 1 つの指示を与えて数分でほしい AI ミニアプリが誕生します。

使い方

アクセスからミニアプリがデプロイの準備の手順はほんの 2 ステップです。

- まずは Opal にアクセスします。

- 右上に「Sign in」という箇所から Google アカウントでログインします

以上です。

ログインからデプロイまでもほんのちょっとの作業でできますが、

実際今回作ってみた脆弱性調査アプリを作ってみたケースからどんなパラメータがあるのかも見ながら確認してみます。

各機能について

まず最初アプリを作りたいときは Your Opal App の下の Create New を押すと開始できます。

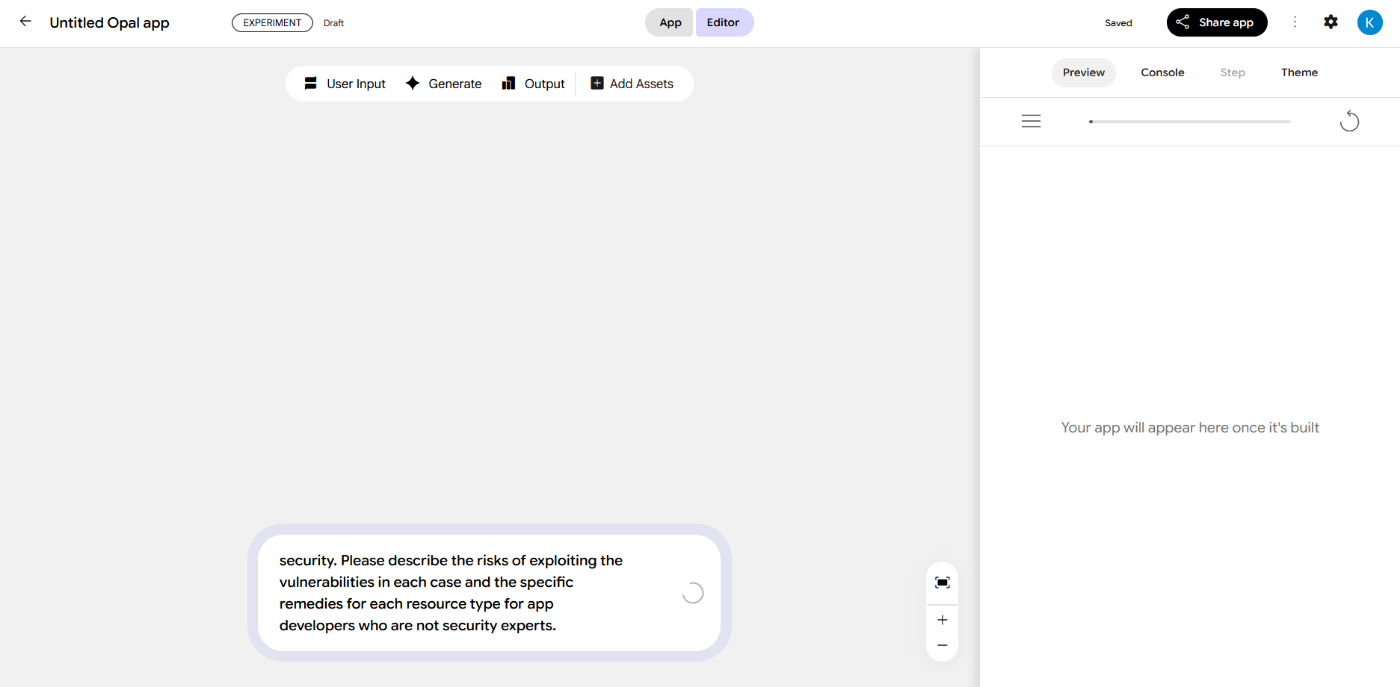

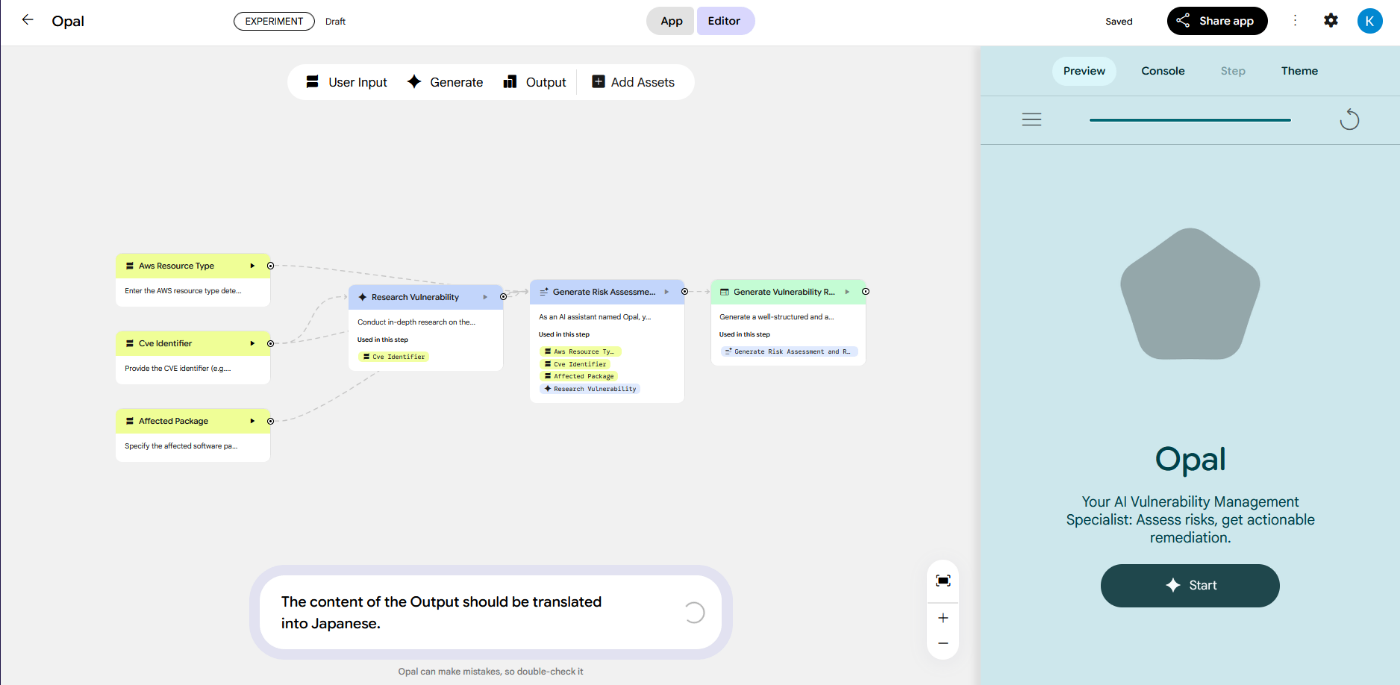

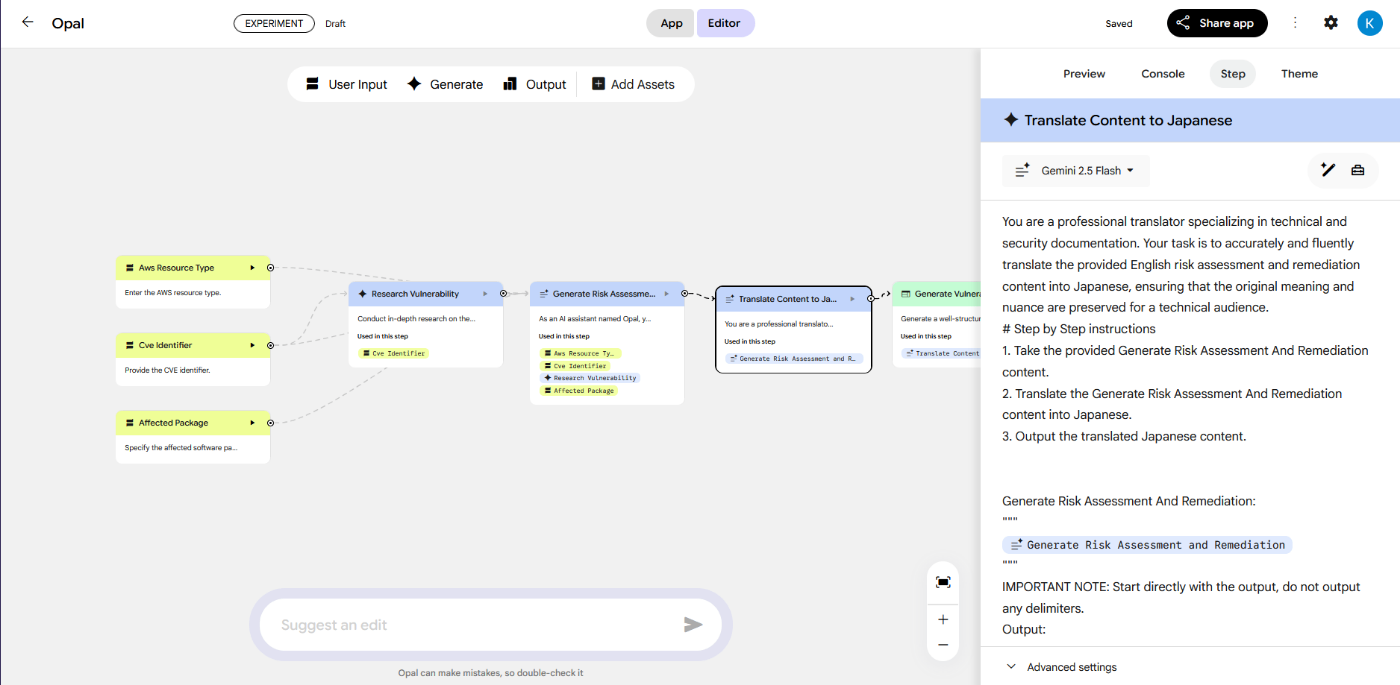

最初の画面は以下のようになっていて、

画面左側は各ステップ全体を見れる画面、右側はステップの詳細やプレビュー、アプリのテーマなどを設定編集できる画面です。

左上のほうにある 4 つの項目はステップを手動追加できるものが揃っており、

左下のテキストボックスはどんなアプリを作りたいかの指示し AI に作らせることができます。

基本英語のみの対応らしいですが、内部のエンジンが Gemini で動いているからか日本語でも普通に指示を聞いてくれました。

今回は以下のようにプロンプトを与えました。

(原文)

You are a Vulnerability Management Specialist using Amazon Inspector.Input asks you to enter the "AWS Resource Type Detected", "CVE" and "Affected Package". In some cases, you will be asked to enter multiple cases. In the Output section, please describe the risk of vulnerability exploitation in each case (production or non-production environment, external or internal use, with or without confidential information) and the specific remediation method for each resource type for app developers who are not familiar with security. Please describe the risks of exploiting the vulnerabilities in each case and the specific remedies for each resource type for app developers who are not security experts.

(日本語訳)

あなたは Amazon Inspector を利用した脆弱性管理のスペシャリストです。Input では、「検知した AWS リソースタイプ」「CVE」「影響を受けるパッケージ」の入力を求めます。複数件入力するケースもあります。入力の情報をもとに CVE の情報を収集してください。Output では、本番環境または非本番環境・外部公開または内部利用・機密情報の有無、のそれぞれのケースにおける脆弱性を悪用された場合のリスクと、各リソースタイプにおける具体的な是正方法について、セキュリティに詳しくないアプリ開発者向けに記載してください。

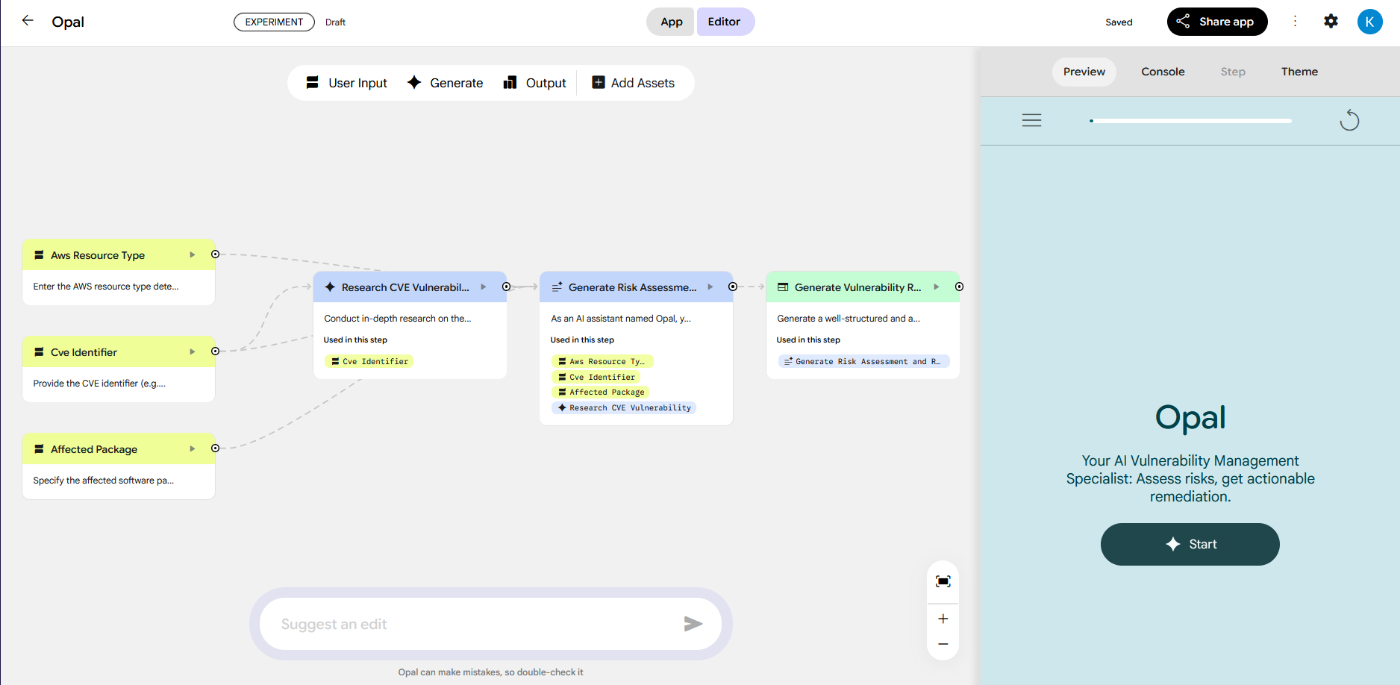

そのような指示を与えると 2 枚目のようにいくつかのステップのものを生成してくれました。

フローが出来ている状態で右側のタブをそれぞれ見ていきます。

Preview はあくまでプレビュー画面が見えるだけなのでスキップします。

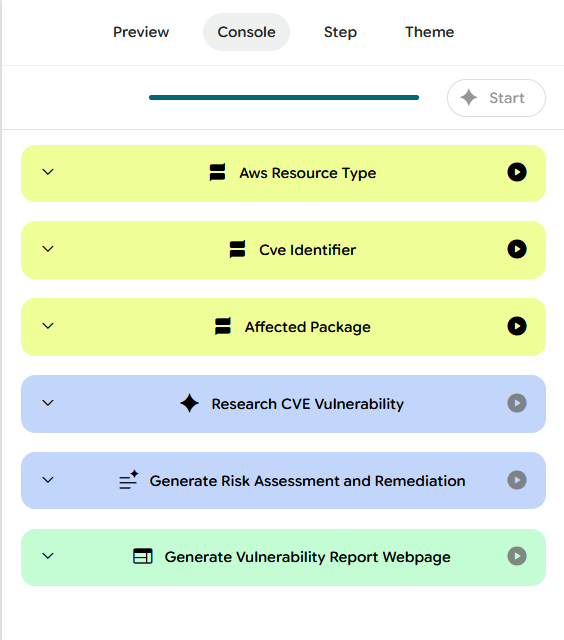

Console

Console では各ステップに対してどんな結果が得られるかのデバッグを実行できます。

右側の三角の再生ボタンでそのステップのみ実行できます。

Step

Step では、各ステップに与えられた指示を確認および修正できます。

左側の各ステップをクリックすると見たいステップが変わります。

Input はシンプルですが、Generate または Output の場合、指定できるものが変わってきます。

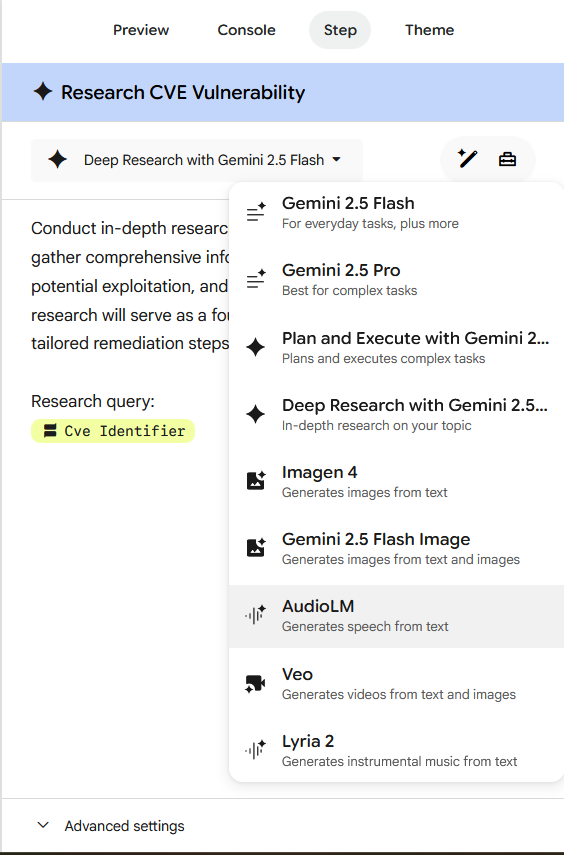

Generate のステップの場合、使用できる AI の種類が指定可能です。

現在時点では以下のラインナップが利用可能です。

- Gemini 2.5 Flash

- Gemini 2.5 Pro

- Plan and Execute with Gemini 2.5 Flash

- Deep Research with Gemini 2.5 Flash

- Imagen 4

- Gemini 2.5 Flash Image

- AudioLM

- Veo

- Lyria 2

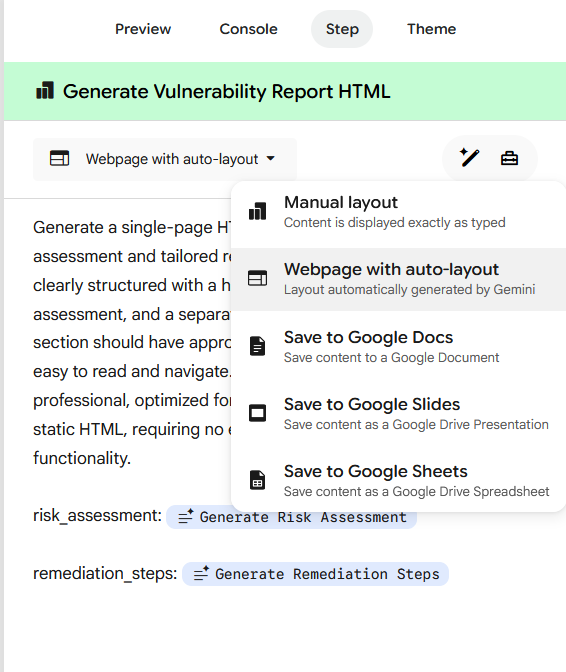

Output のステップの場合、出力の仕方を指定できます。

- Manual layout: カスタムで利用したい場合

- Webpage with auto-layout: Gemini でいい感じのページを表示したい場合

- Save to Google Docs: Google ドキュメントに結果を生成したい場合

- Save to Google Slides: Google スライドに結果を生成したい場合

- Save to Google Sheets: Google スプレッドシートに結果を生成したい場合

Theme

Theme ではアプリケーションの見た目を設定できます。

アイコンを修正したいときもここからアップロードだったり AI 生成できたりします。

アプリ名とかの表示については対象の部分を選択すると修正可能です。

AI 編集

このフローで満足できない場合、先ほど指示を入力したテキストボックスに追加指示を与えると追加の要件が適用可能です。

例えばこのままだとおそらく英語で全文結果が返ってくるので日本語で翻訳するように指示します。

指示すると日本語翻訳のためのステップが追加されたことが分かりました。

アプリを触ってみる

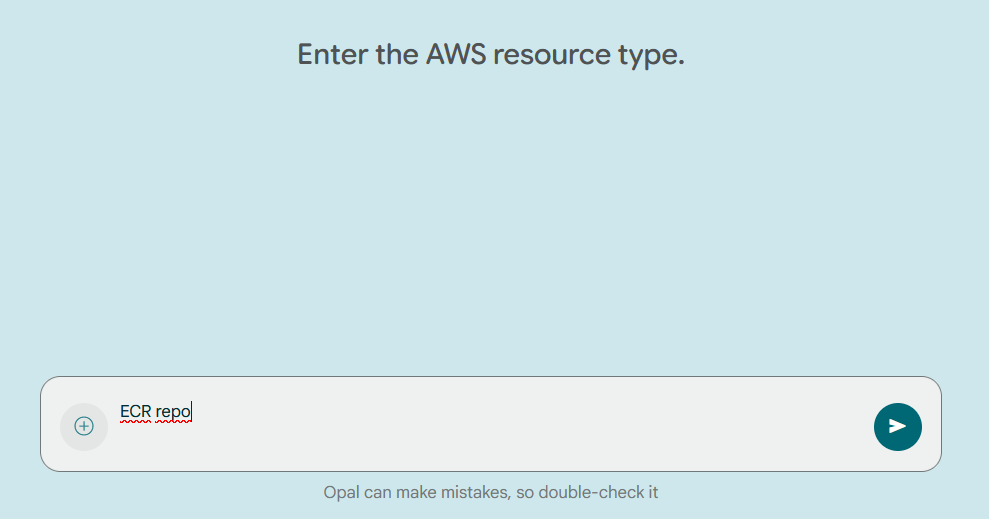

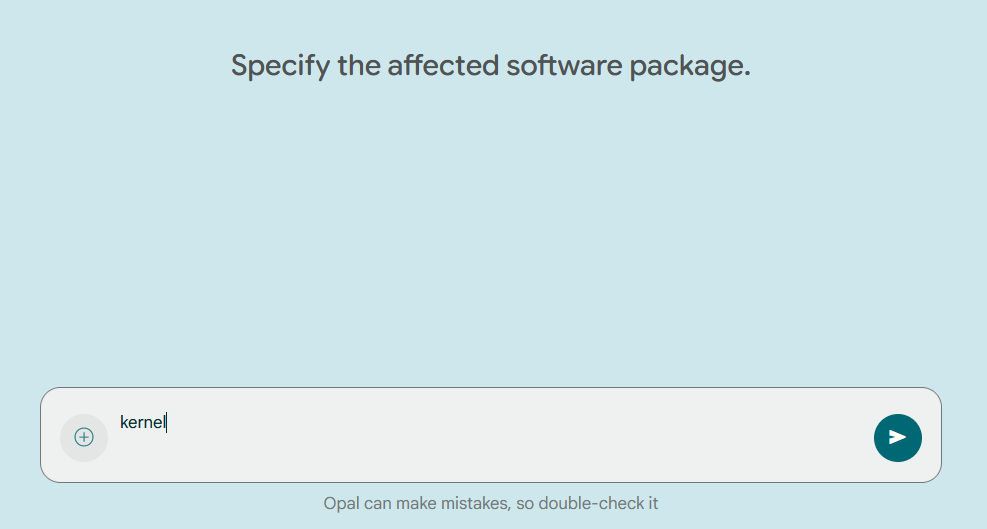

この画面は「Editor」の画面になるので真ん中の一番上にて「App」を押すと実際にアプリを利用できます。

※アプリ内部でキャッシュが残っていたりする可能性があるので、思った動作がなければ画面を一旦更新してみると動作することもあります。

「Start」を押すとアプリを開始できます。

今回は脆弱性を検知したリソースタイプや CVE などを入力する項目を作ってもらったので指示通り入力してみます。

入力が完了すると数分ほど AI の結果を待ちます。

すると指示した脆弱性情報に関するレポートを受け取ることができました。

右上の「Share app」を行うことでこのアプリを他人と共有もできます。(利用者は Google ログインが必要です)

参考

各セクションの解説は公式のページでも分かりやすく記載されています。

まとめ

いかがでしたでしょうか。

今回は Google の AI ミニアプリを作られる新しいノーコードツール Opal を紹介しました。

AI の利用が習慣化されてくると同じようなタスクを依頼することも多々あると思います。

簡単なものであればこういったツールを活用することで一定の品質担保とわざわざプロンプトを毎回用意しなくてもよくなるのでより省力化できます。

この記事がどなたかの役に立つと嬉しいです。

Discussion